I dette kapitel vil vi lære at bruge de værktøjer til at knække Wi-Fi, som Kali Linux har indbygget. Det er dog vigtigt, at det trådløse kort, som du har et understøtter overvågningstilstand.

Fern Wifi Cracker

Fern Wifi Cracker er et af de værktøjer, som Kali har til at knække trådløse.

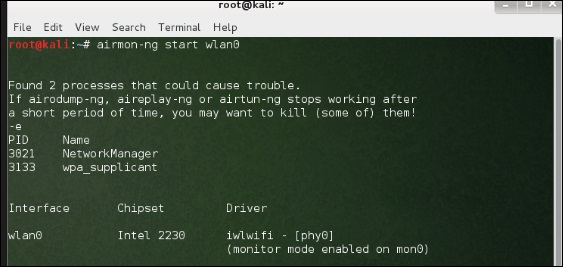

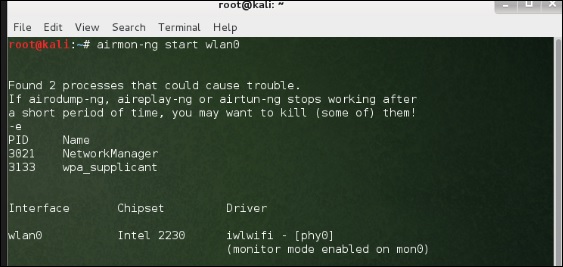

Hvor vi åbner Fern, skal vi slå det trådløse kort til overvågningstilstand. For at gøre dette skal du skrive “airmon-ng start wlan-0” i terminalen.

Nu skal du åbne Fern Wireless Cracker.

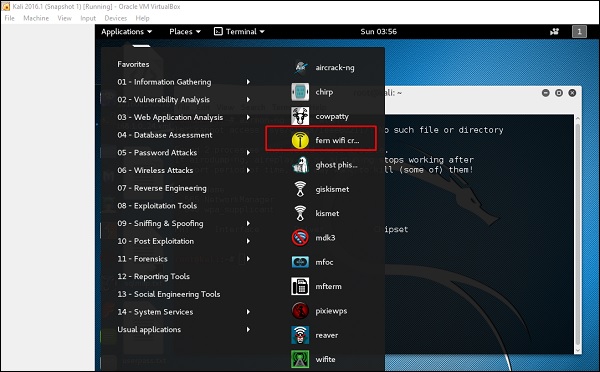

Stræk 1 – Programmer → Klik på “Wireless Attacks” → “Fern Wireless Cracker”.

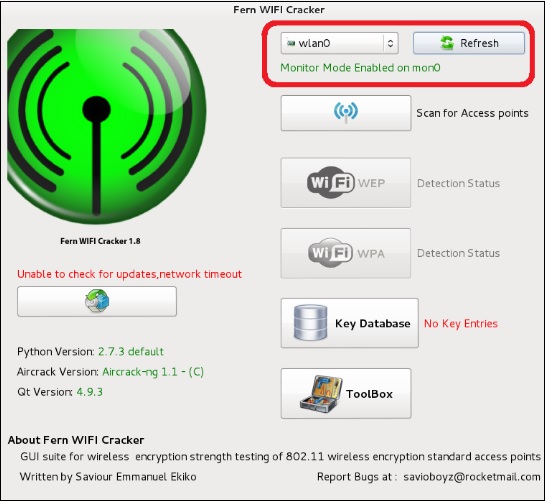

Stræk 2 – Vælg det trådløse kort som vist i følgende skærmbillede.

Stræk 3 – Klik på “Scan for Access Points”.

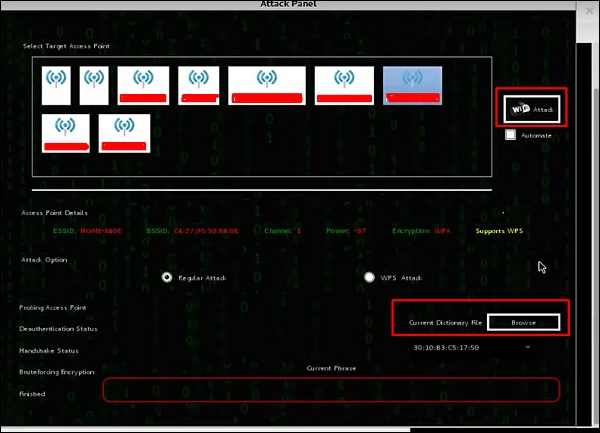

Stræk 4 – Når scanningen er afsluttet, vises alle de trådløse netværk, der er fundet. I dette tilfælde blev kun “WPA-netværk” fundet.

Stræk 5 – Klik på WPA-netværk som vist i ovenstående skærmbillede. Det viser alle de trådløse fundet. Generelt udfører den i WPA-netværk ordbogsangreb som sådan.

Stræk 6 – Klik på “Browse” (Gennemse) og find den ordliste, der skal bruges til angreb.

Stræk 7 – Klik på “Wifi Attack” (Wifi angreb).

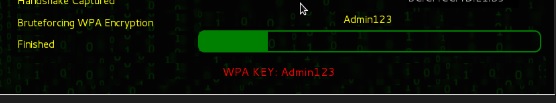

Stræk 8 – Efter afslutning af ordbogsangrebet fandt den adgangskoden, og den vil vise som afbildet i følgende skærmbillede billede.

Kismet

Kismet er et WIFI-netværksanalyseværktøj. Det er en 802.11 lag-2 trådløs netværksdetektor, sniffer og indbrudsdetektionssystem. Det fungerer med ethvert trådløst kort, der understøtter rå overvågningstilstand (rfmon), og kan sniffe 802.11a/b/g/n-trafik. Den identificerer netværkene ved at indsamle pakker og også skjulte netværk.

For at bruge den skal du slå det trådløse kort til overvågningstilstand, og for at gøre dette skal du skrive “airmon-ng start wlan-0” i terminalen.

Lad os lære at bruge dette værktøj.

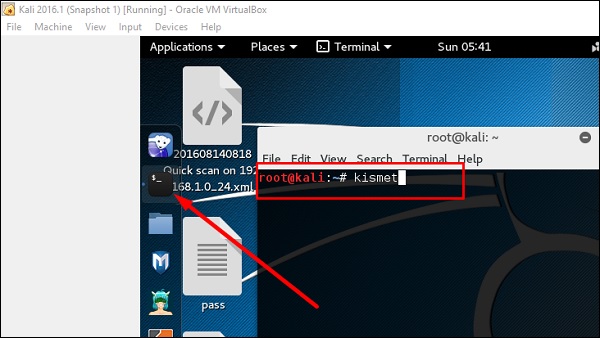

Stræk 1 – For at starte det skal du åbne terminalen og skrive “kismet”.

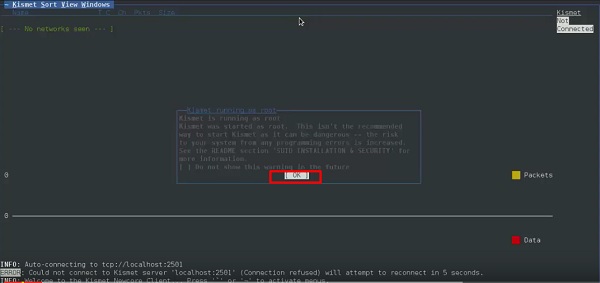

Stræk 2 – Klik på “OK”.

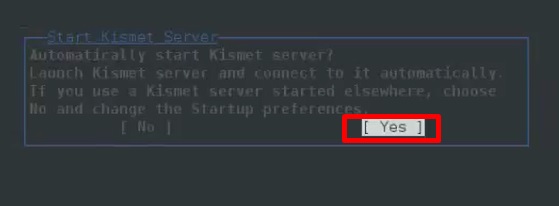

Stræk 3 – Klik på “Ja”, når den spørger om at starte Kismet Server. Ellers stopper den med at fungere.

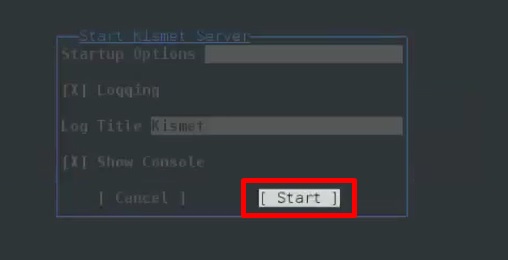

Stræk 4 – Startup Options, lad den stå som standard. Klik på “Start”.

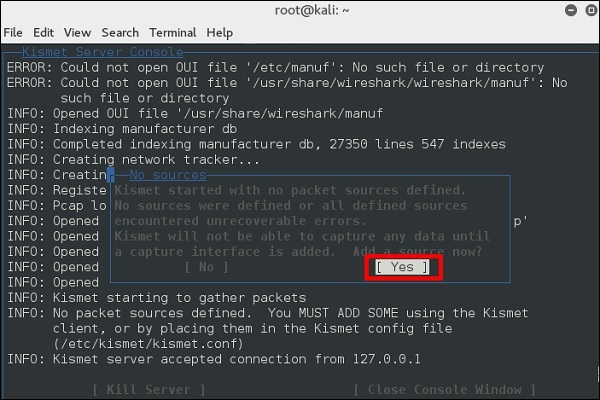

Stræk 5 – Nu vil den vise en tabel, der beder dig om at definere det trådløse kort. I så fald skal du klikke på Ja.

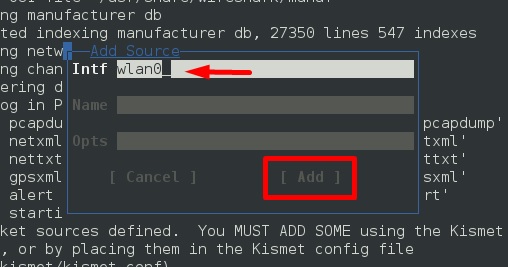

Stræk 6 – I dette tilfælde er den trådløse kilde “wlan0”. Den skal skrives i afsnittet “Intf” → klik på “Add”.

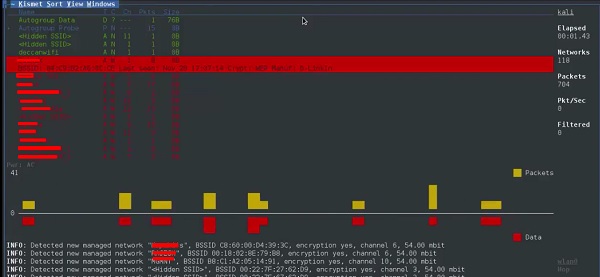

Step 7 – Den vil begynde at sniffe de wifi netværk som vist i følgende skærmbillede.

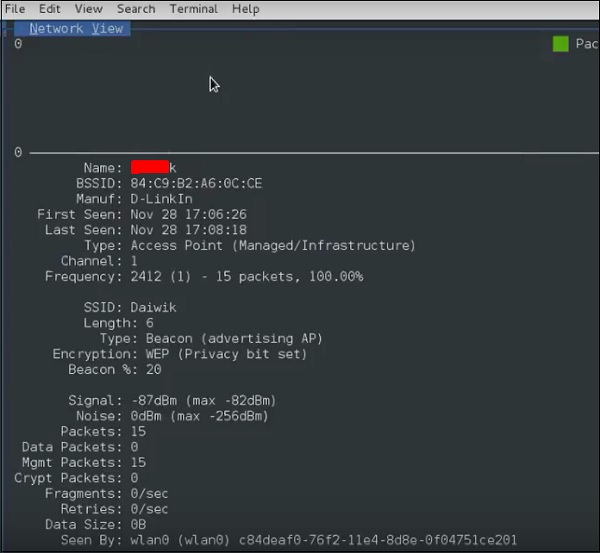

Stræk 8 – Klik på et hvilket som helst netværk, det producerer de trådløse detaljer som vist i følgende skærmbillede.

GISKismet

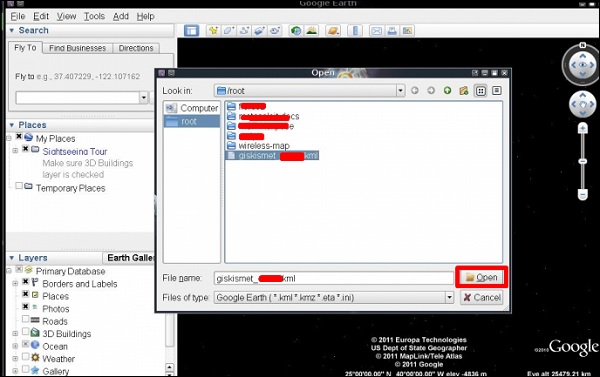

GISKismet er et trådløst visualiseringsværktøj til at repræsentere data indsamlet ved hjælp af Kismet på en praktisk måde. GISKismet gemmer oplysningerne i en database, så vi kan forespørge data og generere grafer ved hjælp af SQL. GISKismet bruger i øjeblikket SQLite til databasen og GoogleEarth / KML-filer til grafer.

Lad os lære, hvordan man bruger dette værktøj.

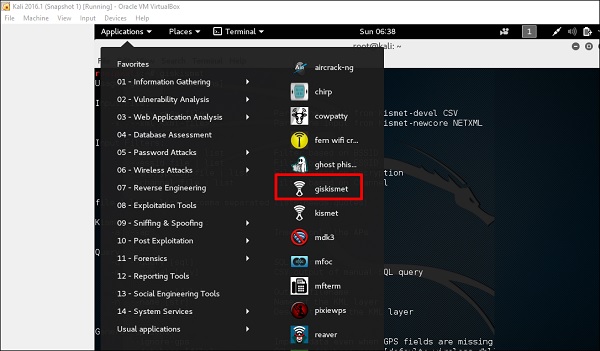

Stræk 1 – For at åbne GISKismet skal du gå til: For at åbne Giskismet skal du åbne Giskismet: Programmer → Klik på “Wireless Attacks” → giskismet.

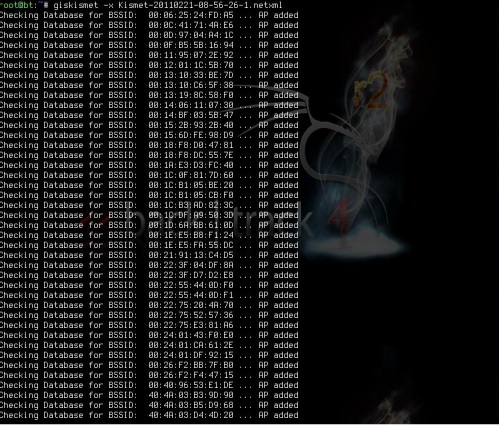

Som du husker i det foregående afsnit, brugte vi Kismet-værktøjet til at udforske data om trådløse netværk, og alle disse data pakker Kismet i netXML-filer.

Stræk 2 – For at importere denne fil i Giskismet skal du skrive “root@kali:~# giskismet -x Kismetfilename.netxml”, og den vil begynde at importere filerne.

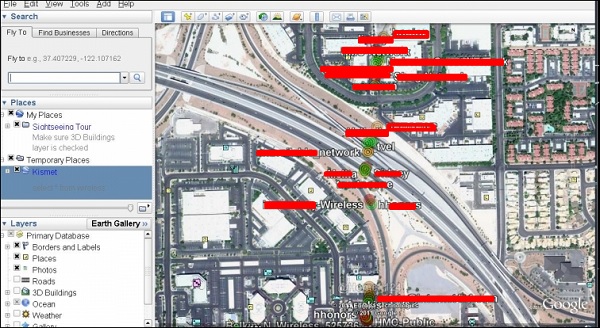

Når de er importeret, kan vi importere dem til Google Earth de Hotspots, som vi fandt før.

Stræk 3 – Hvis vi antager, at vi allerede har installeret Google Earth, klikker vi på File → Open File that Giskismet created → Click “Open”.

Det følgende kort vil blive vist.

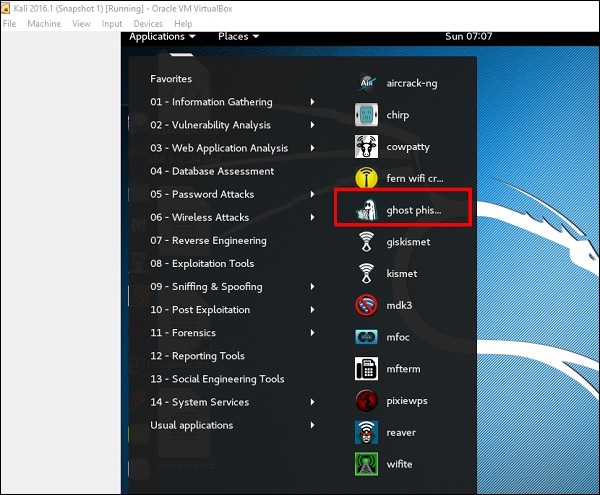

Ghost Phisher

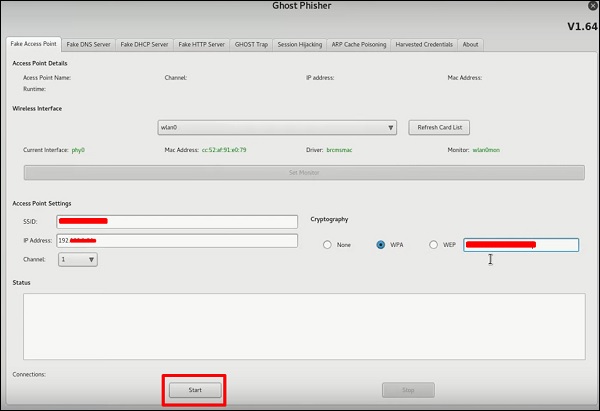

Ghost Phisher er et populært værktøj, der hjælper med at skabe falske trådløse adgangspunkter og senere at skabe Man-in-The-Middle-Attack.

Stræk 1 – For at åbne det skal du klikke på Programmer → Trådløse angreb → “ghost phishing”.

Stræk 2 – Når du har åbnet det, skal vi opsætte det falske AP ved hjælp af følgende oplysninger:

- Wireless Interface Input: wlan0

- SSID: wireless AP name

- IP-adresse:

- Wireless Interface Input: wlan0

- SSID: wireless AP name

- IP-adresse: IP-adresse: IP, som AP’et vil have

- WAP: Adgangskode, der vil have dette SSID til at oprette forbindelse

Stræk 3 – Klik på Start-knappen.

Wifite

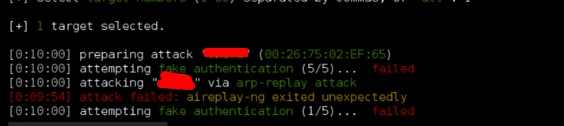

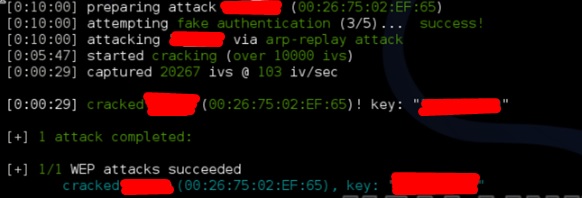

Det er et andet trådløst clacking-værktøj, som angriber flere WEP-, WPA- og WPS-krypterede netværk i træk.

Først skal det trådløse kort være i overvågningstilstand.

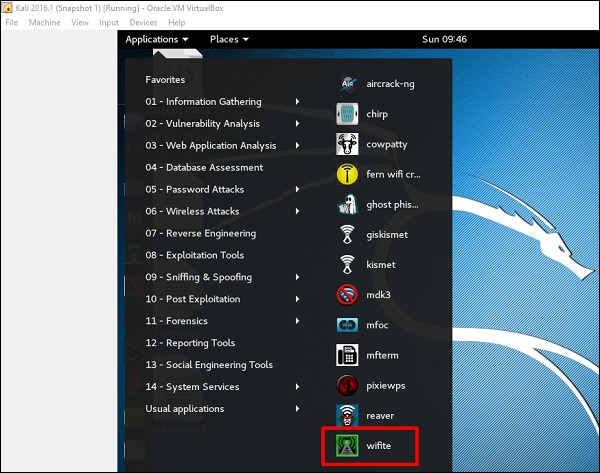

Strap 1 – For at åbne det skal du gå til Programmer → Trådløst angreb → Wifite.

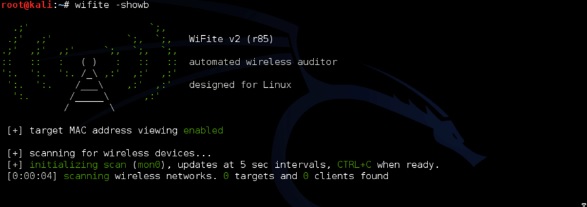

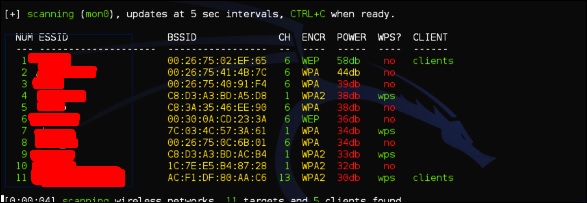

Stræk 2 – Skriv “wifite -showb “for at scanne efter netværkene.

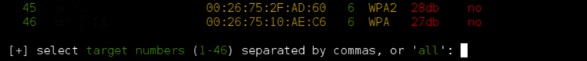

Stræk 3 – For at starte angrebet på de trådløse netværk skal du klikke på Ctrl + C.

Stræk 4 – Skriv “1” for at knække det første trådløse.

Stræk 5 – Når angrebet er færdigt, vil nøglen blive fundet.

Vejledning

Vejledning