In diesem Kapitel werden wir lernen, wie man Wi-Fi Cracking Tools verwendet, die Kali Linux integriert hat. Es ist jedoch wichtig, dass die WLAN-Karte, die du hast, den Überwachungsmodus unterstützt.

Fern Wifi Cracker

Fern Wifi Cracker ist eines der Tools, die Kali hat, um WLAN zu knacken.

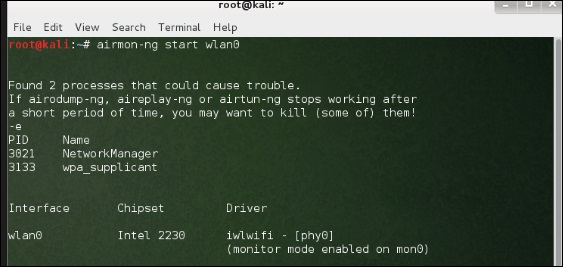

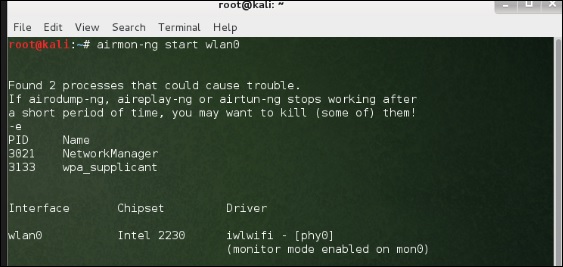

Bevor wir Fern öffnen, sollten wir die WLAN-Karte in den Überwachungsmodus schalten. Geben Sie dazu „airmon-ng start wlan-0“ in das Terminal ein.

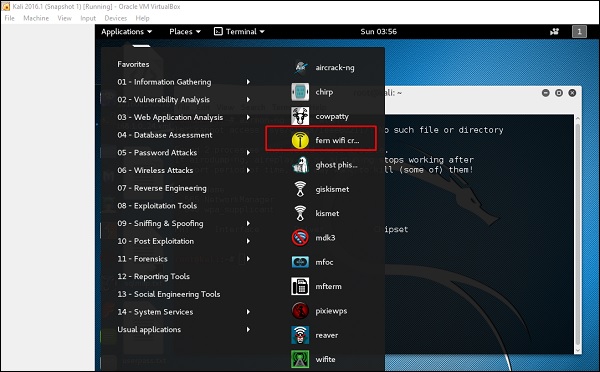

Nun öffnen Sie Fern Wireless Cracker.

Schritt 1 – Anwendungen → Klicken Sie auf „Wireless Attacks“ → „Fern Wireless Cracker“.

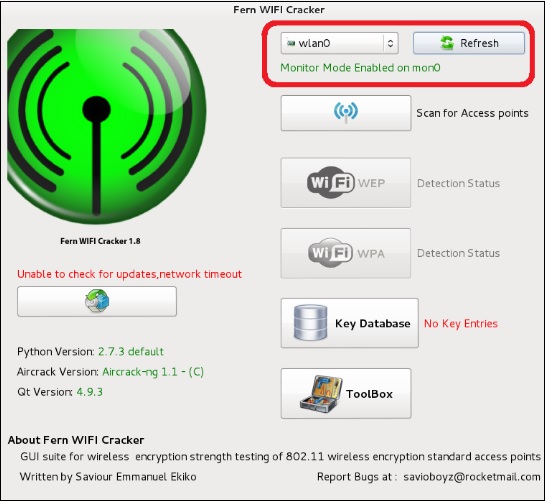

Schritt 2 – Wählen Sie die Wireless-Karte wie im folgenden Screenshot gezeigt.

Schritt 3 – Klicken Sie auf „Scan for Access Points“.

Schritt 4 – Nach Abschluss des Scans werden alle gefundenen Wireless-Netzwerke angezeigt. In diesem Fall wurde nur „WPA-Netzwerke“ gefunden.

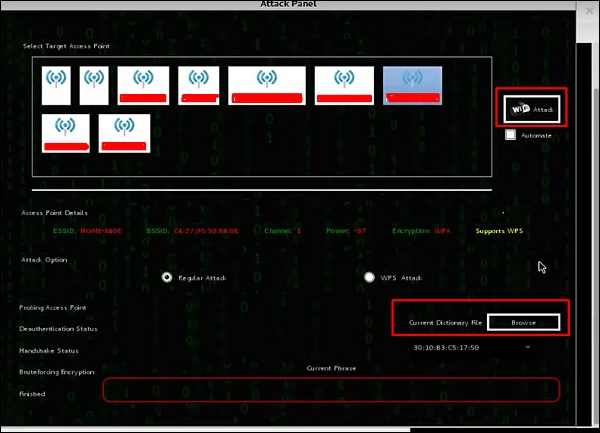

Schritt 5 – Klicken Sie auf „WPA-Netzwerke“, wie im obigen Screenshot gezeigt. Es werden alle gefundenen Drahtlosnetzwerke angezeigt. Im Allgemeinen werden in WPA-Netzwerken Dictionary-Angriffe durchgeführt.

Schritt 6 – Klicken Sie auf „Durchsuchen“ und suchen Sie die Wortliste, die für den Angriff verwendet werden soll.

Schritt 7 – Klicken Sie auf „Wifi Attack“.

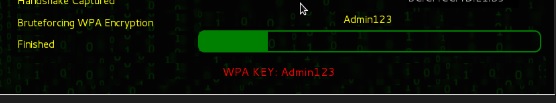

Schritt 8 – Nach Beendigung des Wörterbuchangriffs hat es das Passwort gefunden und es wird angezeigt, wie im folgenden Bildschirmfoto dargestellt.

Kismet

Kismet ist ein Tool zur Analyse von WIFI-Netzwerken. Es ist ein 802.11 Layer-2 drahtloser Netzwerkdetektor, Sniffer, und Intrusion Detection System. Es funktioniert mit jeder drahtlosen Karte, die den Rohüberwachungsmodus (rfmon) unterstützt, und kann 802.11a/b/g/n-Verkehr abhören. Es identifiziert die Netzwerke durch das Sammeln von Paketen und auch versteckte Netzwerke.

Um es zu benutzen, schalten Sie die drahtlose Karte in den Überwachungsmodus und geben Sie dazu „airmon-ng start wlan-0“ in das Terminal ein.

Lernen wir, wie man dieses Tool benutzt.

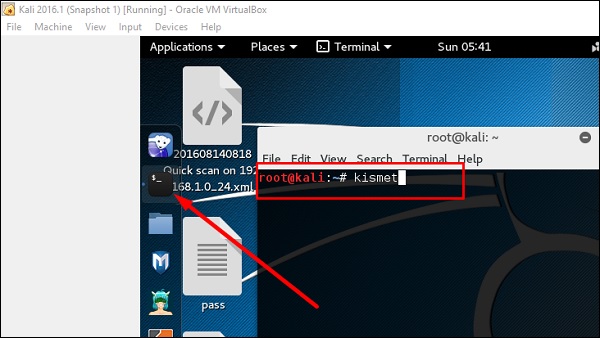

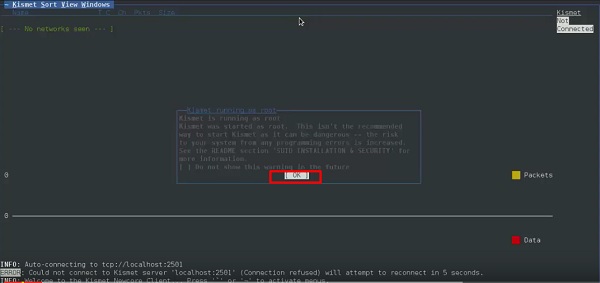

Schritt 1 – Um es zu starten, öffnen Sie das Terminal und geben Sie „kismet“ ein.

Schritt 2 – Klicken Sie auf „OK“.

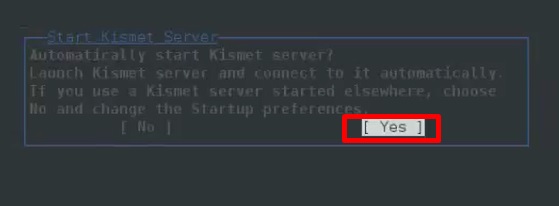

Schritt 3 – Klicken Sie auf „Ja“, wenn Sie aufgefordert werden, den Kismet-Server zu starten. Andernfalls wird er nicht mehr funktionieren.

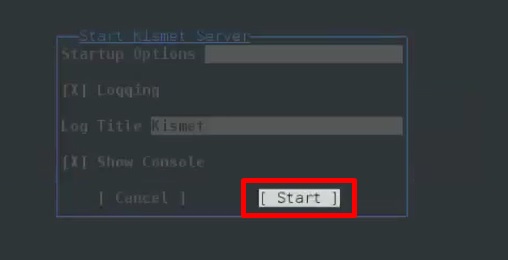

Schritt 4 – Startoptionen, lassen Sie die Standardeinstellungen. Klicken Sie auf „Start“.

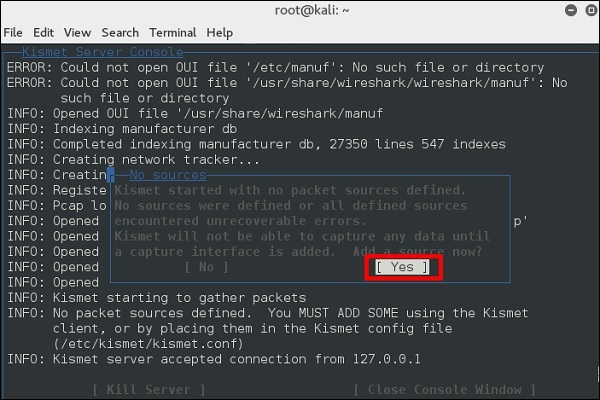

Schritt 5 – Jetzt wird eine Tabelle angezeigt, in der Sie aufgefordert werden, die WLAN-Karte zu definieren. Klicken Sie in diesem Fall auf „Ja“.

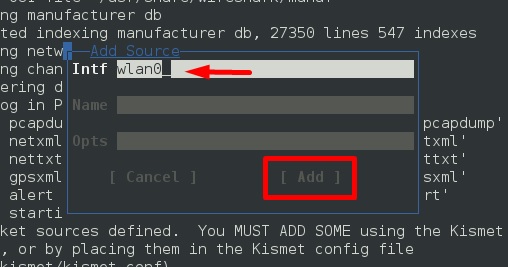

Schritt 6 – In diesem Fall ist die drahtlose Quelle „wlan0“. Sie muss in den Abschnitt „Intf“ eingetragen werden → klicken Sie auf „Hinzufügen“.

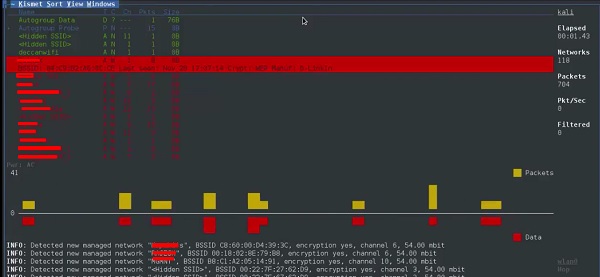

Schritt 7 – Es wird mit dem Sniffing der WLAN-Netzwerke begonnen, wie im folgenden Screenshot gezeigt.

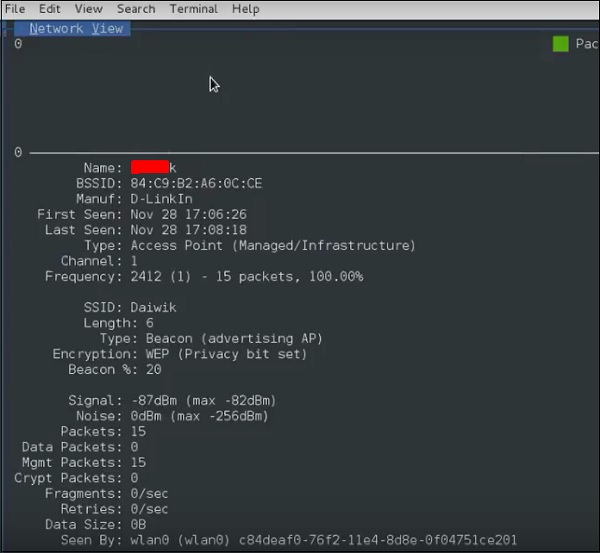

Schritt 8 – Klicken Sie auf ein beliebiges Netzwerk und es werden die WLAN-Details angezeigt, wie im folgenden Screenshot zu sehen ist.

GISKismet

GISKismet ist ein Tool zur Visualisierung von WLAN-Daten, das die mit Kismet gesammelten Daten auf praktische Weise darstellt. GISKismet speichert die Informationen in einer Datenbank, so dass wir mit SQL Daten abfragen und Diagramme erstellen können. GISKismet verwendet derzeit SQLite für die Datenbank und GoogleEarth / KML-Dateien für die grafische Darstellung.

Lernen wir, wie man dieses Tool verwendet.

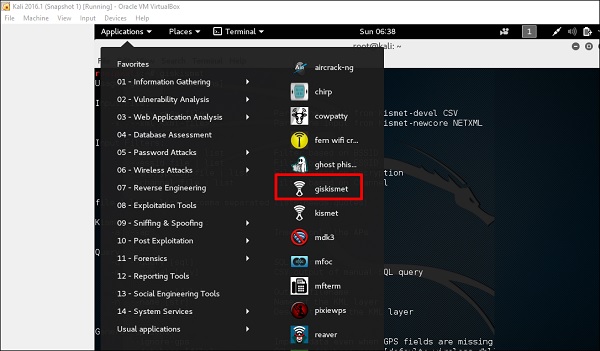

Schritt 1 – Um GISKismet zu öffnen, gehen Sie zu: Anwendungen → Klicken Sie auf „Drahtlose Angriffe“ → giskismet.

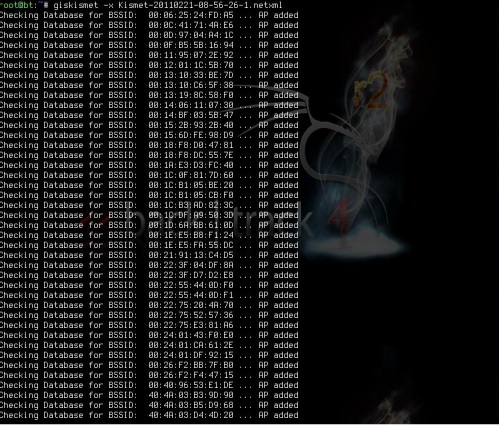

Wie Sie sich an den vorherigen Abschnitt erinnern, haben wir das Tool Kismet verwendet, um Daten über drahtlose Netzwerke zu untersuchen, und alle diese Daten packt Kismet in netXML-Dateien.

Schritt 2 – Um diese Datei in Giskismet zu importieren, geben Sie „root@kali:~# giskismet -x Kismetfilename.netxml“ ein und es beginnt mit dem Import der Dateien.

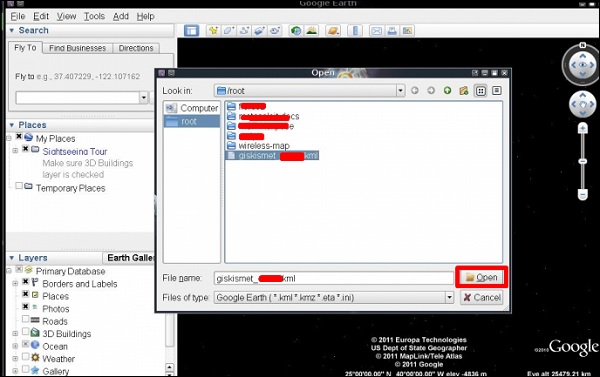

Nach dem Import können wir die Hotspots, die wir zuvor gefunden haben, in Google Earth importieren.

Schritt 3 – Angenommen, wir haben Google Earth bereits installiert, klicken wir auf Datei → Datei öffnen, die Giskismet erstellt hat → Klicken Sie auf „Öffnen“.

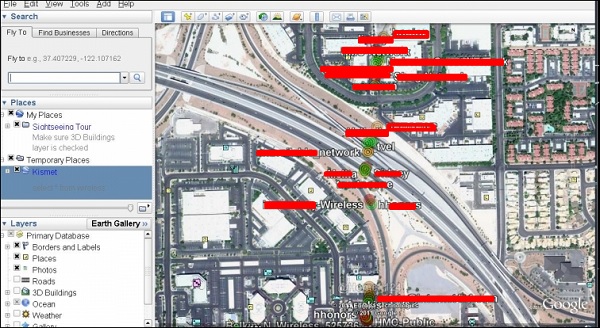

Die folgende Karte wird angezeigt.

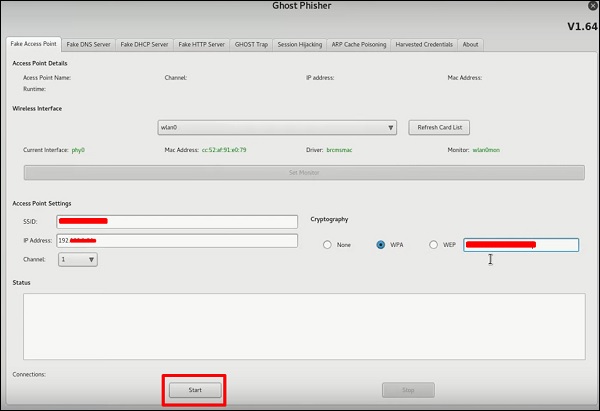

Ghost Phisher

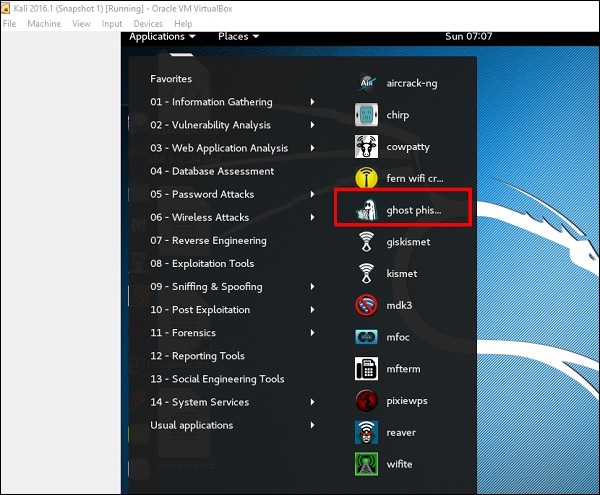

Ghost Phisher ist ein beliebtes Tool, das dabei hilft, gefälschte drahtlose Zugangspunkte zu erstellen und dann später einen Man-in-The-Middle-Angriff durchzuführen.

Schritt 1 – Um es zu öffnen, klicken Sie auf Anwendungen → Drahtlose Angriffe → „Ghost Phishing“.

Schritt 2 – Nachdem Sie es geöffnet haben, werden wir den gefälschten AP mit den folgenden Details einrichten.

- Wireless Interface Input: wlan0

- SSID: wireless AP name

- IP address: IP, die der AP haben wird

- WAP: Passwort, das diese SSID haben wird, um eine Verbindung herzustellen

Schritt 3 – Klicken Sie auf die Schaltfläche „Start“.

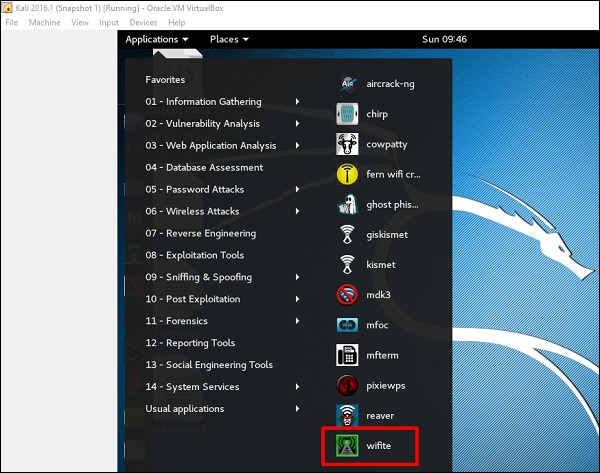

Wifite

Es ist ein weiteres Wireless-Clacking-Tool, das mehrere WEP-, WPA- und WPS-verschlüsselte Netzwerke nacheinander angreift.

Zunächst muss sich die WLAN-Karte im Überwachungsmodus befinden.

Schritt 1 – Um es zu öffnen, gehen Sie zu Anwendungen → Wireless Attack → Wifite.

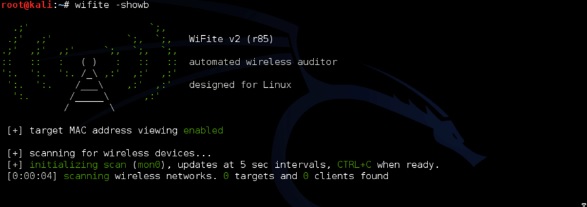

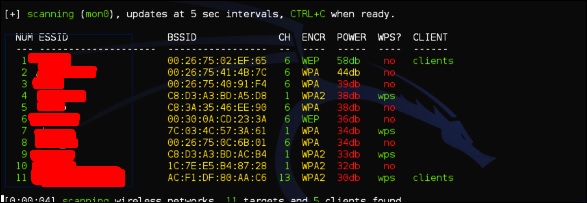

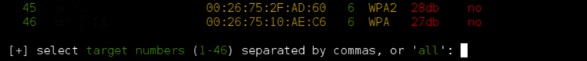

Schritt 2 – Geben Sie „wifite -showb“ ein, um nach den Netzwerken zu suchen.

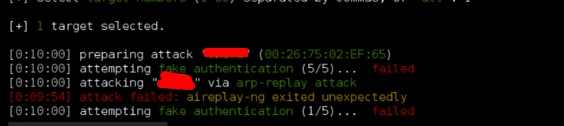

Schritt 3 – Um den Angriff auf die drahtlosen Netzwerke zu starten, klicken Sie auf Strg + C.

Schritt 4 – Geben Sie „1“ ein, um das erste drahtlose Netzwerk zu knacken.

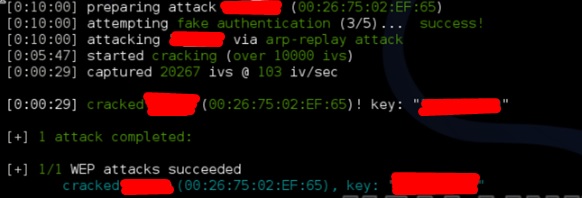

Schritt 5 – Nachdem der Angriff abgeschlossen ist, wird der Schlüssel gefunden.