En este capítulo, aprenderemos a utilizar las herramientas de cracking Wi-Fi que Kali Linux ha incorporado. Eso sí, es importante que la tarjeta inalámbrica que tengas soporte el modo de monitorización.

Fern Wifi Cracker

Fern Wifi cracker es una de las herramientas que tiene Kali para crackear wireless.

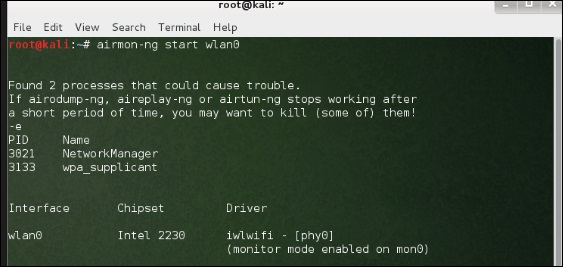

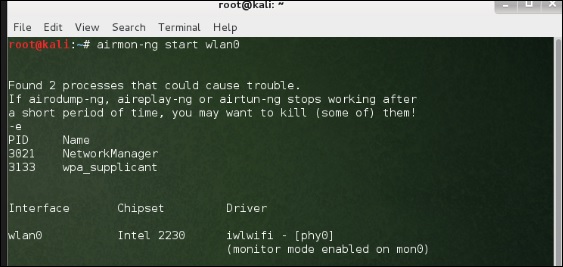

Antes de abrir Fern, debemos poner la tarjeta inalámbrica en modo de monitorización. Para ello, escriba «airmon-ng start wlan-0» en el terminal.

Ahora, abra Fern Wireless Cracker.

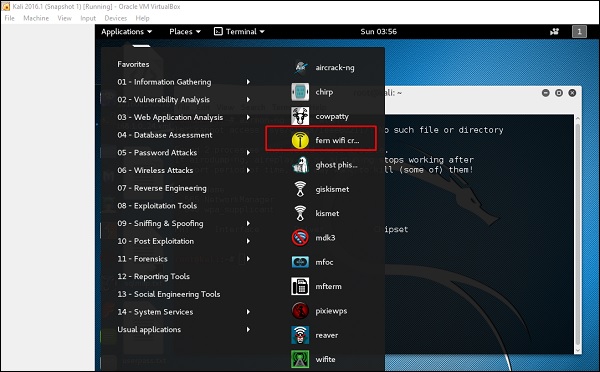

Paso 1 – Aplicaciones → Haga clic en «Ataques inalámbricos» → «Fern Wireless Cracker».

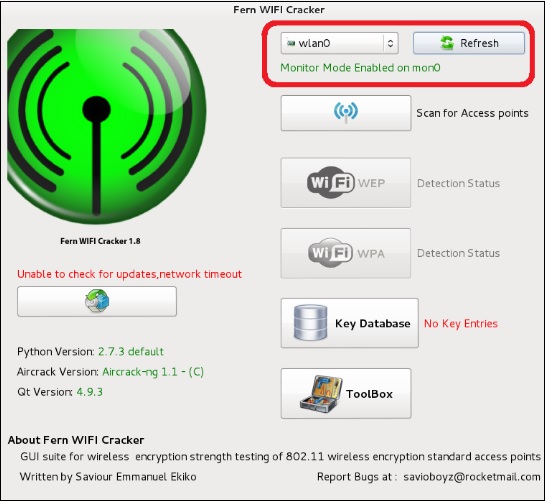

Paso 2 – Seleccione la tarjeta inalámbrica como se muestra en la siguiente captura de pantalla.

Paso 3 – Haga clic en «Scan for Access Points».

Paso 4 – Después de terminar el escaneo, mostrará todas las redes inalámbricas encontradas. En este caso, sólo se encontraron «redes WPA».

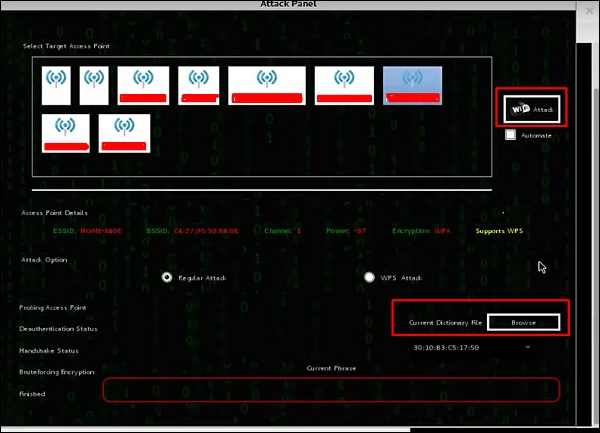

Paso 5 – Haga clic en redes WPA como se muestra en la captura de pantalla anterior. Muestra todos los inalámbricos encontrados. Generalmente, en las redes WPA, realiza ataques de diccionario como tal.

Paso 6 – Haga clic en «Examinar» y encontrar la lista de palabras a utilizar para el ataque.

Paso 7 – Haga clic en «Ataque Wifi».

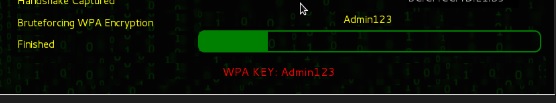

Paso 8 – Después de terminar el ataque de diccionario, encontró la contraseña y se mostrará como se muestra en la siguiente imagen de captura de pantalla.

Kismet

Kismet es una herramienta de análisis de redes WIFI. Es un detector de redes inalámbricas 802.11 de capa 2, sniffer y sistema de detección de intrusiones. Funciona con cualquier tarjeta inalámbrica que soporte el modo de monitorización en bruto (rfmon), y puede olfatear el tráfico 802.11a/b/g/n. Identifica las redes recogiendo paquetes y también las redes ocultas.

Para utilizarlo, ponga la tarjeta inalámbrica en modo de monitorización y para ello, escriba «airmon-ng start wlan-0» en el terminal.

Aprendamos a utilizar esta herramienta.

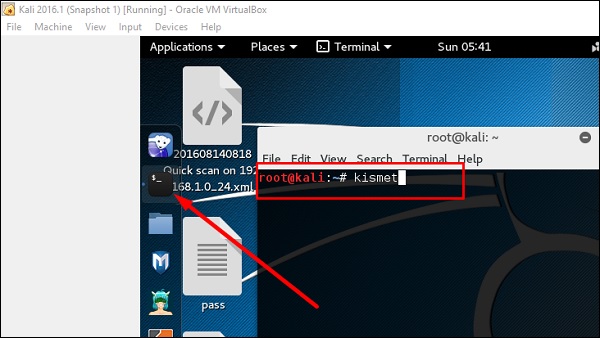

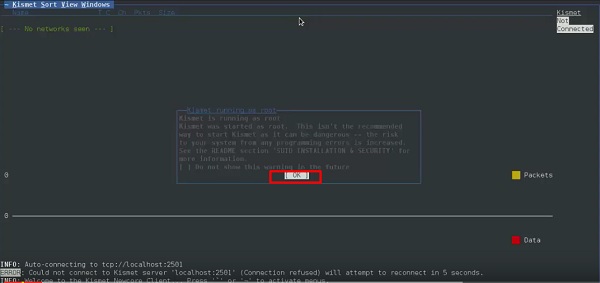

Paso 1 – Para lanzarla, abra el terminal y escriba «kismet».

Paso 2 – Haga clic en «Aceptar».

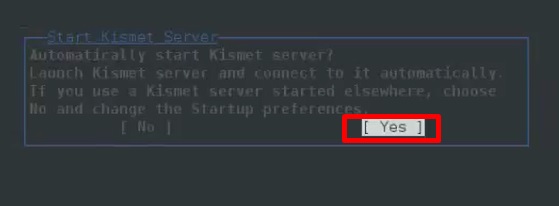

Paso 3 – Haga clic en «Sí» cuando le pida iniciar el servidor Kismet. De lo contrario, dejará de funcionar.

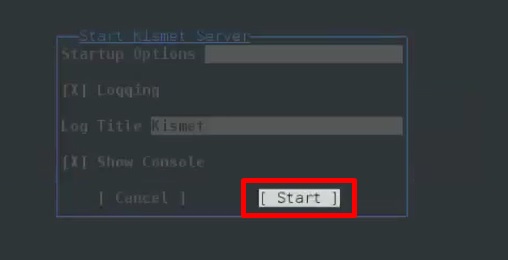

Paso 4 – Opciones de inicio, dejar por defecto. Haga clic en «Inicio».

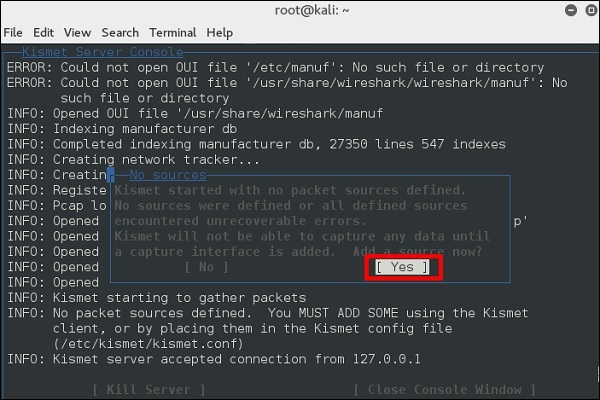

Paso 5 – Ahora se mostrará una tabla que le pide que defina la tarjeta inalámbrica. En tal caso, haga clic en Sí.

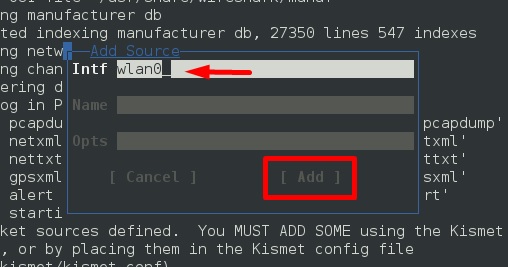

Paso 6 – En este caso, la fuente inalámbrica es «wlan0». Habrá que escribirla en el apartado «Intf» → hacer clic en «Añadir».

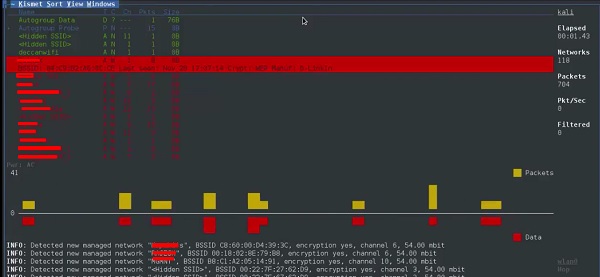

Paso 7 – Comenzará a olfatear las redes wifi como se muestra en la siguiente captura de pantalla.

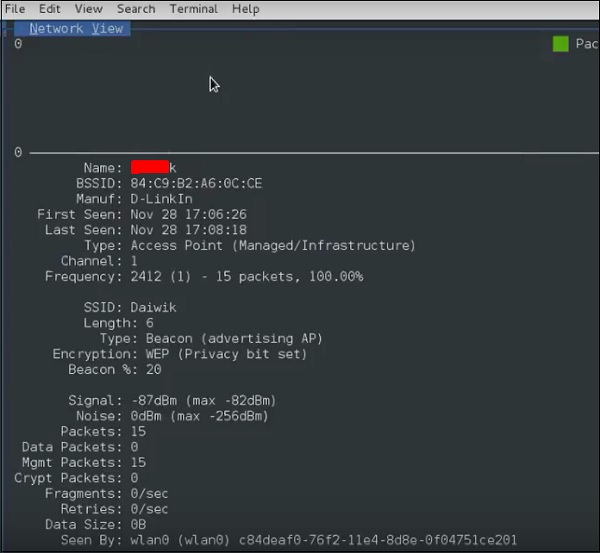

Paso 8 – Haga clic en cualquier red, produce los detalles inalámbricos como se muestra en la siguiente captura de pantalla.

GISKismet

GISKismet es una herramienta de visualización inalámbrica para representar los datos recogidos utilizando Kismet de una manera práctica. GISKismet almacena la información en una base de datos para que podamos consultar los datos y generar gráficos utilizando SQL. GISKismet actualmente utiliza SQLite para la base de datos y archivos de GoogleEarth / KML para la creación de gráficos.

Aprendamos a utilizar esta herramienta.

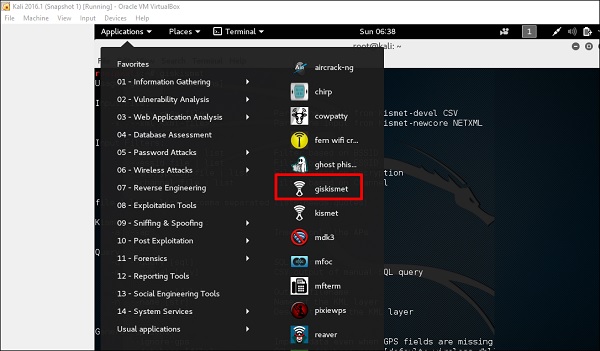

Paso 1 – Para abrir GISKismet, vaya a: Aplicaciones → Hacer clic en «Ataques Inalámbricos» → giskismet.

Como recuerdas en la sección anterior, utilizamos la herramienta Kismet para explorar datos sobre redes inalámbricas y todos estos datos Kismet los empaqueta en archivos netXML.

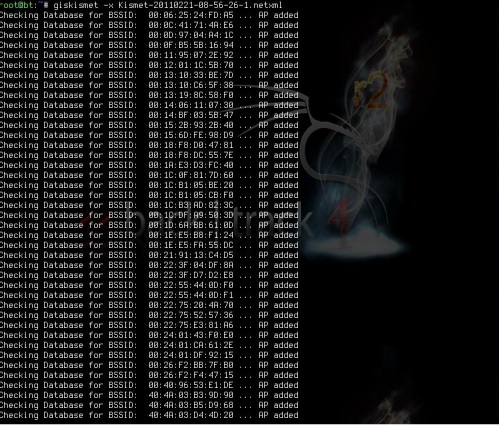

Paso 2 – Para importar este archivo en Giskismet, escribe «root@kali:~# giskismet -x Kismetfilename.netxml» y comenzará a importar los archivos.

Una vez importados, podemos importarlos a Google Earth los Hotspots que hemos encontrado antes.

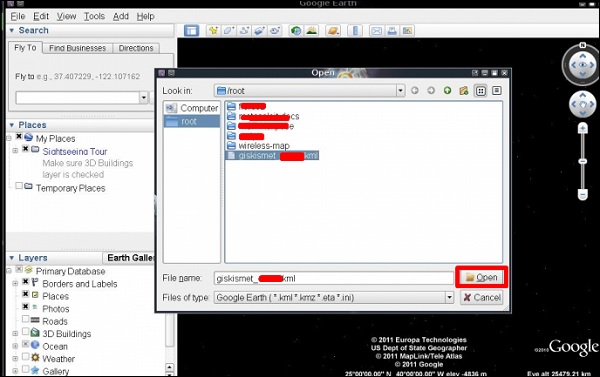

Paso 3 – Suponiendo que ya tenemos instalado Google Earth, hacemos clic en Archivo → Abrir archivo que ha creado Giskismet → Hacer clic en «Abrir».

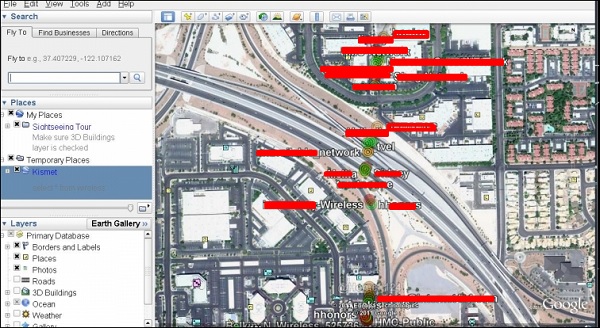

Se mostrará el siguiente mapa.

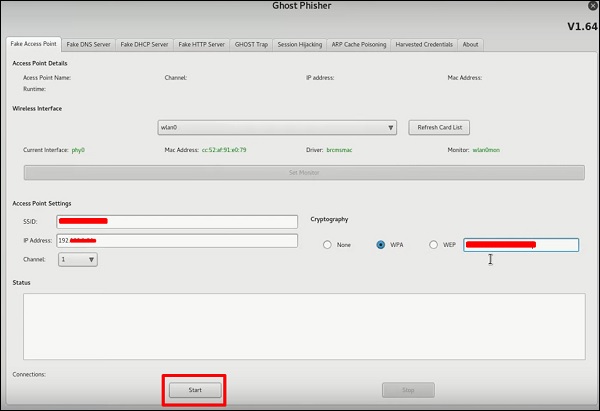

Ghost Phisher

Ghost Phisher es una popular herramienta que ayuda a crear puntos de acceso inalámbricos falsos y posteriormente a crear Man-in-The-Middle-Attack.

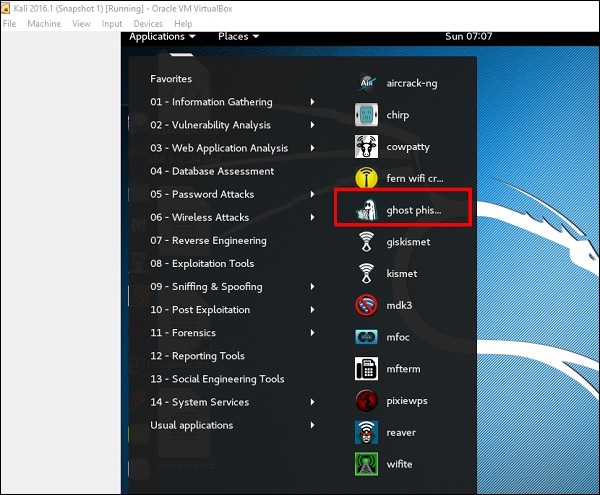

Paso 1 – Para abrirlo, haz clic en Aplicaciones → Ataques Inalámbricos → «phishing fantasma».

Paso 2 – Después de abrirlo, configuraremos el AP falso usando los siguientes detalles.

Paso 3 – Haga clic en el botón de inicio.

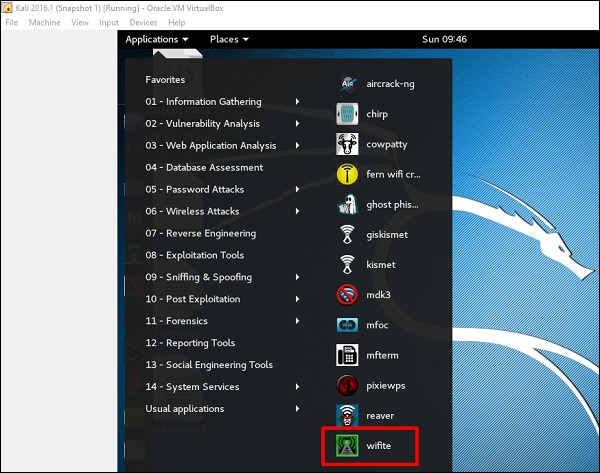

Wifite

Es otra herramienta de clacking inalámbrico, que ataca múltiples redes encriptadas WEP, WPA y WPS en una fila.

En primer lugar, la tarjeta inalámbrica tiene que estar en el modo de monitorización.

Paso 1 – Para abrirlo, vaya a Aplicaciones → Ataque inalámbrico → Wifite.

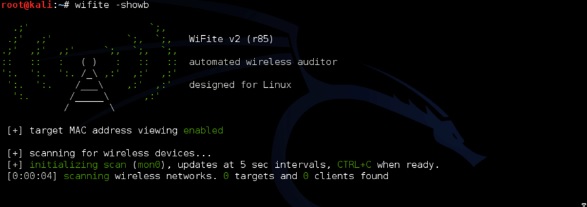

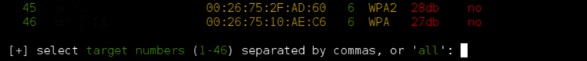

Paso 2 – Escriba «wifite -showb «para buscar las redes.

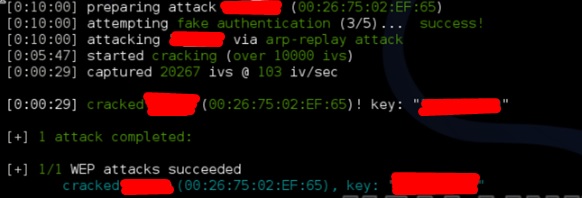

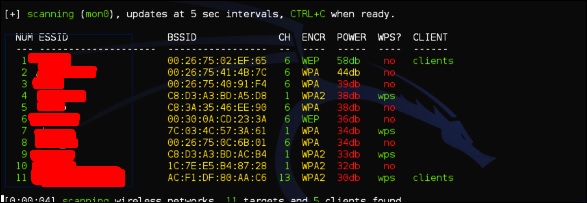

Paso 3 – Para empezar a atacar las redes inalámbricas, haga clic en Ctrl + C.

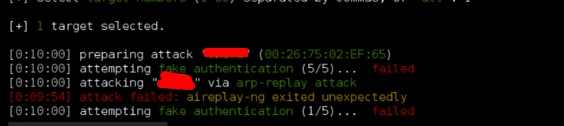

Paso 4 – Escriba «1» para crackear la primera red inalámbrica.

Paso 5 – Una vez completado el ataque, se encontrará la clave.