In questo capitolo, impareremo come utilizzare gli strumenti di cracking Wi-Fi che Kali Linux ha incorporato. Tuttavia, è importante che la scheda wireless di cui disponete supporti la modalità di monitoraggio.

Fern Wifi Cracker

Fern Wifi cracker è uno degli strumenti che Kali ha per crackare il wireless.

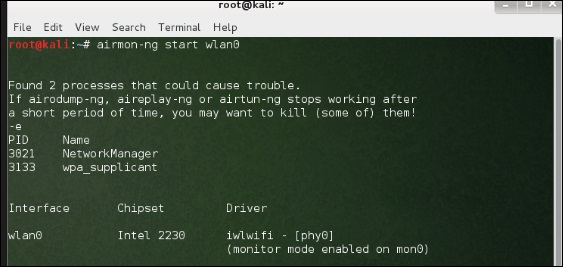

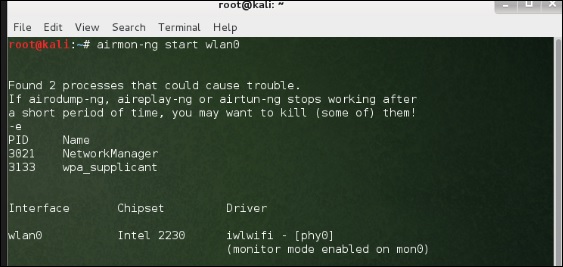

Prima di aprire Fern, dovremmo trasformare la scheda wireless in modalità monitoraggio. Per fare questo, digita “airmon-ng start wlan-0” nel terminale.

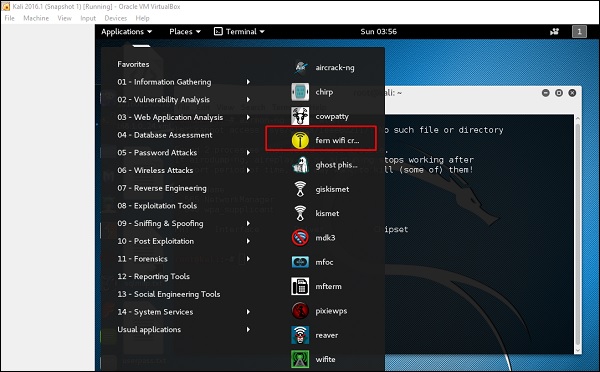

Ora, apri Fern Wireless Cracker.

Passo 1 – Applicazioni → Clicca “Attacchi Wireless” → “Fern Wireless Cracker”.

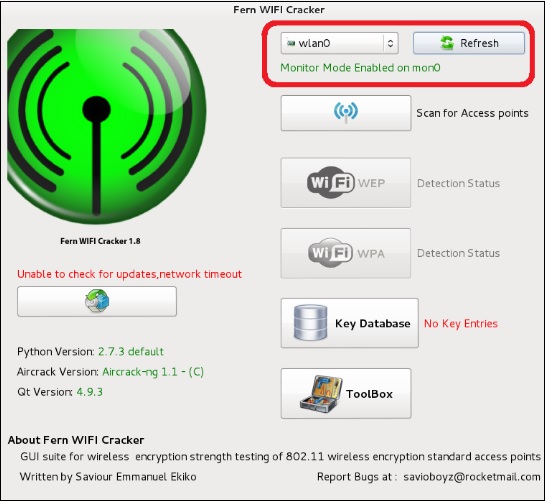

Passo 2 – Seleziona la scheda wireless come mostrato nel seguente screenshot.

Passo 3 – Clicca “Scan for Access Points”.

Passo 4 – Dopo aver finito la scansione, mostrerà tutte le reti wireless trovate. In questo caso, solo le “reti WPA” sono state trovate.

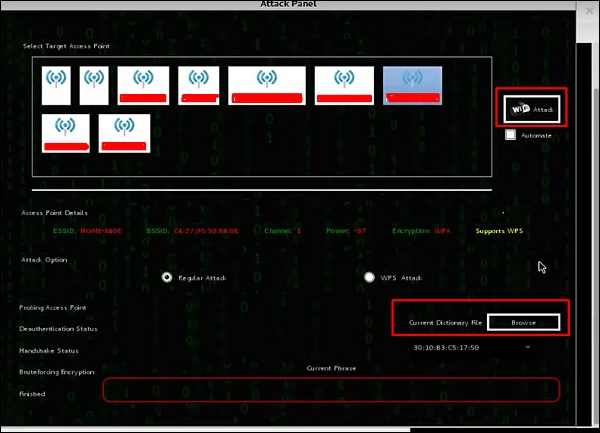

Fase 5 – Clicca sulle reti WPA come mostrato nello screenshot sopra. Mostra tutti i wireless trovati. Generalmente, nelle reti WPA, esegue attacchi Dictionary come tali.

Passo 6 – Clicca “Browse” e trova la wordlist da utilizzare per l’attacco.

Passo 7 – Clicca “Wifi Attack”.

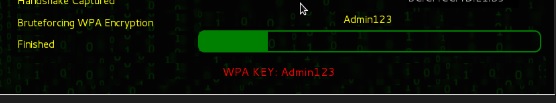

Passo 8 – Dopo aver finito l’attacco del dizionario, ha trovato la password e mostrerà come illustrato nella seguente immagine dello screenshot.

Kismet

Kismet è uno strumento di analisi della rete WIFI. È un rilevatore di rete wireless 802.11 layer-2, sniffer e sistema di rilevamento delle intrusioni. Funziona con qualsiasi scheda wireless che supporta la modalità di monitoraggio grezzo (rfmon) e può sniffare il traffico 802.11a/b/g/n. Identifica le reti raccogliendo i pacchetti e anche le reti nascoste.

Per usarlo, trasforma la scheda wireless in modalità di monitoraggio e per farlo, digita “airmon-ng start wlan-0” nel terminale.

Impariamo ad usare questo strumento.

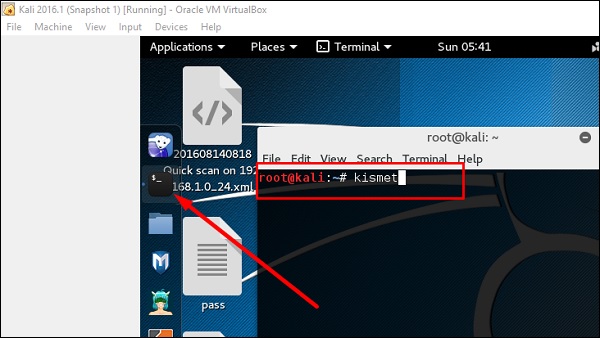

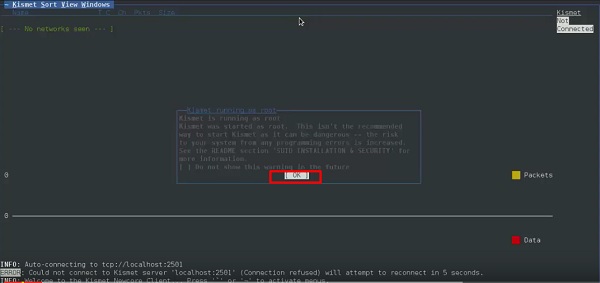

Step 1 – Per lanciarlo, apri il terminale e digita “kismet”.

Step 2 – Clicca “OK”.

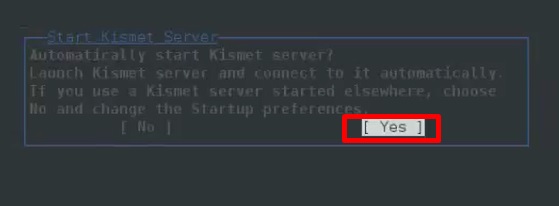

Step 3 – Clicca “Yes” quando ti chiede di avviare Kismet Server. Altrimenti smetterà di funzionare.

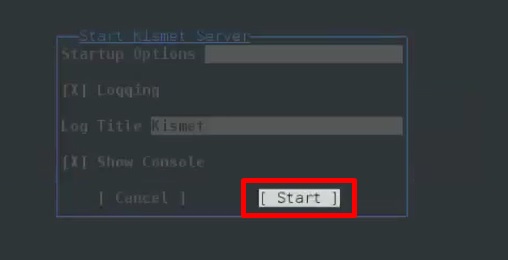

Step 4 – Opzioni di avvio, lascia come predefinito. Clicca “Start”.

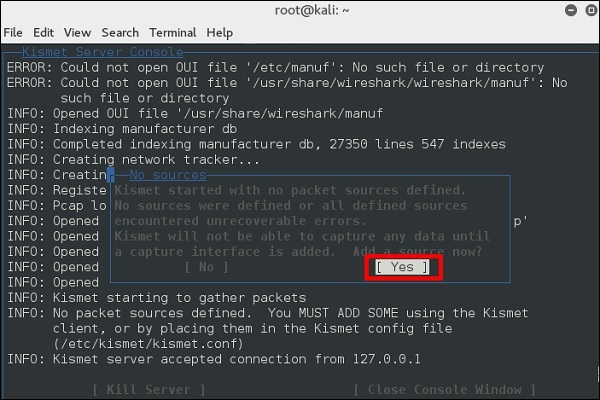

Step 5 – Ora mostrerà una tabella che ti chiede di definire la scheda wireless. In tal caso, clicca su Sì.

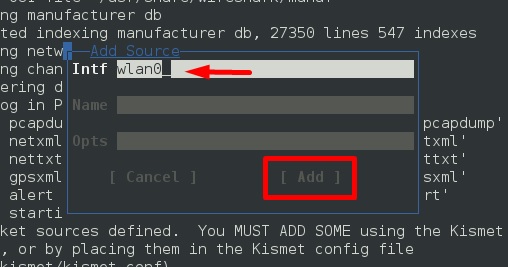

Passo 6 – In questo caso, la sorgente wireless è “wlan0”. Dovrà essere scritto nella sezione “Intf” → clicca su “Add”.

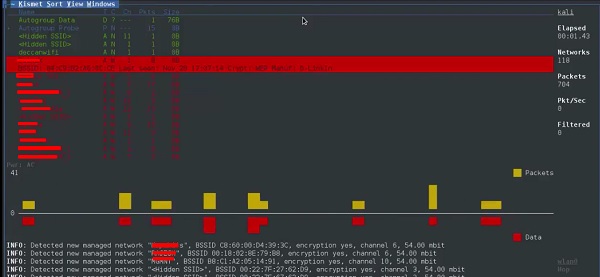

Step 7 – Inizierà lo sniffing delle reti wifi come mostrato nel seguente screenshot.

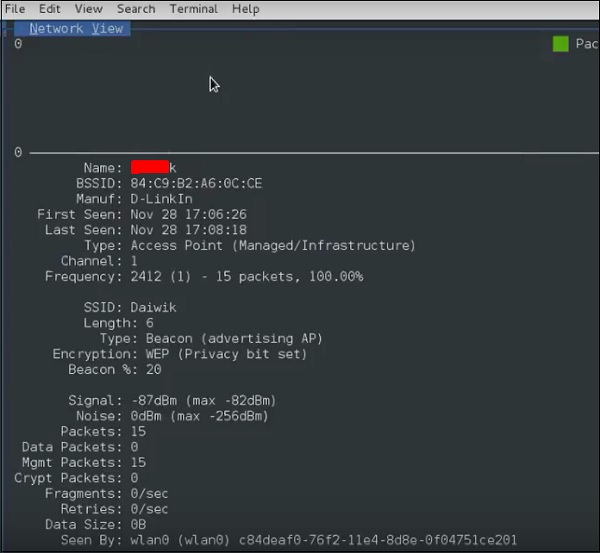

Passo 8 – Clicca su qualsiasi rete, produce i dettagli wireless come mostrato nel seguente screenshot.

GISKismet

GISKismet è uno strumento di visualizzazione wireless per rappresentare i dati raccolti utilizzando Kismet in modo pratico. GISKismet memorizza le informazioni in un database in modo da poter interrogare i dati e generare grafici utilizzando SQL. GISKismet attualmente usa SQLite per il database e i file GoogleEarth / KML per i grafici.

Impariamo ad usare questo strumento.

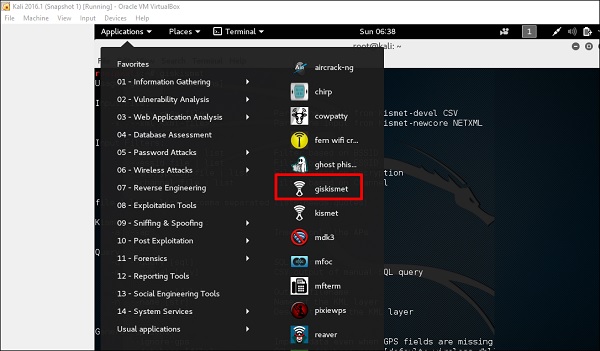

Passo 1 – Per aprire GISKismet, vai su: Applicazioni → Clicca su “Attacchi Wireless” → giskismet.

Come ricordi nella sezione precedente, abbiamo usato lo strumento Kismet per esplorare i dati sulle reti wireless e tutti questi dati Kismet li impacchetta in file netXML.

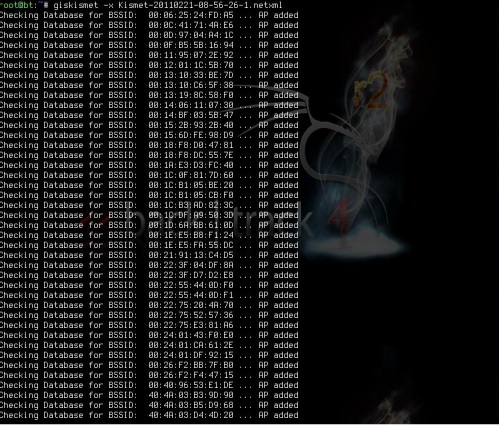

Step 2 – Per importare questo file in Giskismet, digita “root@kali:~# giskismet -x Kismetfilename.netxml” e inizierà ad importare i file.

Una volta importati, possiamo importare in Google Earth gli Hotspot che abbiamo trovato prima.

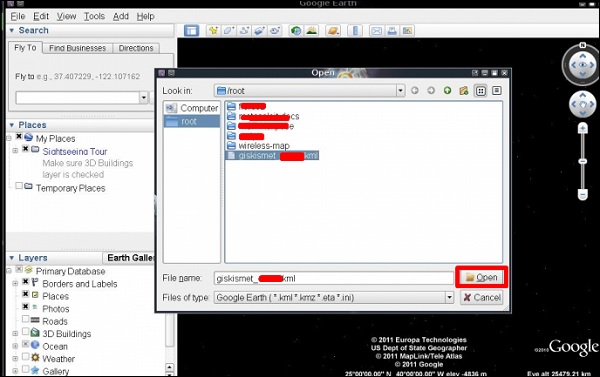

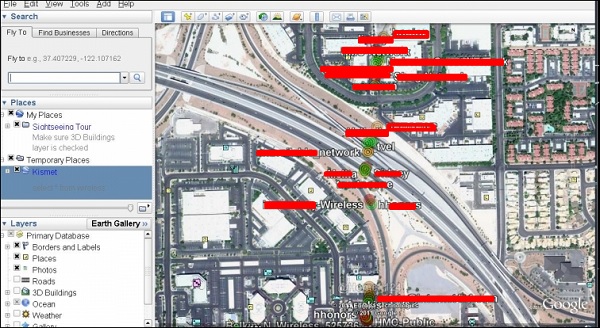

Passo 3 – Assumendo che abbiamo già installato Google Earth, facciamo clic su File → Apri File che Giskismet ha creato → Clicca “Apri”.

Sarà visualizzata la seguente mappa.

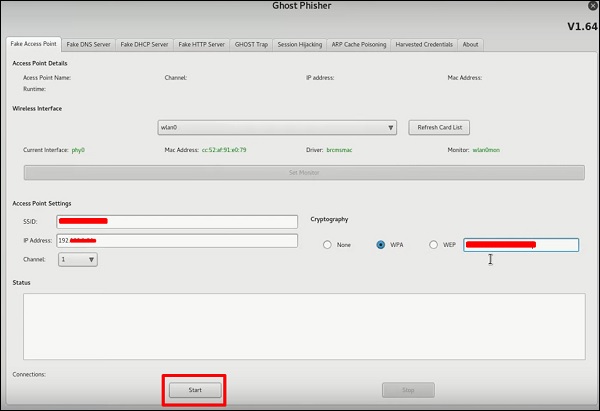

Ghost Phisher

Ghost Phisher è uno strumento popolare che aiuta a creare falsi punti di accesso wireless e poi successivamente a creare Man-in-The-Middle-Attack.

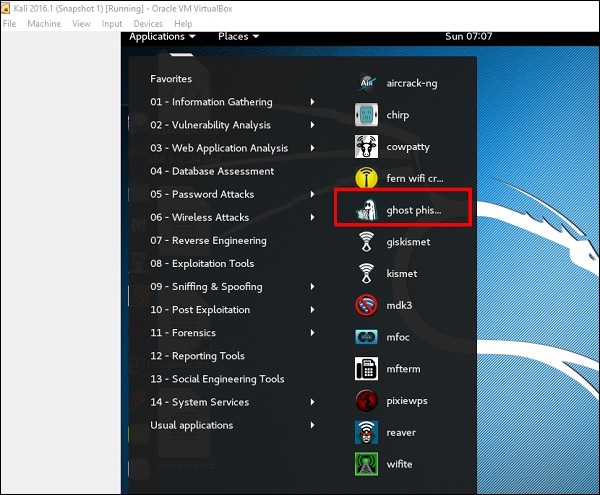

Passo 1 – Per aprirlo, clicca su Applicazioni → Attacchi Wireless → “ghost phishing”.

Passo 2 – Dopo averlo aperto, imposteremo il falso AP usando i seguenti dettagli.

- Ingresso interfaccia wireless: wlan0

- SSID: nome AP wireless

- indirizzo IP: IP che avrà l’AP

- WAP: Password che avrà questo SSID per connettersi

Passo 3 – Fare clic sul pulsante Start.

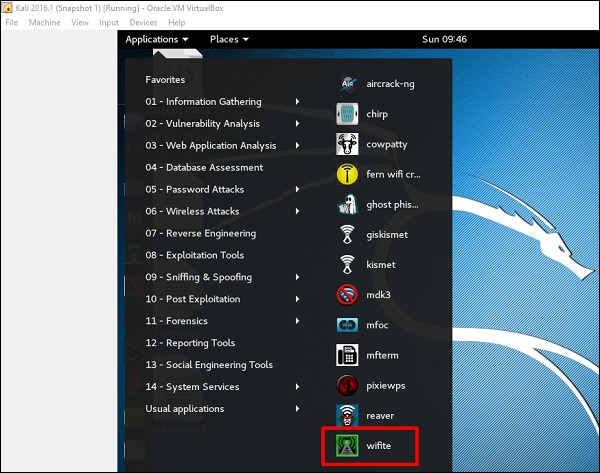

Wifite

È un altro strumento di clacking wireless, che attacca più reti criptate WEP, WPA e WPS in una riga.

Prima di tutto, la scheda wireless deve essere in modalità di monitoraggio.

Passo 1 – Per aprirlo, vai su Applicazioni → Attacco Wireless → Wifite.

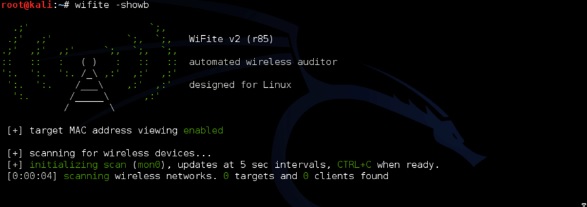

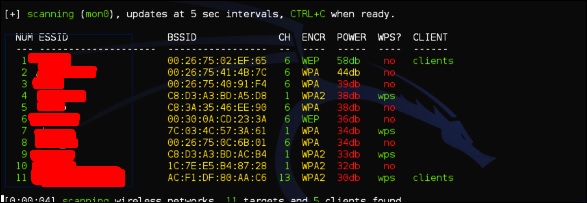

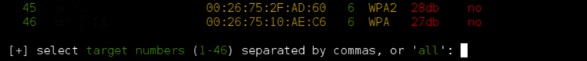

Passo 2 – Digitare “wifite -showb” per eseguire la scansione delle reti.

Passo 3 – Per iniziare ad attaccare le reti wireless, clicca Ctrl + C.

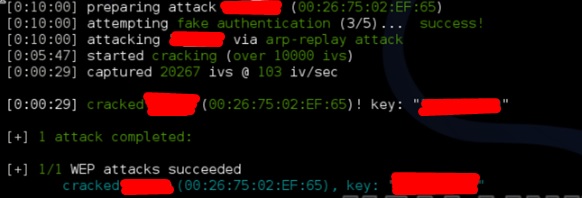

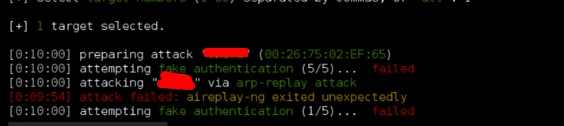

Step 4 – Scrivi “1” per craccare la prima rete wireless.

Step 5 – Dopo che l’attacco è completo, la chiave sarà trovata.