In dit hoofdstuk zullen we leren hoe je Wi-Fi cracking tools kunt gebruiken die Kali Linux heeft ingebouwd. Het is echter belangrijk dat de draadloze kaart die u heeft een ondersteuning voor monitoring mode.

Fern Wifi Cracker

Fern Wifi cracker is een van de tools die Kali heeft om wireless te kraken.

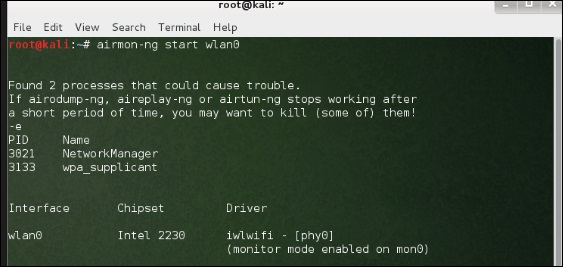

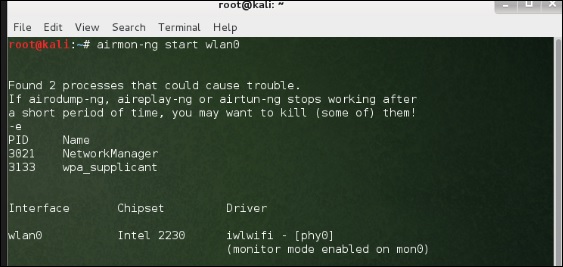

Voordat we Fern openen, moeten we de draadloze kaart in monitoring mode zetten. Typ hiervoor “airmon-ng start wlan-0” in de terminal.

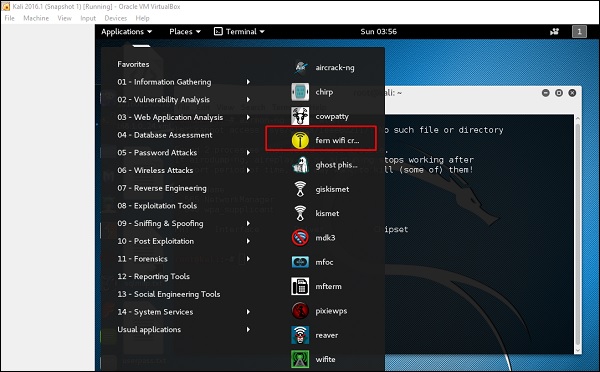

Nu, open Fern Wireless Cracker.

Stap 1 – Toepassingen → Klik op “Draadloze aanvallen” → “Fern Wireless Cracker”.

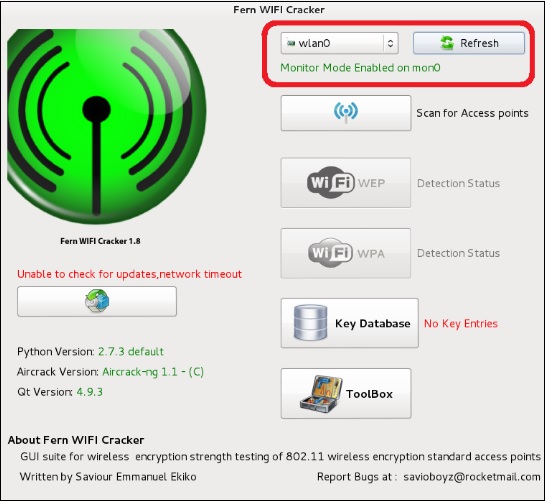

Stap 2 – Selecteer de draadloze kaart zoals weergegeven in de volgende schermafbeelding.

Stap 3 – Klik op “Scan for Access Points”.

Stap 4 – Nadat de scan is voltooid, worden alle gevonden draadloze netwerken weergegeven. In dit geval zijn alleen “WPA-netwerken” gevonden.

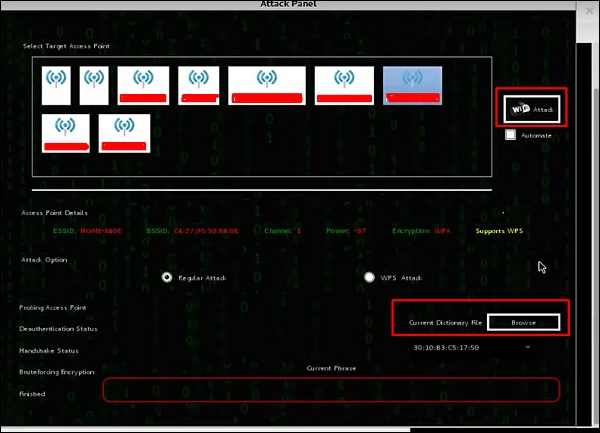

Step 5 – Klik op WPA-netwerken, zoals te zien is in bovenstaande schermafbeelding. Alle gevonden draadloze netwerken worden getoond. Over het algemeen worden in WPA-netwerken Dictionary-aanvallen als zodanig uitgevoerd.

Step 6 – Klik op “Browse” (Bladeren) en zoek de woordenlijst die voor de aanval moet worden gebruikt.

Step 7 – Klik op “Wifi Attack” (Wifi-aanval).

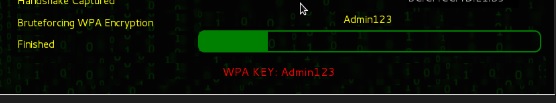

Stap 8 – Nadat de woordenboekaanval is voltooid, is het wachtwoord gevonden en wordt het weergegeven zoals in de volgende schermafbeelding.

Kismet

Kismet is een hulpprogramma voor het analyseren van WIFI-netwerken. Het is een 802.11 laag-2 draadloos netwerk detector, sniffer, en inbraakdetectie systeem. Het werkt met elke draadloze kaart die raw monitoring (rfmon) mode ondersteunt, en kan 802.11a/b/g/n verkeer sniffen. Het identificeert de netwerken door pakketten te verzamelen en ook verborgen netwerken.

Om het te gebruiken, zet je de draadloze kaart in monitoring mode en om dit te doen, type je “airmon-ng start wlan-0” in de terminal.

Laten we eens leren hoe dit hulpprogramma te gebruiken.

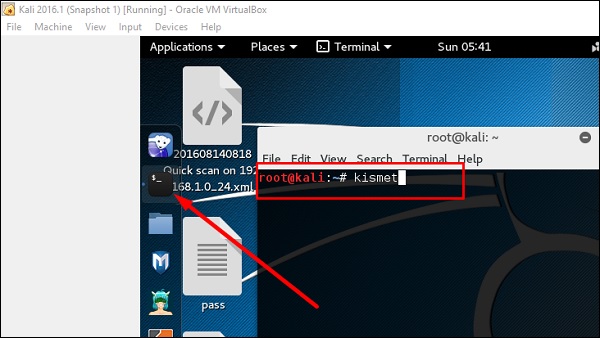

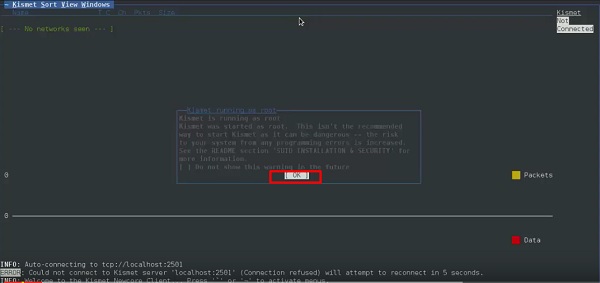

Stap 1 – Om het te starten, opent u terminal en typt u “kismet”.

Stap 2 – Klik op “OK”.

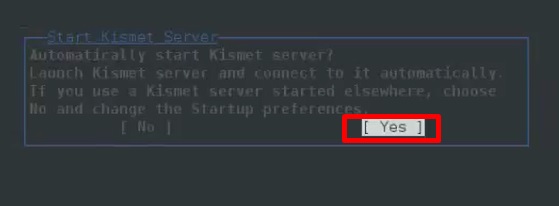

Stap 3 – Klik op “Ja” wanneer er wordt gevraagd om Kismet Server te starten. Anders zal deze stoppen met functioneren.

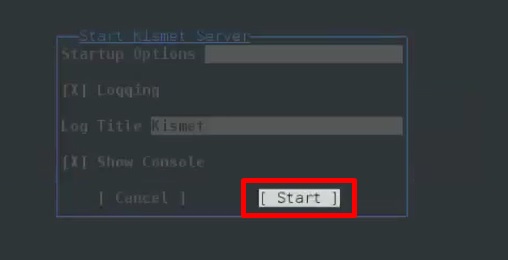

Step 4 – Opstartopties, laat deze als standaard staan. Klik op “Start”.

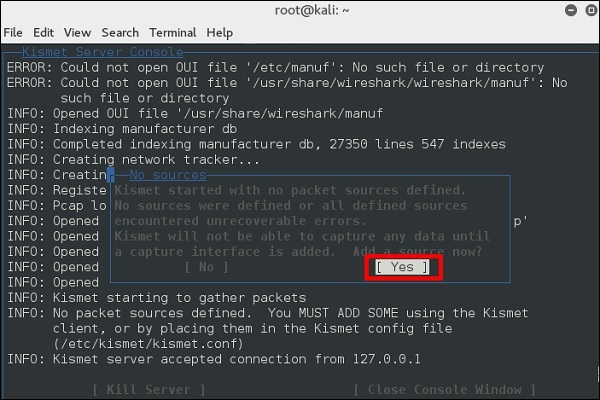

Stap 5 – Er wordt nu een tabel weergegeven waarin u wordt gevraagd de draadloze kaart te definiëren. Klik in dat geval op Ja.

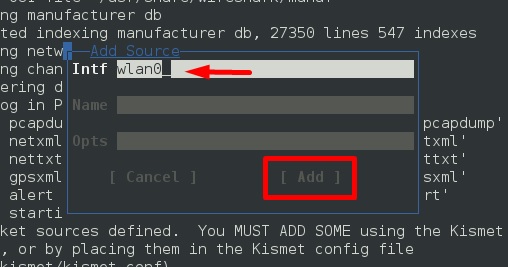

Stap 6 – In dit geval is de draadloze bron “wlan0”. Deze moet worden ingevoerd in de sectie “Intf” → klik op “Add”.

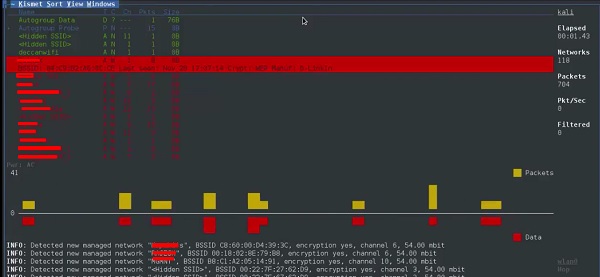

Step 7 – Het zal beginnen met het sniffen van de wifi netwerken zoals in de volgende screenshot wordt getoond.

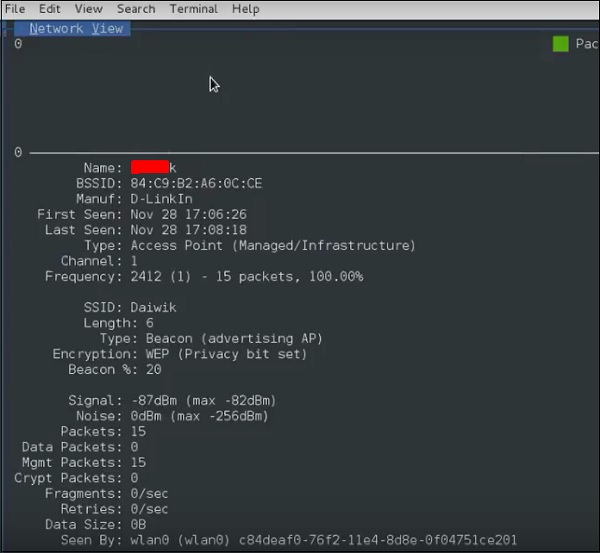

Stap 8 – Klik op een willekeurig netwerk en u krijgt de draadloze details te zien zoals weergegeven in de volgende schermafbeelding.

GISKismet

GISKismet is een draadloos visualisatiehulpmiddel waarmee gegevens die met Kismet zijn verzameld, op een praktische manier kunnen worden weergegeven. GISKismet slaat de informatie op in een database zodat we de gegevens kunnen opvragen en grafieken kunnen genereren met behulp van SQL. GISKismet gebruikt momenteel SQLite voor de database en GoogleEarth / KML bestanden voor grafieken.

Laten we eens leren hoe we deze tool kunnen gebruiken.

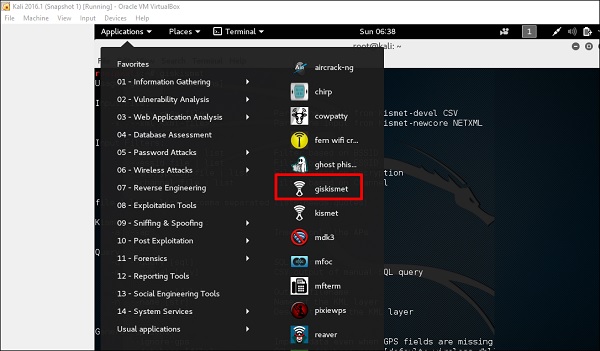

Stap 1 – Om GISKismet te openen, ga naar: Applications → Klik op “Wireless Attacks” → giskismet.

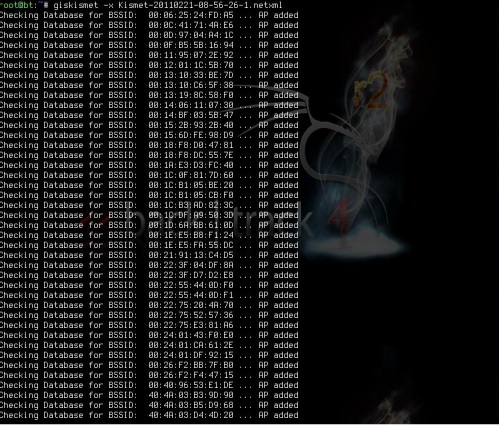

Zoals u zich herinnert in de vorige sectie, hebben we Kismet tool gebruikt om gegevens over draadloze netwerken te onderzoeken en al deze gegevens verpakt Kismet in netXML bestanden.

Step 2 – Om dit bestand in Giskismet te importeren, typ “root@kali:~# giskismet -x Kismetfilename.netxml” en het zal beginnen met het importeren van de bestanden.

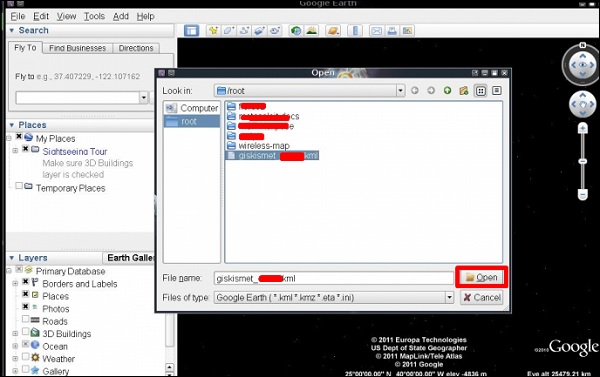

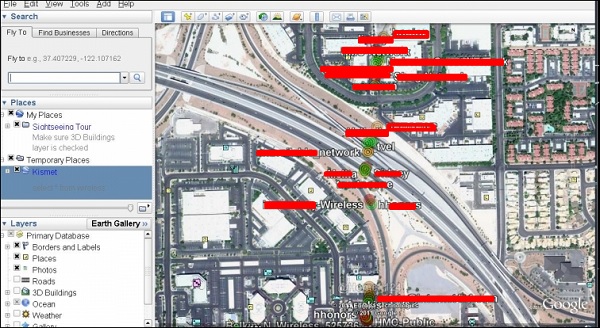

Eenmaal geïmporteerd, kunnen we ze importeren in Google Earth de Hotspots die we eerder hebben gevonden.

Stap 3 – Ervan uitgaande dat we Google Earth al hebben geïnstalleerd, klikken we op Bestand → Open Bestand dat Giskismet heeft gemaakt → Klik op “Openen”.

De volgende kaart wordt weergegeven.

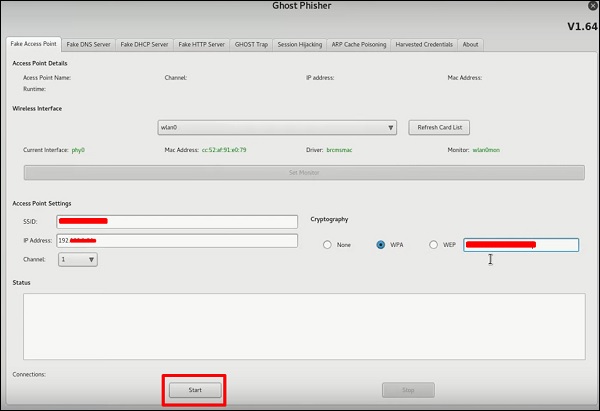

Ghost Phisher

Ghost Phisher is een populair hulpprogramma dat helpt om valse draadloze toegangspunten te maken en later om Man-in-The-Middle-Attack uit te voeren.

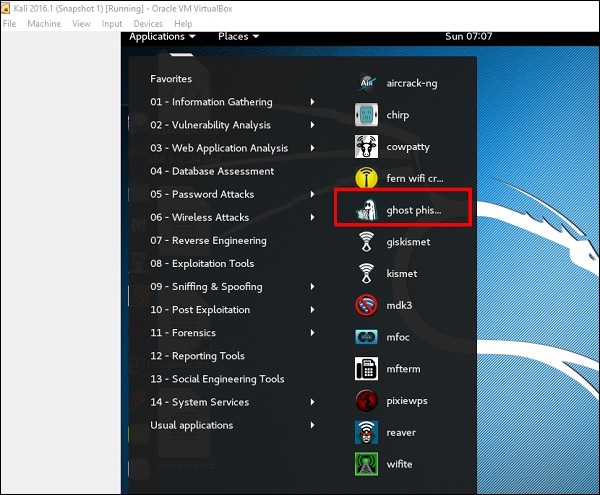

Step 1 – Om het te openen, klik op Toepassingen → Draadloze aanvallen → “ghost phishing”.

Step 2 – Na het openen, zullen we het nep-AP instellen met behulp van de volgende details.

- Wireless Interface Input: wlan0

- SSID: wireless AP name

- IP-adres: IP dat het AP zal hebben

- WAP: Wachtwoord dat dit SSID zal hebben om verbinding te maken

Stap 3 – Klik op de knop Start.

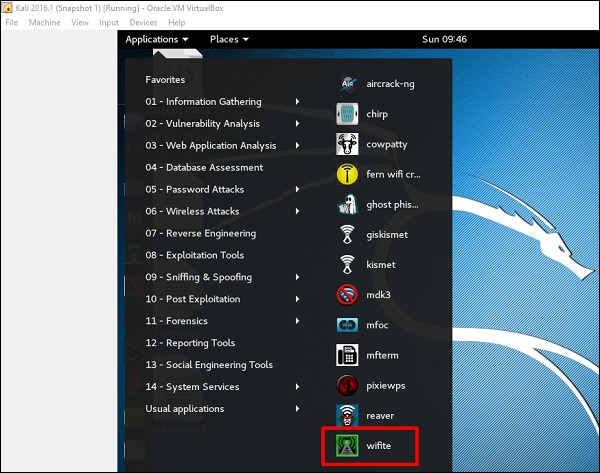

Wifite

Het is een ander draadloos clacking-hulpprogramma, dat meerdere WEP-, WPA- en WPS-gecodeerde netwerken achter elkaar aanvalt.

Eerst moet de draadloze kaart in de bewakingsmodus staan.

Stap 1 – Om het te openen, ga naar Toepassingen → Draadloze aanval → Wifite.

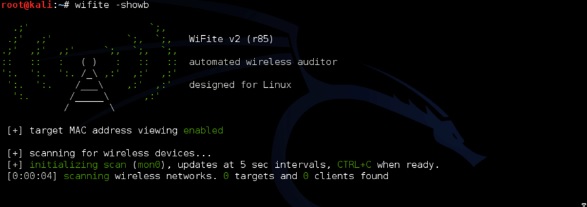

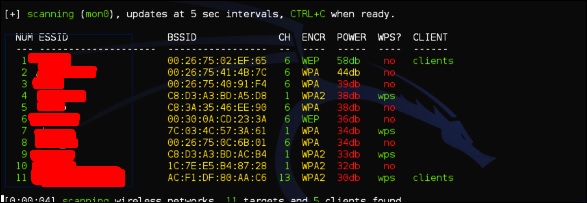

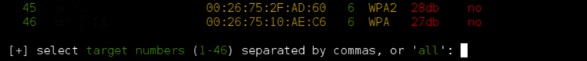

Stap 2 – Type “wifite -showb “om te scannen naar netwerken.

Stap 3 – Om te beginnen met het aanvallen van de draadloze netwerken, klik op Ctrl + C.

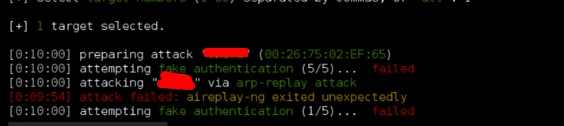

Stap 4 – Type “1” om de eerste draadloze verbinding te kraken.

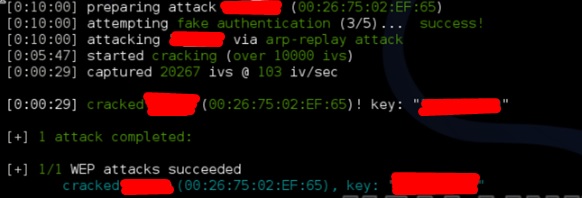

Stap 5 – Nadat de aanval is voltooid, wordt de sleutel gevonden.