Neste capítulo, aprenderemos como usar as ferramentas de cracking Wi-Fi que o Kali Linux incorporou. Entretanto, é importante que a placa sem fio que você tem um modo de monitoramento de suporte.

Fern Wifi Cracker

Fern Wifi cracker é uma das ferramentas que Kali tem para craquear wireless.

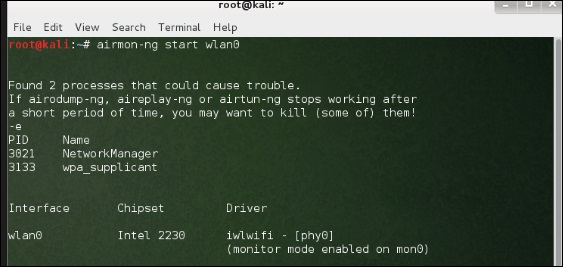

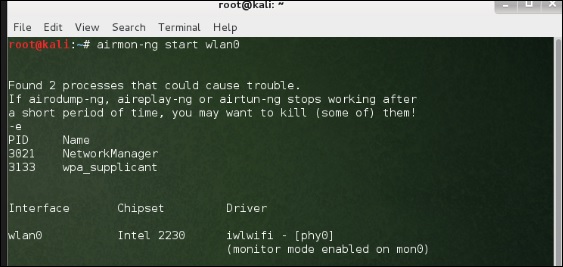

Antes de abrir Fern, devemos transformar a placa sem fio em modo de monitoramento. Para fazer isso, digite “airmon-ng start wlan-0” no terminal.

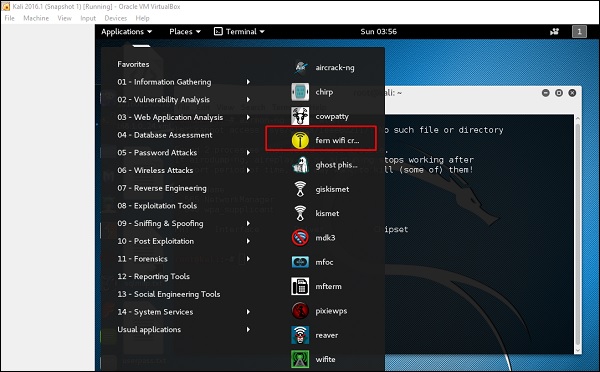

Agora, abra Fern Wireless Cracker.

Step 1 – Applications → Clique em “Wireless Attacks” → “Fern Wireless Cracker”.

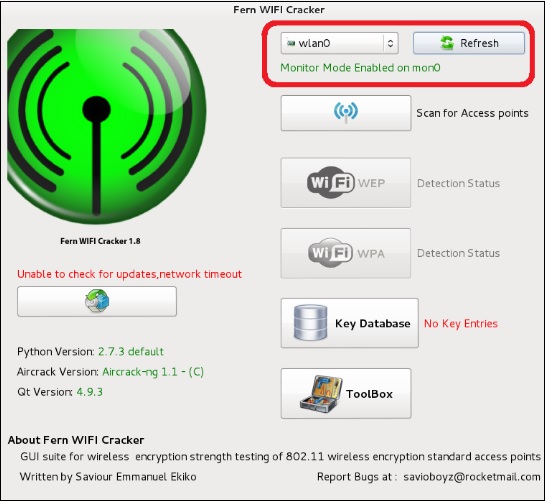

Passo 2 – Selecione a placa sem fio como mostrado na seguinte captura de tela.

Passo 3 – Clique em “Scan for Access Points”.

Passo 4 – Após terminar a varredura, ela mostrará todas as redes sem fio encontradas. Neste caso, somente “redes WPA” foi encontrado.

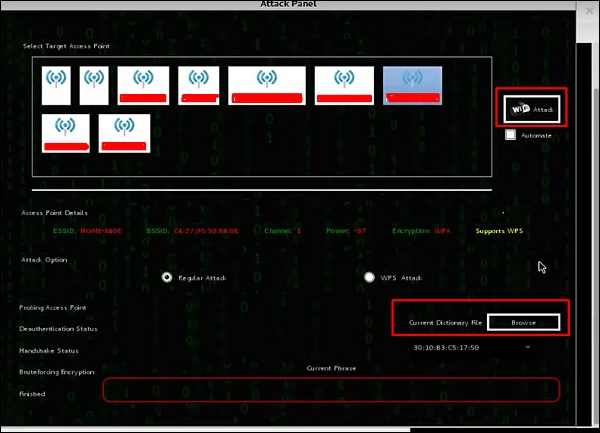

Passo 5 – Clique em redes WPA como mostrado na captura de tela acima. Ele mostra todas as redes sem fio encontradas. Geralmente, em redes WPA, ele executa ataques de Dicionário como tal.

Passo 6 – Clique em “Browse” e encontre a lista de palavras a ser usada para ataque.

Passo 7 – Clique em “Wifi Attack”.

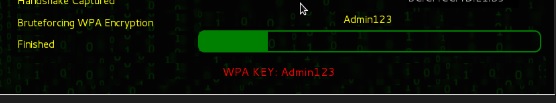

Passo 8 – Depois de terminar o ataque de dicionário, encontrou a senha e ela será mostrada como mostrado na seguinte imagem de captura de tela.

Kismet

Kismet é uma ferramenta de análise de rede WIFI. É um detector de rede sem fio 802.11 camada-2, sniffer, e sistema de detecção de intrusão. Ele irá funcionar com qualquer placa sem fio que suporte o modo de monitoramento bruto (rfmon), e pode cheirar o tráfego 802.11a/b/g/n. Ele identifica as redes coletando pacotes e também redes ocultas.

Para usá-lo, transforme a placa wireless em modo de monitoramento e para fazer isso, digite “airmon-ng start wlan-0” no terminal.

Vamos aprender a usar esta ferramenta.

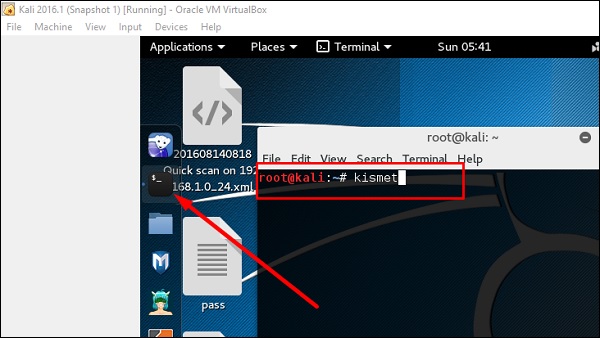

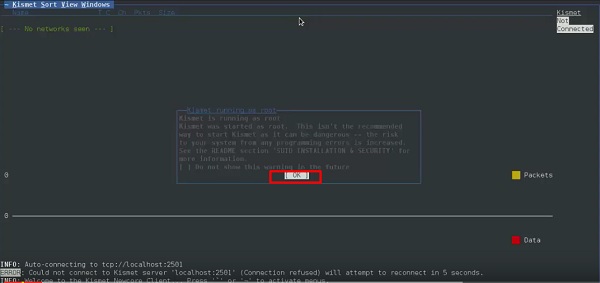

Passo 1 – Para iniciar, abra o terminal e digite “kismet”.

Passo 2 – Clique “OK”.

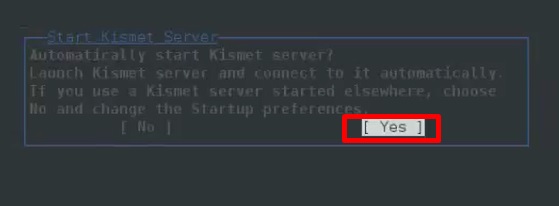

Passo 3 – Clique “Yes” quando pedir para iniciar o Kismet Server. Caso contrário, ele irá parar de funcionar.

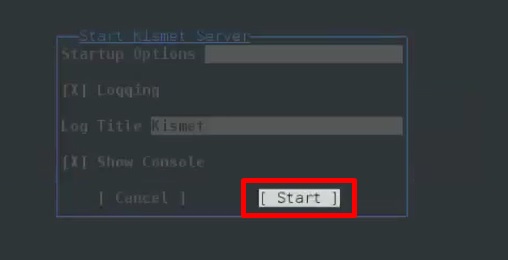

Passo 4 – Opções de Inicialização, deixe como padrão. Clique em “Start”.

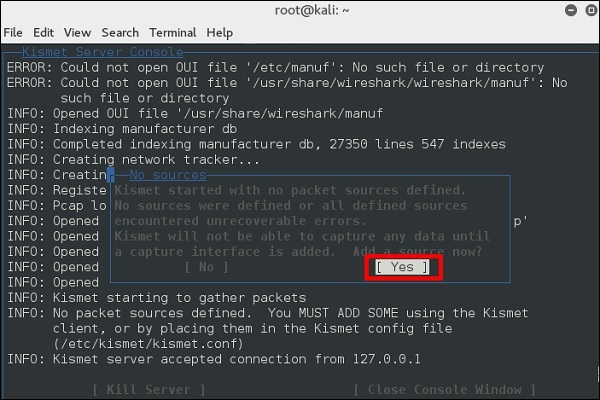

Passo 5 – Agora irá mostrar uma tabela pedindo para você definir a placa sem fio. Neste caso, clique em Yes.

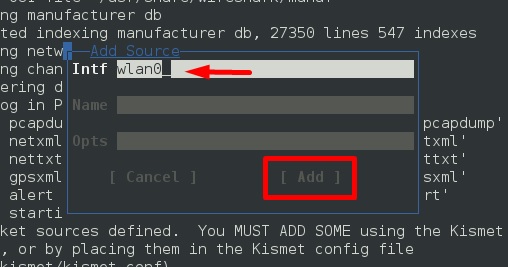

Step 6 – Neste caso, a fonte wireless é “wlan0”. Ela terá que ser escrita na seção “Intf” → clique em “Add”.

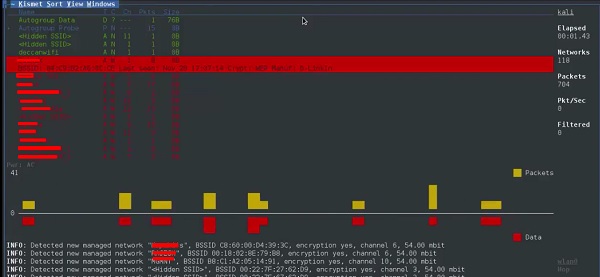

Passo 7 – Ela começará a farejar as redes wifi como mostrado na captura de tela a seguir.

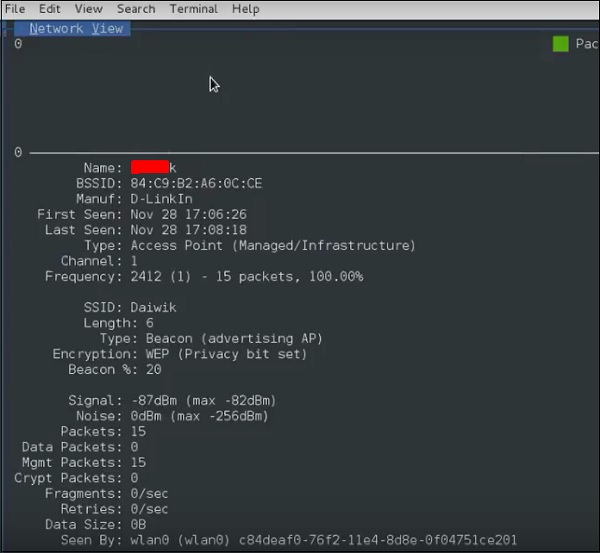

Passo 8 – Clique em qualquer rede, ele produz os detalhes wireless como mostrado na seguinte captura de tela.

GISKismet

GISKismet é uma ferramenta de visualização wireless para representar os dados coletados usando o Kismet de uma forma prática. O GISKismet armazena as informações em um banco de dados para que possamos consultar os dados e gerar gráficos usando SQL. GISKismet atualmente usa SQLite para o banco de dados e GoogleEarth / arquivos KML para gráficos.

Vamos aprender como usar esta ferramenta.

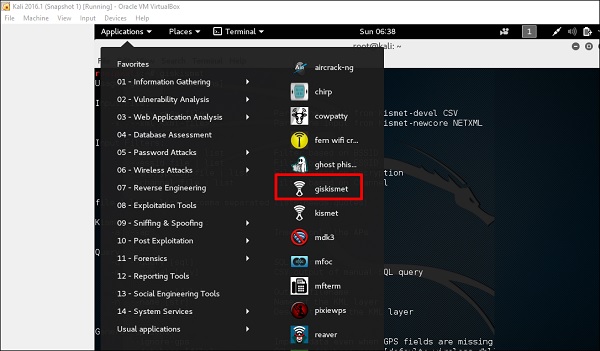

Passo 1 – Para abrir o GISKismet, vá para: Aplicações → Clique em “Wireless Attacks” → giskismet.

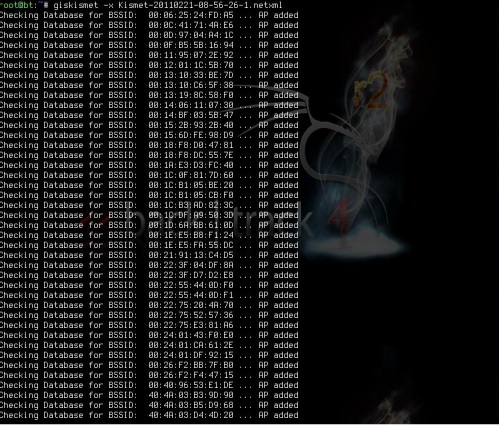

Como você se lembra na seção anterior, usamos a ferramenta Kismet para explorar dados sobre redes sem fio e todos estes pacotes de dados Kismet em arquivos netXML.

Passo 2 – Para importar este arquivo para o Giskismet, digite “root@kali:~# giskismet -x Kismetfilenameame.netxml” e começará a importar os arquivos.

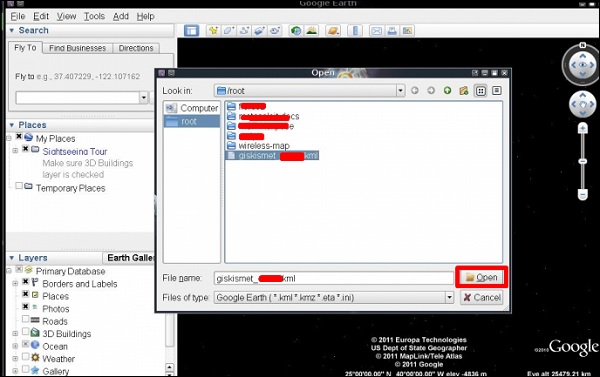

Once importados, podemos importá-los para o Google Earth os Hotspots que encontramos antes.

Passo 3 – Assumindo que já instalamos o Google Earth, clicamos no arquivo → Abrir arquivo que o Giskismet criou → Clique em “Abrir”.

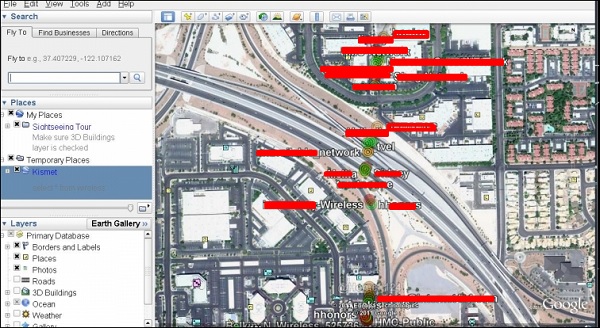

Será exibido o seguinte mapa.

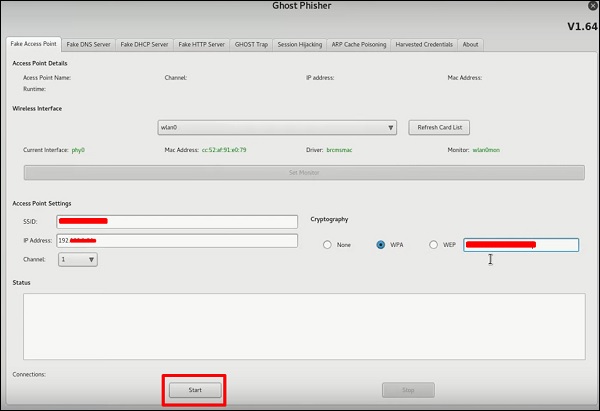

Ghost Phisher

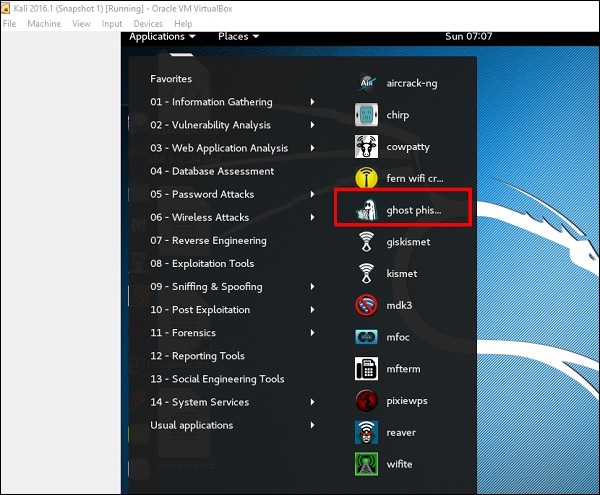

Ghost Phisher é uma ferramenta popular que ajuda a criar falsos pontos de acesso wireless e depois criar o Man-in-The-Middle-Attack.

Passo 1 – Para abri-lo, clique em Aplicações → Ataques sem fio → “ghost phishing”.

Passo 2 – Após abri-lo, vamos configurar o AP falso usando os seguintes detalhes.

- Interface sem fio Entrada: wlan0

- SSID: AP sem fio nome

- Endereço IP: IP que o AP terá

- WAP: Senha que terá este SSID para se conectar

Passo 3 – Clique no botão Start.

Passo 3 – Clique no botão Start.

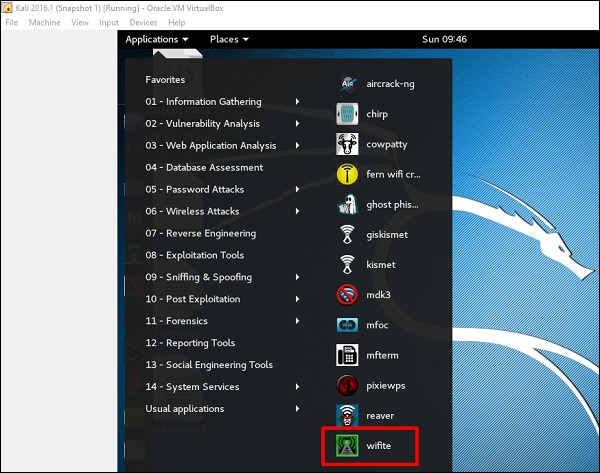

Wifite

É outra ferramenta de clonagem sem fio, que ataca múltiplas redes encriptadas WEP, WPA, e WPS em fila.

Primeiro, a placa sem fio tem que estar no modo de monitoramento.

Passo 1 – Para abri-la, vá para Aplicativos → Ataque sem fio → Wifite.

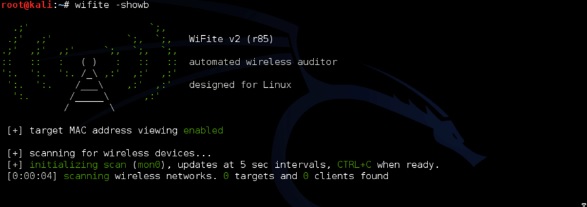

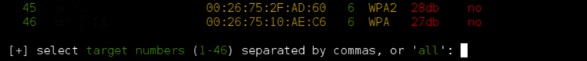

Passo 2 – Digite “wifite -showb” para procurar as redes.

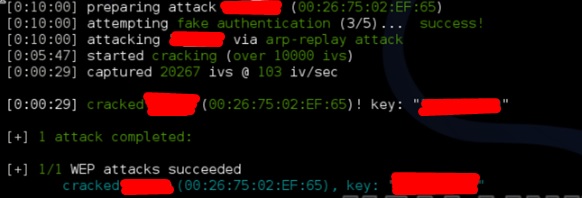

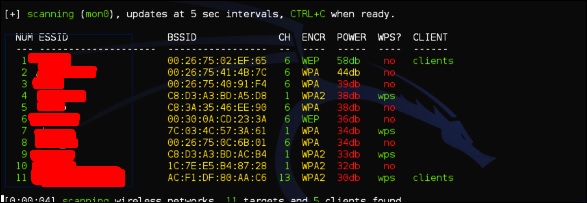

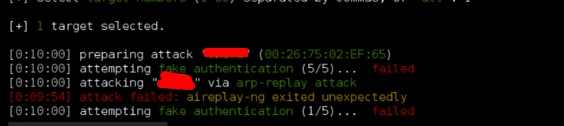

Passo 3 – Para começar a atacar as redes sem fio, clique em Ctrl + C.

Passo 4 – Digite “1” para rachar a primeira rede sem fio.

Passo 5 – Após o ataque estar completo, a chave será encontrada.