Ebben a fejezetben megtanuljuk, hogyan használjuk a Kali Linux által beépített Wi-Fi feltörő eszközöket. Fontos azonban, hogy a vezeték nélküli kártya, amellyel rendelkezünk, támogassa a felügyeleti módot.

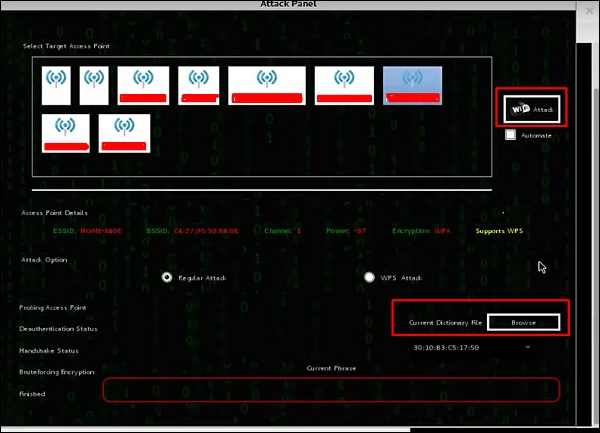

Fern Wifi Cracker

A Fern Wifi cracker az egyik olyan eszköz, amelyet a Kali a vezeték nélküli hálózatok feltöréséhez kínál.

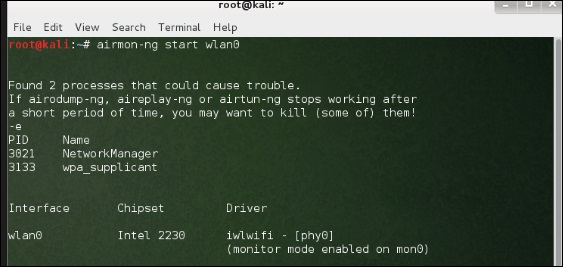

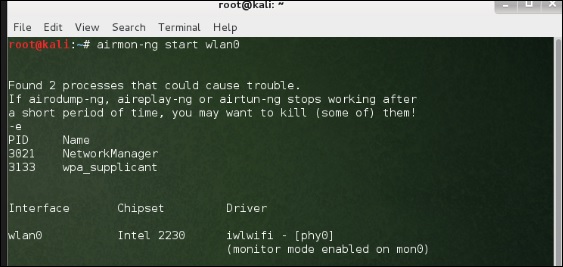

A Fern megnyitása előtt a vezeték nélküli kártyát felügyeleti módba kell kapcsolnunk. Ehhez írjuk be a terminálba az “airmon-ng start wlan-0” parancsot.

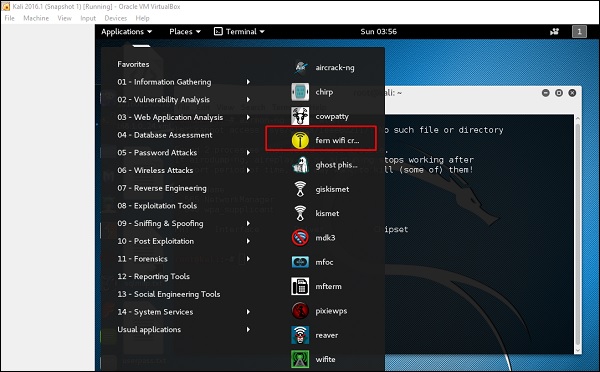

Most nyissuk meg a Fern Wireless Cracker-t.

1. lépés – Alkalmazások → “Vezeték nélküli támadások” → “Fern Wireless Cracker”.

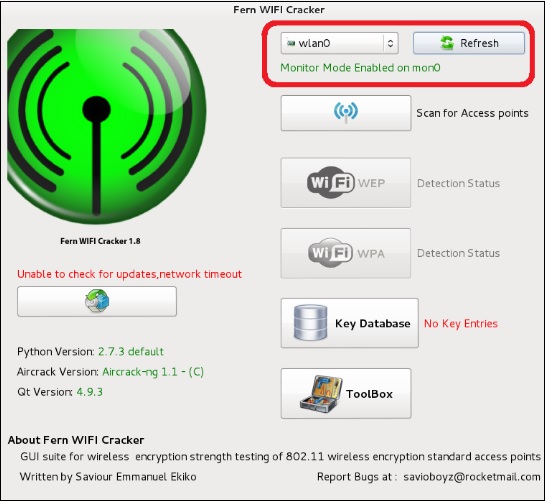

2. lépés – Válassza ki a vezeték nélküli kártyát az alábbi képernyőképen látható módon.

3. lépés – Kattintson a “Scan for Access Points” (Hozzáférési pontok keresése) gombra.

4. lépés – A keresés befejezése után megjelenik az összes talált vezeték nélküli hálózat. Ebben az esetben csak a “WPA-hálózatokat” találta meg.

5. lépés – Kattintson a WPA-hálózatokra a fenti képernyőképen látható módon. Megjelenik az összes megtalált vezeték nélküli hálózat. Általában a WPA-hálózatokban ilyen módon hajtja végre a szótári támadásokat.

Szakasz 6 – Kattintson a “Tallózás” gombra, és keresse meg a támadáshoz használni kívánt szólistát.

Szakasz 7 – Kattintson a “Wifi támadás” gombra.

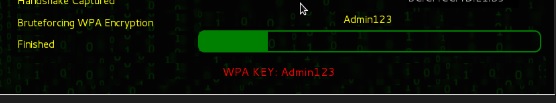

Step 8 – Miután befejezte a szótári támadást, megtalálta a jelszót, és a következő képernyőképen látható módon jelenik meg.

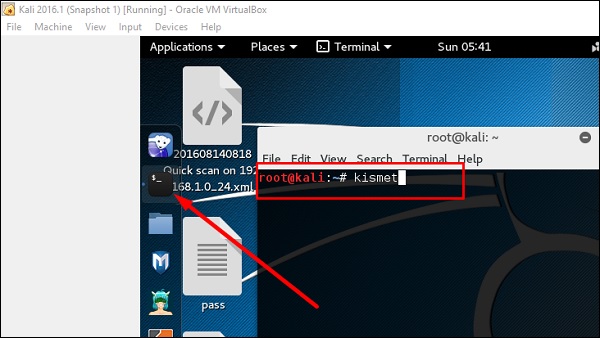

Kismet

A Kismet egy WIFI hálózatot elemző eszköz. Ez egy 802.11 layer-2 vezeték nélküli hálózati detektor, sniffer és behatolásérzékelő rendszer. Bármilyen vezeték nélküli kártyával működik, amely támogatja a raw monitoring (rfmon) módot, és képes szimatolni a 802.11a/b/g/n forgalmat. A csomagok gyűjtésével azonosítja a hálózatokat és a rejtett hálózatokat is.

A használatához kapcsolja a vezeték nélküli kártyát felügyeleti módba, ehhez írja be a terminálba az “airmon-ng start wlan-0” parancsot.

Megtanuljuk, hogyan kell használni ezt az eszközt.

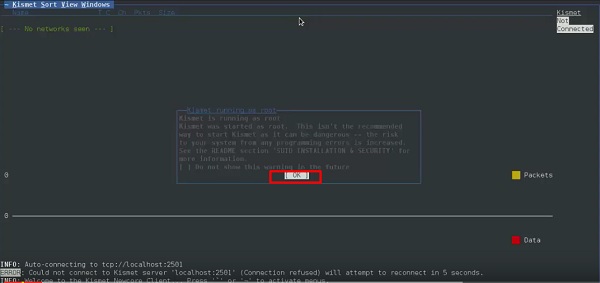

1. lépés – Az indításhoz nyissa meg a terminált, és írja be a “kismet” szót.

2. lépés – Kattintson az “OK” gombra.

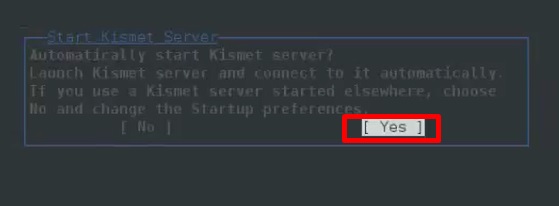

3. lépés – Kattintson az “Igen” gombra, amikor a Kismet Server elindítását kéri. Ellenkező esetben nem fog működni.

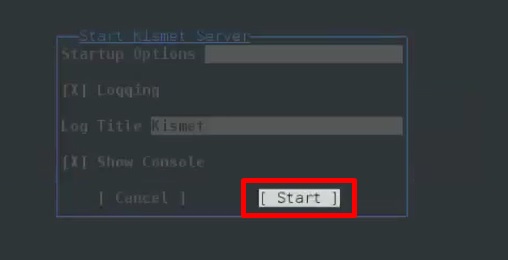

4. lépés – Indítási beállítások, hagyja alapértelmezettként. Kattintson a “Start” gombra.

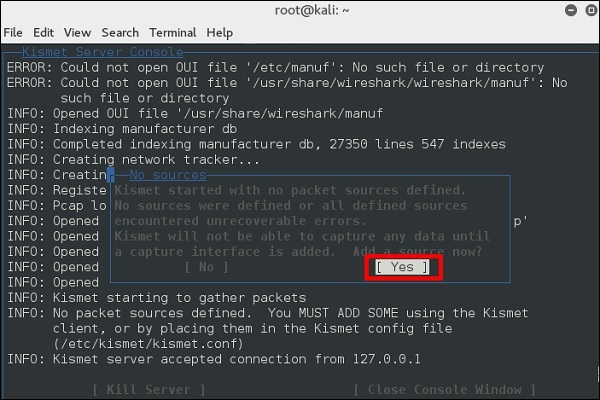

5. lépés – Most megjelenik egy táblázat, amely a vezeték nélküli kártya meghatározását kéri. Ebben az esetben kattintson az Igen gombra.

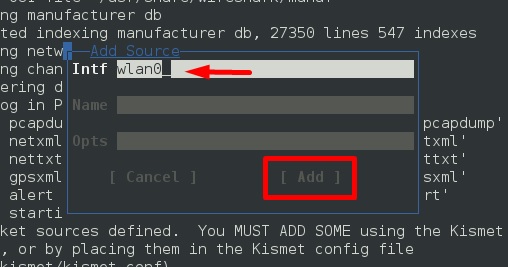

6. lépés – Ebben az esetben a vezeték nélküli forrás a “wlan0”. Ezt kell beírni az “Intf” részbe → kattintson a “Hozzáadás” gombra.

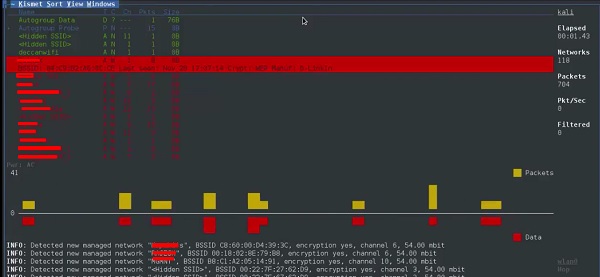

7. lépés – Elkezdi szimatolni a wifi hálózatokat, ahogy az a következő képernyőképen látható.

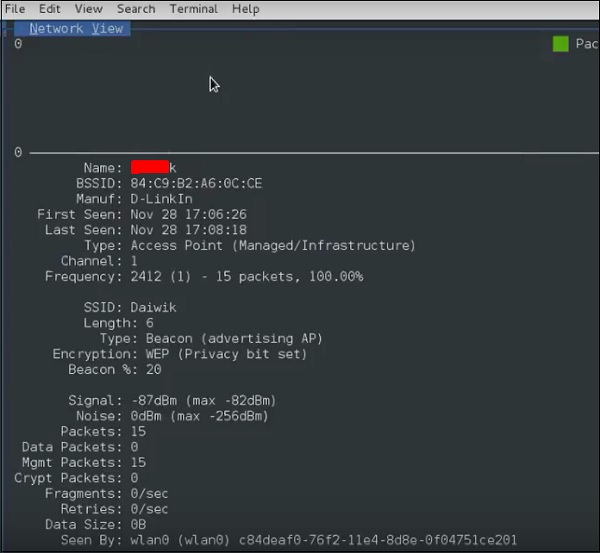

8. lépés – Kattintson bármelyik hálózatra, a következő képernyőképen látható módon előállítja a vezeték nélküli részletek adatait.

GISKismet

A GISKismet egy vezeték nélküli vizualizációs eszköz a Kismet segítségével gyűjtött adatok gyakorlatias megjelenítésére. A GISKismet az információkat egy adatbázisban tárolja, így SQL segítségével lekérdezhetjük az adatokat és grafikonokat készíthetünk. A GISKismet jelenleg SQLite-ot használ az adatbázishoz és GoogleEarth / KML fájlokat a grafikus megjelenítéshez.

Megtanuljuk, hogyan használjuk ezt az eszközt.

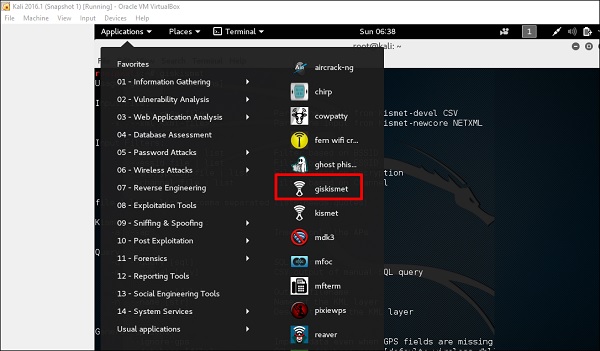

Lépés 1 – A GISKismet megnyitásához lépjen a következő címre: Alkalmazások → Kattintson a “Vezeték nélküli támadások” → giskismet.

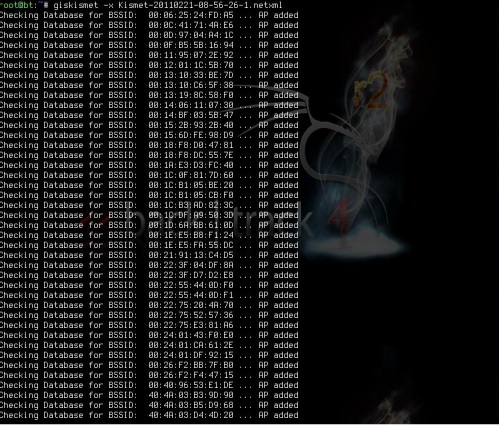

Mint emlékszik az előző részben, a Kismet eszközt a vezeték nélküli hálózatokra vonatkozó adatok feltárására használtuk, és mindezeket az adatokat a Kismet netXML fájlokban csomagolja.

Step 2 – Ahhoz, hogy ezt a fájlt importáljuk a Giskismet-be, írjuk be: “root@kali:~# giskismet -x Kismetfilename.netxml”, és a program elkezdi importálni a fájlokat.

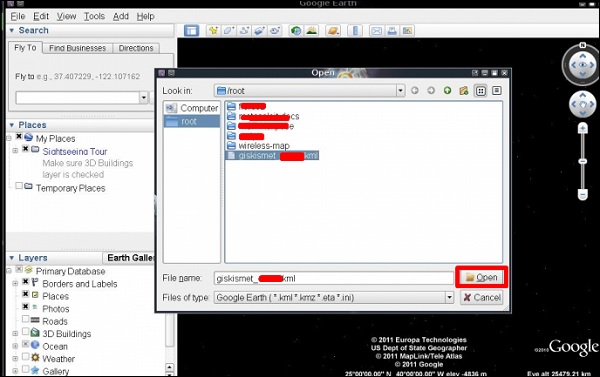

Az importálás után importálhatjuk a Google Earth-be azokat a Hotspotokat, amelyeket korábban találtunk.

3. lépés – Feltételezve, hogy már telepítettük a Google Earth-et, kattintsunk a Fájl → A Giskismet által létrehozott fájl megnyitása → “Megnyitás” gombra.

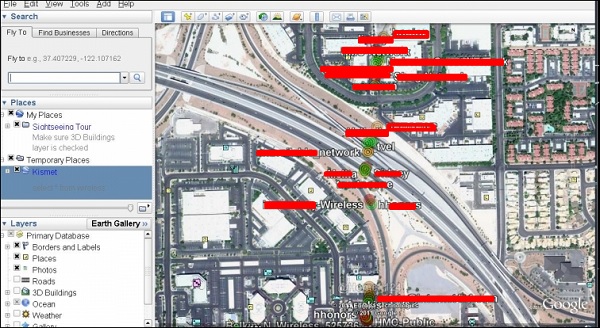

A következő térkép fog megjelenni.

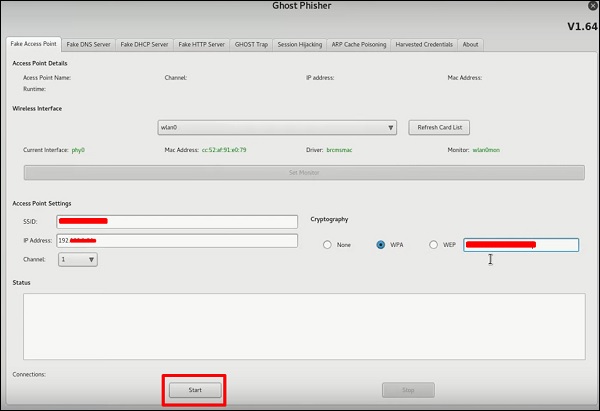

Ghost Phisher

A Ghost Phisher egy népszerű eszköz, amely segít hamis vezeték nélküli hozzáférési pontok létrehozásában, majd később Man-in-The-Middle-Attack létrehozásában.

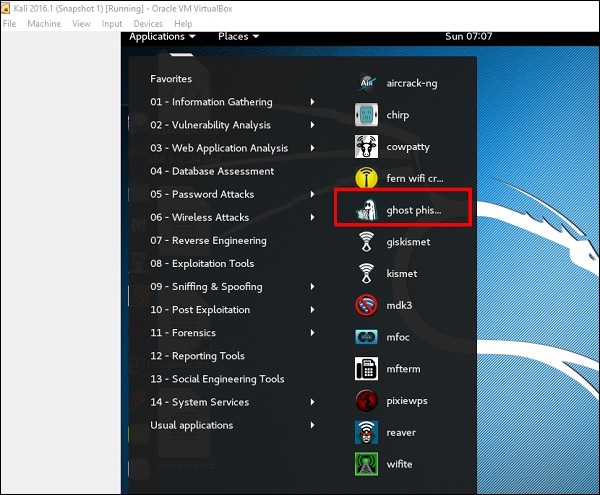

1. lépés – A megnyitásához kattintson az Alkalmazások → Vezeték nélküli támadások → “ghost phishing” menüpontra.

2. lépés – A megnyitás után a következő adatokkal állítjuk be a hamis AP-t.

- Vezeték nélküli interfész bemenet: wlan0

- SSID: vezeték nélküli AP neve

- IP-cím:

- WAP: IP, amellyel az AP rendelkezni fog

- WAP: Jelszó, amely ezzel az SSID-vel fog csatlakozni

3. lépés – Kattintson a Start gombra.

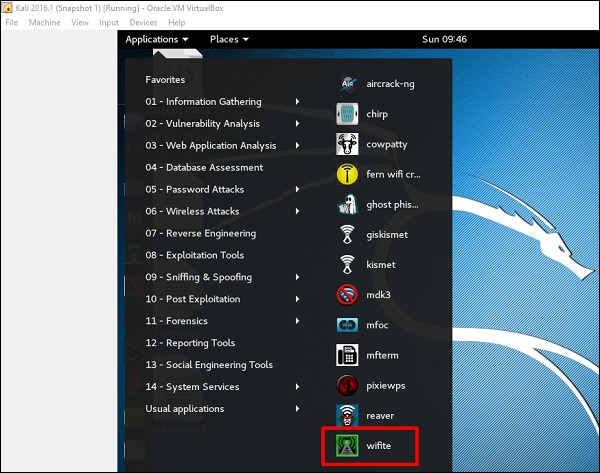

Wifite

Ez egy másik vezeték nélküli klónozó eszköz, amely több WEP, WPA és WPS titkosított hálózatot támad meg egymás után.

Először is a vezeték nélküli kártyának megfigyelési módban kell lennie.

1. lépés – A megnyitásához menjen az Alkalmazások → Vezeték nélküli támadás → Wifite menüpontra.

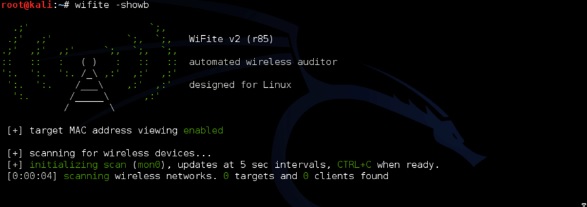

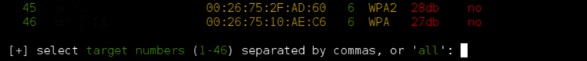

2. lépés – A hálózatok kereséséhez írja be a “wifite -showb”-t.

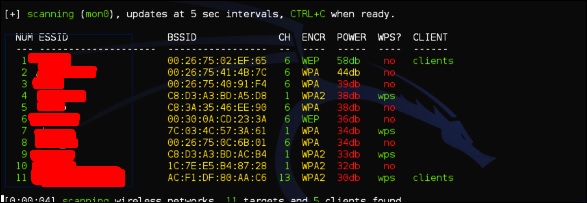

3. lépés – A vezeték nélküli hálózatok támadásának megkezdéséhez kattintson a Ctrl + C billentyűre.

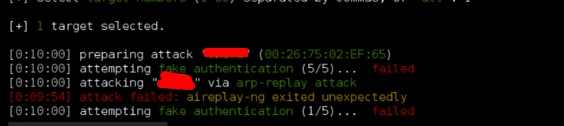

4. lépés – Az első vezeték nélküli hálózat feltöréséhez írja be az “1”-t.

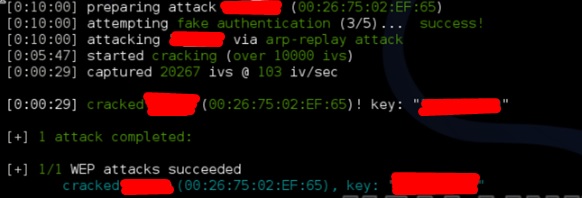

5. lépés – A támadás befejezése után meglesz a kulcs.