W tym rozdziale, nauczymy się korzystać z narzędzi do łamania Wi-Fi, które Kali Linux włączył. Jednak ważne jest, aby karta bezprzewodowa, którą posiadasz obsługiwała tryb monitorowania.

Fern Wifi Cracker

Fern Wifi cracker jest jednym z narzędzi, które Kali posiada do łamania sieci bezprzewodowych.

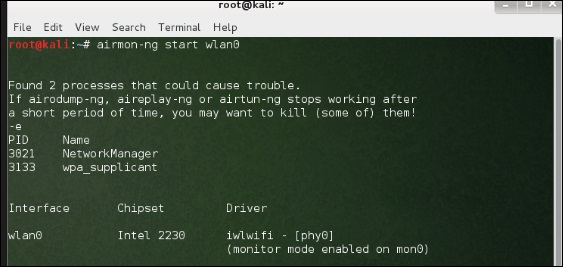

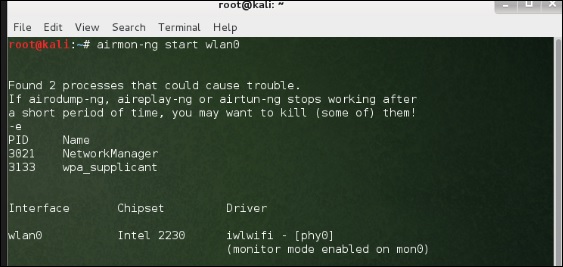

Przed otwarciem Fern, powinniśmy przełączyć kartę bezprzewodową w tryb monitorowania. Aby to zrobić, wpisz „airmon-ng start wlan-0” w terminalu.

Teraz otwórz Fern Wireless Cracker.

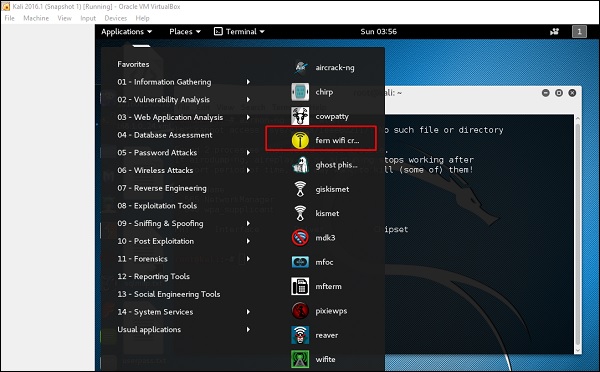

Krok 1 – Aplikacje → Kliknij „Wireless Attacks” → „Fern Wireless Cracker”.

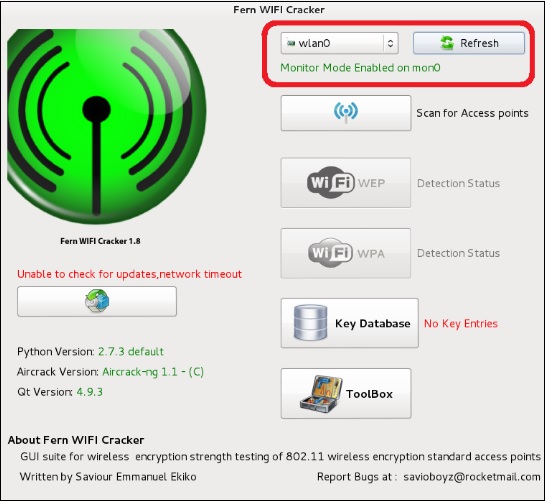

Krok 2 – Wybierz kartę bezprzewodową, jak pokazano na poniższym zrzucie ekranu.

Krok 3 – Kliknij „Scan for Access Points”.

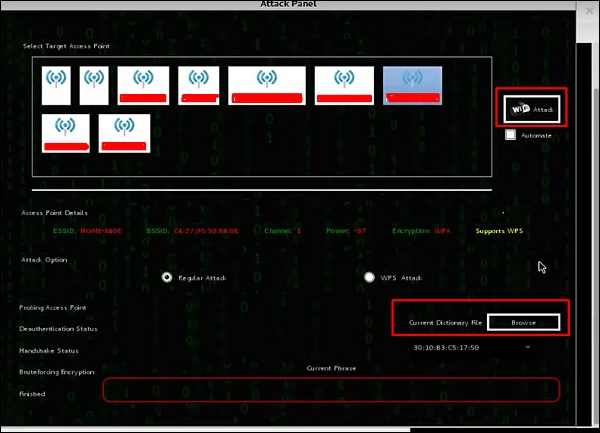

Krok 4 – Po zakończeniu skanowania, pokaże wszystkie znalezione sieci bezprzewodowe. W tym przypadku, tylko „sieci WPA” został znaleziony.

Krok 5 – Kliknij sieci WPA, jak pokazano na powyższym zrzucie ekranu. To pokazuje wszystkie bezprzewodowe znalezione. Ogólnie rzecz biorąc, w sieciach WPA, wykonuje ataki Słownik jako takie.

Krok 6 – Kliknij „Przeglądaj” i znaleźć listę słów do wykorzystania do attack.

Krok 7 – Kliknij „Wifi Attack”.

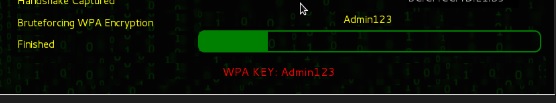

Krok 8 – Po zakończeniu ataku słownikowego, znaleziono hasło i zostanie ono wyświetlone jak na poniższym zrzucie ekranu.

Kismet

Kismet jest narzędziem do analizy sieci WIFI. Jest to detektor sieci bezprzewodowej 802.11 warstwy 2, sniffer i system wykrywania włamań. Działa z każdą kartą bezprzewodową, która obsługuje tryb raw monitoring (rfmon) i może sniffować ruch 802.11a/b/g/n. Identyfikuje sieci poprzez zbieranie pakietów, a także sieci ukryte.

Aby go użyć, należy przełączyć kartę bezprzewodową w tryb monitorowania i w tym celu wpisać w terminalu „airmon-ng start wlan-0”.

Dowiedzmy się, jak korzystać z tego narzędzia.

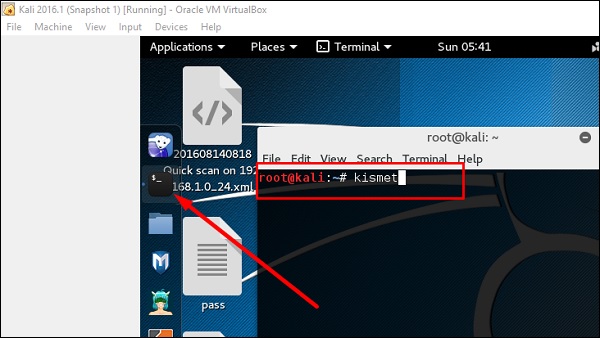

Krok 1 – Aby je uruchomić, otwórz terminal i wpisz „kismet”.

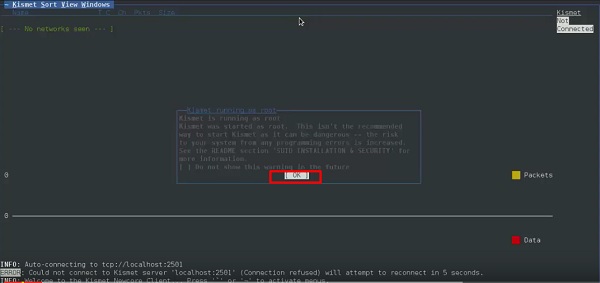

Krok 2 – Kliknij „OK”.

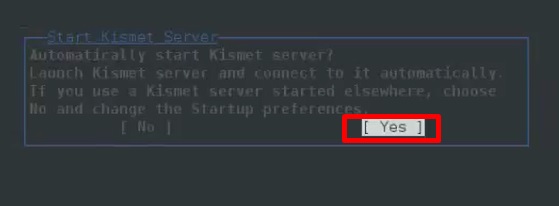

Krok 3 – Kliknij „Tak”, gdy poprosi o uruchomienie serwera Kismet. W przeciwnym razie przestanie on działać.

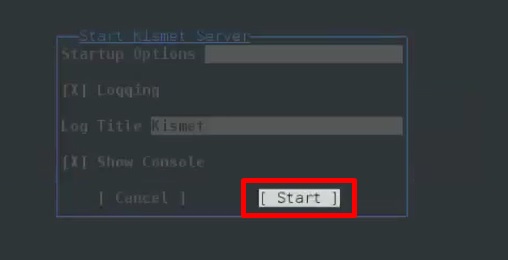

Krok 4 – Opcje startowe, pozostaw domyślne. Kliknij „Start”.

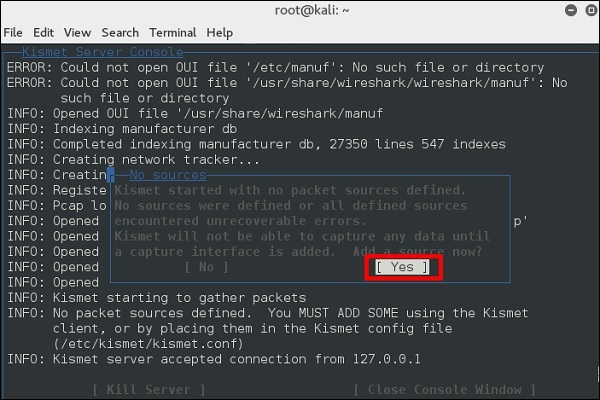

Krok 5 – Teraz pojawi się tabela z prośbą o zdefiniowanie karty bezprzewodowej. W takim przypadku kliknij Yes.

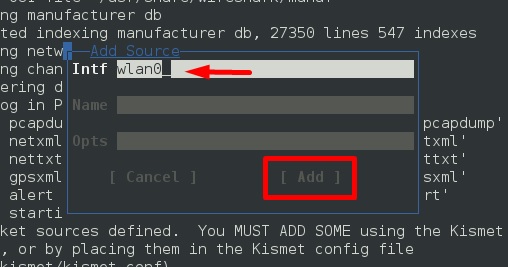

Krok 6 – W tym przypadku źródłem sieci bezprzewodowej jest „wlan0”. Trzeba będzie go wpisać w sekcji „Intf” → kliknąć „Dodaj”.

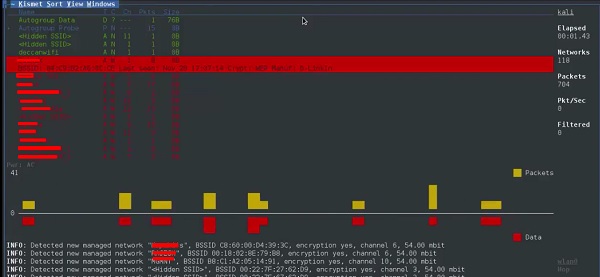

Krok 7 – Rozpocznie się sniffowanie sieci wifi, jak pokazano na poniższym zrzucie ekranu.

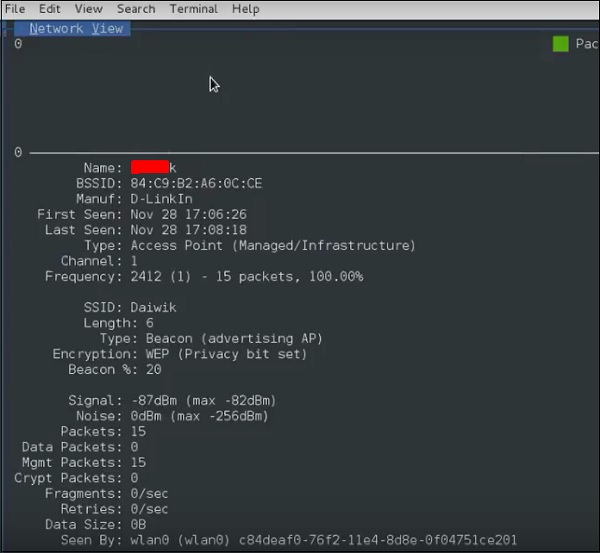

Krok 8 – Kliknięcie na dowolną sieć spowoduje wyświetlenie szczegółów sieci bezprzewodowej, jak pokazano na poniższym zrzucie ekranu.

GISKismet

GISKismet jest narzędziem do wizualizacji sieci bezprzewodowych, które w praktyczny sposób przedstawia dane zebrane za pomocą Kismeta. GISKismet przechowuje informacje w bazie danych, dzięki czemu możemy odpytywać dane i generować wykresy za pomocą SQL. GISKismet obecnie używa SQLite do bazy danych i plików GoogleEarth / KML do tworzenia wykresów.

Dowiedzmy się, jak korzystać z tego narzędzia.

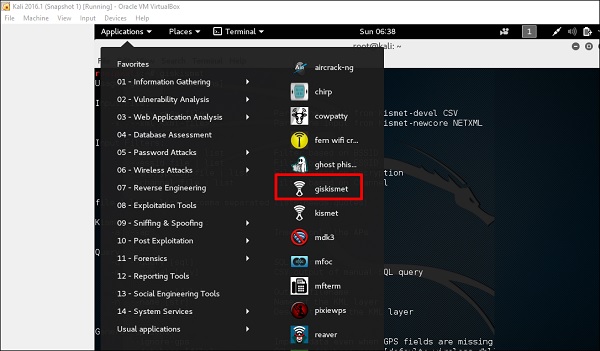

Krok 1 – Aby otworzyć GISKismet, przejdź do: Aplikacje → Kliknij „Ataki bezprzewodowe” → giskismet.

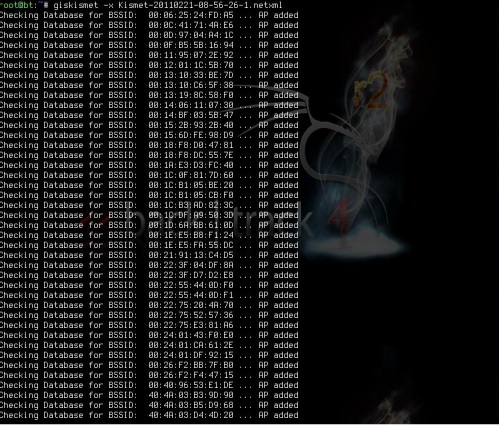

Jak pamiętasz w poprzednim rozdziale, użyliśmy narzędzia Kismet do eksploracji danych o sieciach bezprzewodowych, a wszystkie te dane Kismet pakuje w pliki netXML.

Krok 2 – Aby zaimportować ten plik do Giskismeta, wpisz „root@kali:~# giskismet -x Kismetfilename.netxml” i zacznie importować pliki.

Po zaimportowaniu, możemy zaimportować do Google Earth Hotspoty, które znaleźliśmy wcześniej.

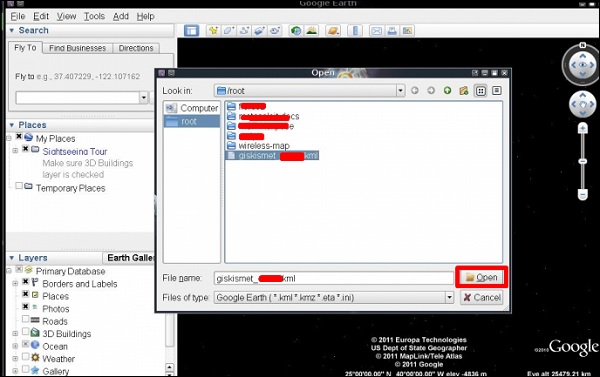

Krok 3 – Zakładając, że mamy już zainstalowany Google Earth, klikamy Plik → Otwórz plik, który utworzył Giskismet → Klikamy „Otwórz”.

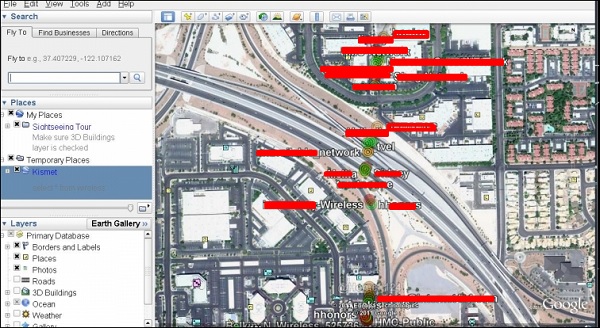

Wyświetli się następująca mapa.

Ghost Phisher

Ghost Phisher jest popularnym narzędziem, które pomaga tworzyć fałszywe punkty dostępu do sieci bezprzewodowej, a następnie później tworzyć Man-in-The-Middle-Attack.

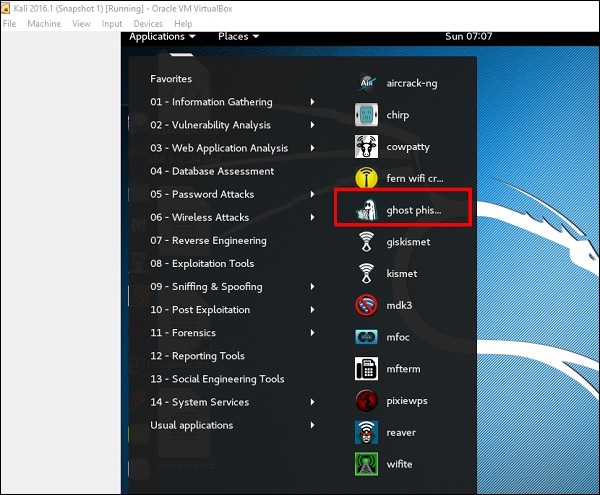

Krok 1 – Aby go otworzyć, kliknij Applications → Wireless Attacks → „ghost phishing”.

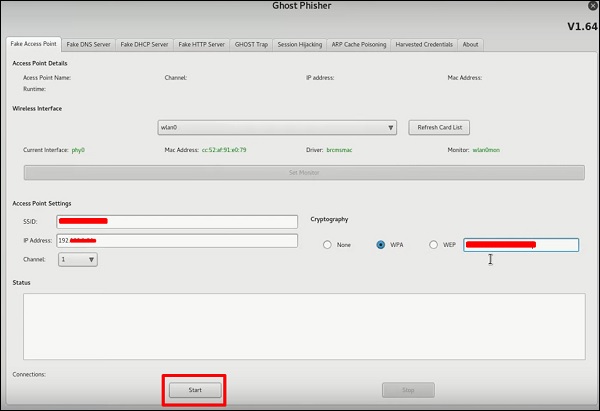

Krok 2 – Po otwarciu go, skonfigurujemy fałszywy AP używając następujących danych.

- Wireless Interface Input: wlan0

- SSID: nazwa bezprzewodowego AP

- Adres IP: IP, które będzie miał ten AP

- WAP: Hasło, które będzie miało ten SSID do połączenia

Krok 3 – Kliknij przycisk Start.

Wifite

Jest to kolejne narzędzie do klakierowania sieci bezprzewodowych, które atakuje wiele sieci szyfrowanych WEP, WPA i WPS z rzędu.

Po pierwsze, karta bezprzewodowa musi być w trybie monitorowania.

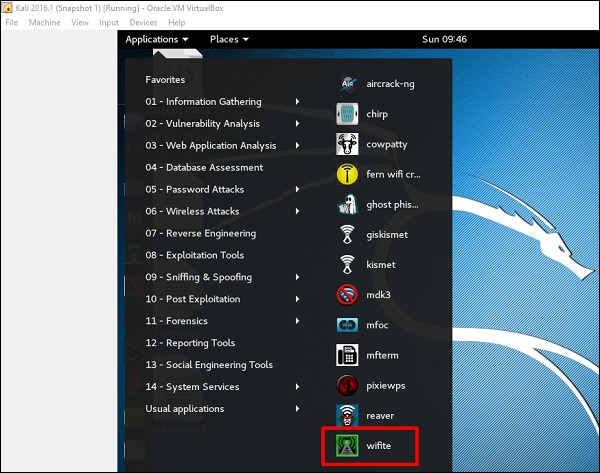

Krok 1 – Aby go otworzyć, przejdź do Aplikacje → Atak bezprzewodowy → Wifite.

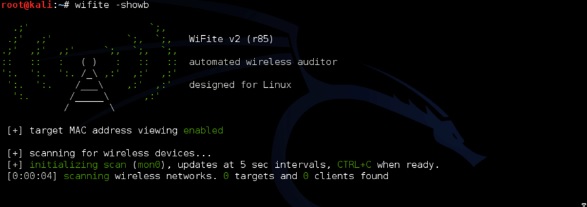

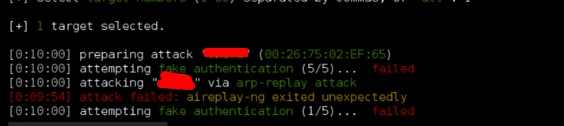

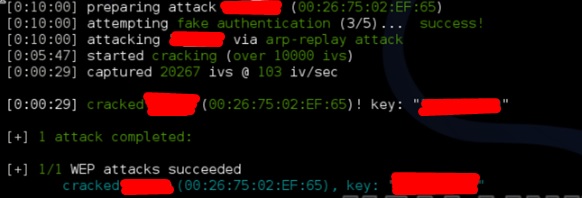

Krok 2 – Wpisz „wifite -showb „aby skanować w poszukiwaniu sieci.

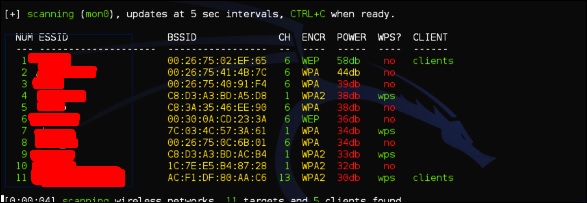

Krok 3 – Aby rozpocząć atakowanie sieci bezprzewodowych, kliknij Ctrl + C.

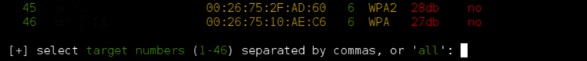

Krok 4 – Wpisz „1”, aby złamać pierwszą sieć bezprzewodową.

Krok 5 – Po zakończeniu atakowania zostanie znaleziony klucz.

.