În acest capitol, vom învăța cum să folosim instrumentele de cracare Wi-Fi pe care Kali Linux le-a încorporat. Cu toate acestea, este important ca placa wireless pe care o aveți să suporte modul de monitorizare.

Fern Wifi Cracker

Fern Wifi cracker este unul dintre instrumentele pe care Kali le are pentru a sparge wireless.

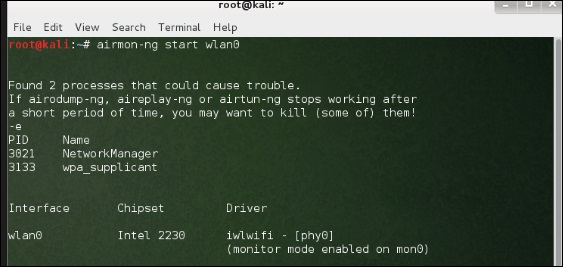

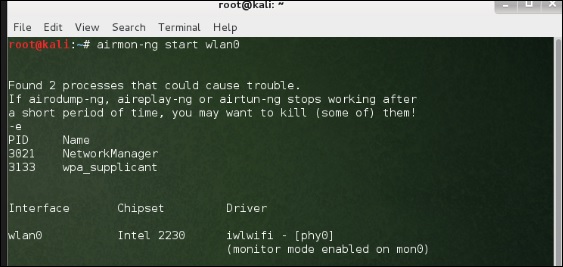

Înainte de a deschide Fern, ar trebui să transformăm placa wireless în modul de monitorizare. Pentru a face acest lucru, tastați „airmon-ng start wlan-0” în terminal.

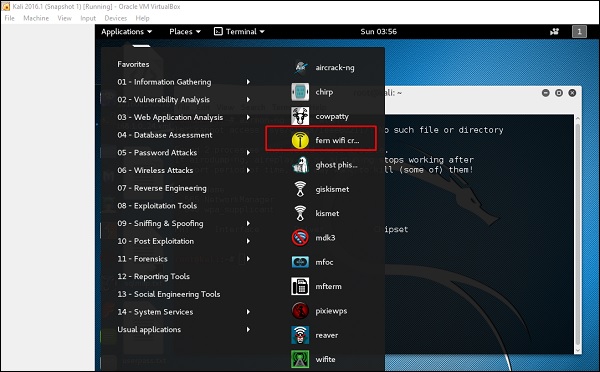

Acum, deschideți Fern Wireless Cracker.

Pasul 1 – Aplicații → Faceți clic pe „Wireless Attacks” → „Fern Wireless Cracker”.

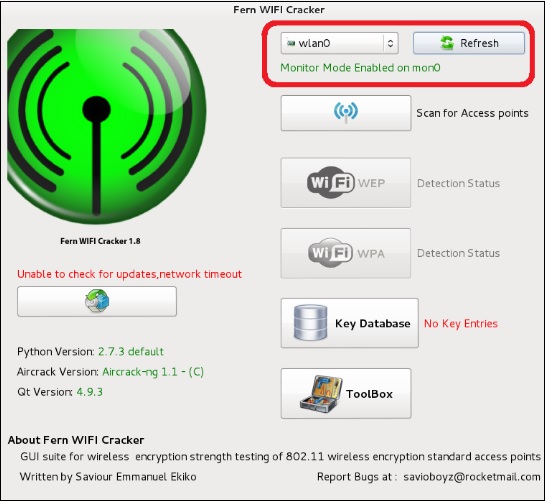

Pasul 2 – Selectați cartela wireless, așa cum se arată în următoarea captură de ecran.

Pasul 3 – Faceți clic pe „Scan for Access Points”.

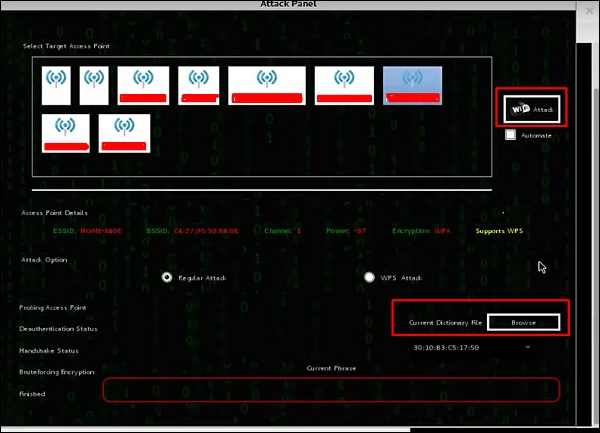

Pasul 4 – După ce se termină scanarea, se vor afișa toate rețelele wireless găsite. În acest caz, a fost găsită doar „Rețele WPA”.

Pasul 5 – Faceți clic pe rețele WPA, așa cum se arată în captura de ecran de mai sus. Se afișează toate rețelele wireless găsite. În general, în rețelele WPA, efectuează atacuri de dicționar ca atare.

Pasul 6 – Faceți clic pe „Browse” (Răsfoiește) și găsiți lista de cuvinte de utilizat pentru atac.

Pasul 7 – Faceți clic pe „Wifi Attack” (Atac Wifi).

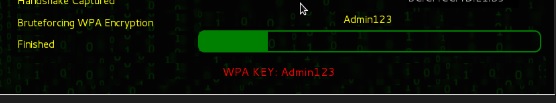

Pasul 8 – După terminarea atacului de dicționar, acesta a găsit parola și se va afișa așa cum este descris în următoarea imagine de captură de ecran.

Kismet

Kismet este un instrument de analiză a rețelei WIFI. Este un detector de rețele wireless 802.11 layer-2, un sniffer și un sistem de detectare a intruziunilor. Va funcționa cu orice placă wireless care suportă modul raw monitoring (rfmon) și poate adulmeca traficul 802.11a/b/g/n. Acesta identifică rețelele prin colectarea pachetelor și, de asemenea, rețelele ascunse.

Pentru a-l utiliza, treceți placa wireless în modul de monitorizare și, pentru a face acest lucru, tastați „airmon-ng start wlan-0” în terminal.

Să învățăm cum să folosim acest instrument.

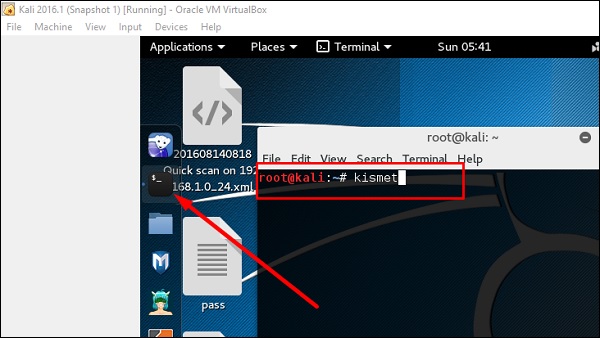

Pasul 1 – Pentru a-l lansa, deschideți terminalul și tastați „kismet”.

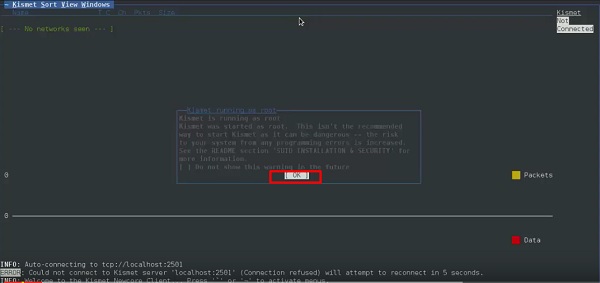

Pasul 2 – Faceți clic pe „OK”.

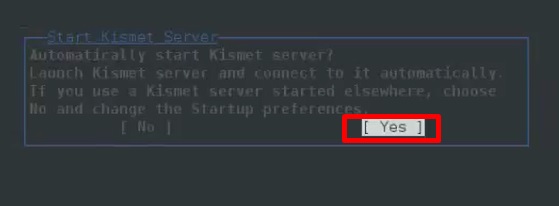

Pasul 3 – Faceți clic pe „Yes” atunci când vă cere să porniți Kismet Server. În caz contrar, acesta va înceta să mai funcționeze.

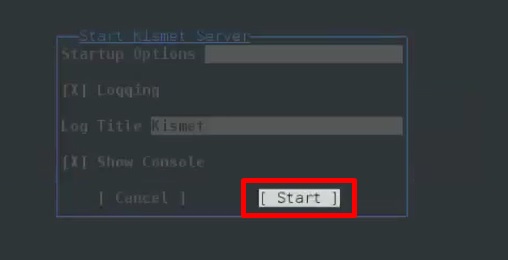

Pasul 4 – Opțiuni de pornire, lăsați-le ca implicite. Faceți clic pe „Start”.

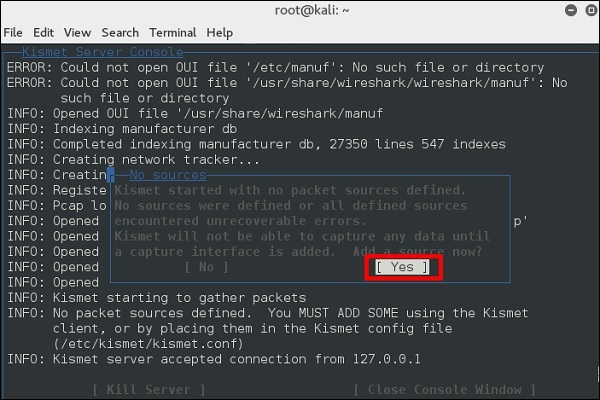

Pasul 5 – Acum va apărea un tabel care vă va cere să definiți placa wireless. În acest caz, faceți clic pe Yes.

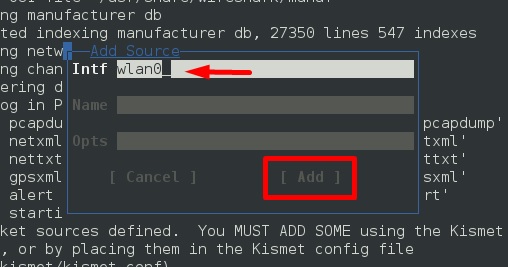

Etapă 6 – În acest caz, sursa wireless este „wlan0”. Va trebui să fie scrisă în secțiunea „Intf” → faceți clic pe „Add”.

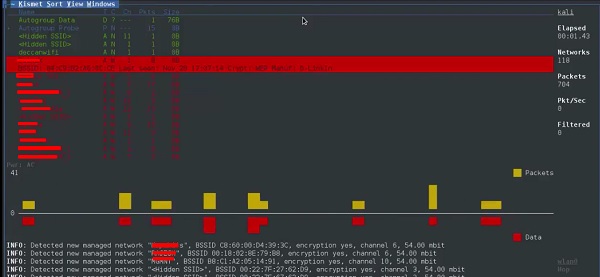

Pasul 7 – Va începe să adulmece rețelele wifi, așa cum se arată în următoarea captură de ecran.

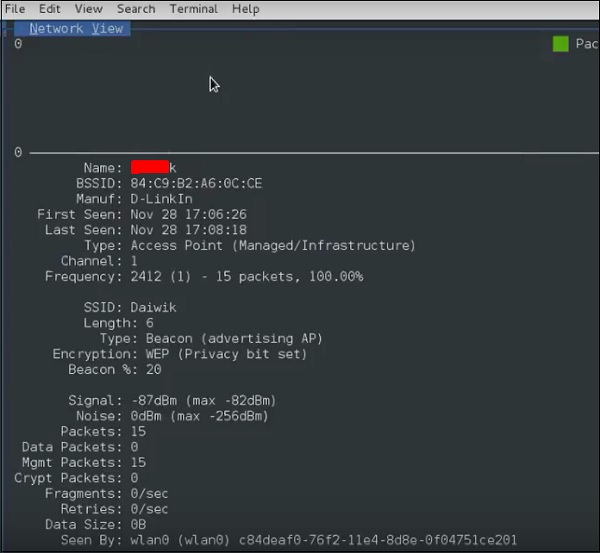

Pasul 8 – Faceți clic pe orice rețea, produce detaliile wireless, așa cum se arată în următoarea captură de ecran.

GISKismet

GISKismet este un instrument de vizualizare wireless pentru a reprezenta datele colectate cu ajutorul Kismet într-un mod practic. GISKismet stochează informațiile într-o bază de date, astfel încât putem interoga datele și genera grafice folosind SQL. GISKismet utilizează în prezent SQLite pentru baza de date și fișiere GoogleEarth / KML pentru grafice.

Să învățăm cum să folosim acest instrument.

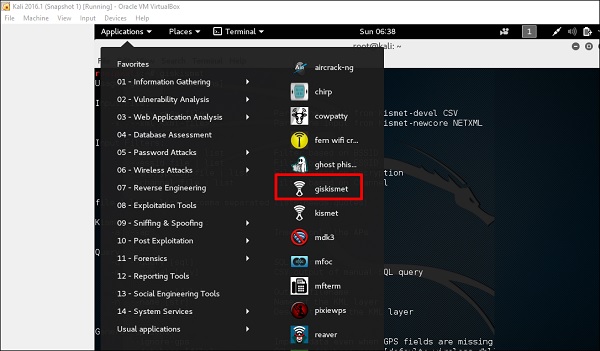

Pasul 1 – Pentru a deschide GISKismet, mergeți la: Applications → Faceți clic pe „Wireless Attacks” → giskismet.

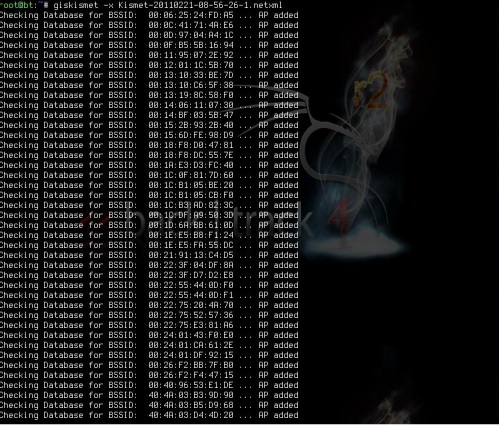

Așa cum vă amintiți în secțiunea anterioară, am folosit instrumentul Kismet pentru a explora datele despre rețelele wireless și toate aceste date Kismet le împachetează în fișiere netXML.

Pasul 2 – Pentru a importa acest fișier în Giskismet, tastați „root@kali:~# giskismet -x Kismetfilename.netxml” și va începe să importe fișierele.

După ce au fost importate, le putem importa în Google Earth Hotspot-urile pe care le-am găsit înainte.

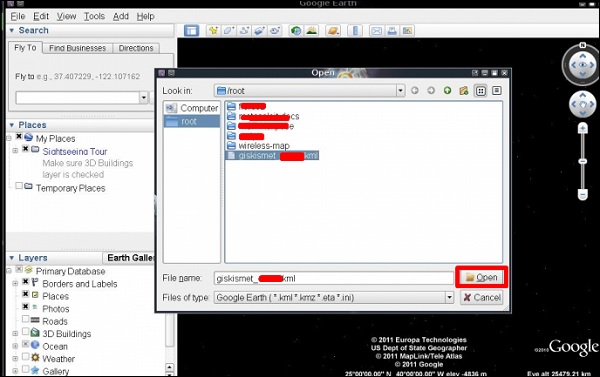

Pasul 3 – Presupunând că am instalat deja Google Earth, dăm click pe File → Open File care a fost creat de Giskismet → Click pe „Open”.

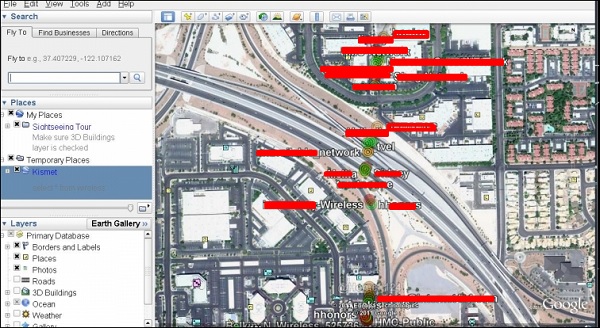

Se va afișa următoarea hartă.

Ghost Phisher

Ghost Phisher este un instrument popular care ajută la crearea de puncte de acces wireless false și apoi, mai târziu, la crearea de atacuri Man-in-The-Middle-Attack.

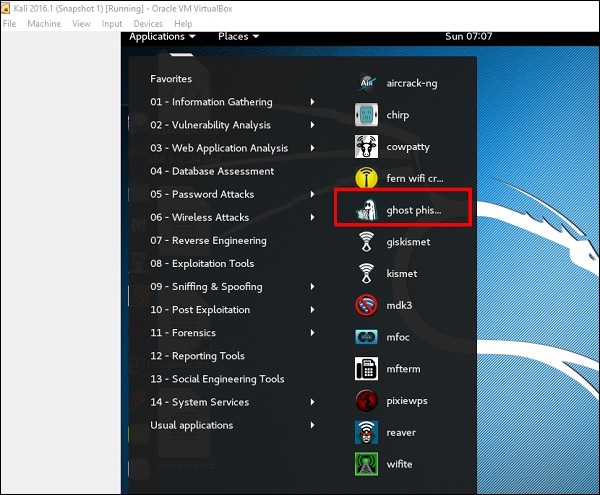

Pasul 1 – Pentru a-l deschide, faceți clic pe Applications → Wireless Attacks → „ghost phishing”.

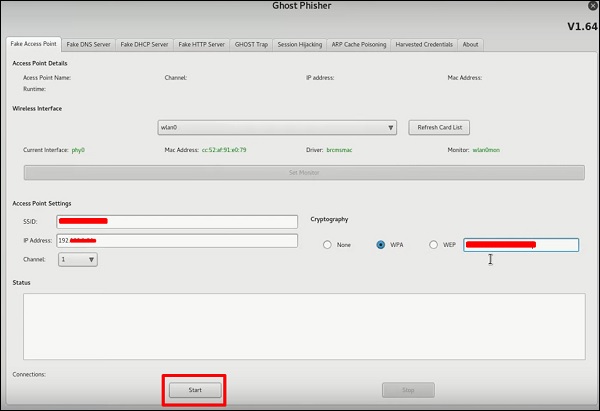

Pasul 2 – După ce îl deschidem, vom configura punctul de acces fals folosind următoarele detalii.

- Wireless Interface Input: wlan0

- SSID: wireless AP name

- IP address: IP pe care îl va avea AP-ul

- WAP: Parola pe care o va avea acest SSID pentru a se conecta

Pasul 3 – Faceți clic pe butonul Start.

Wifite

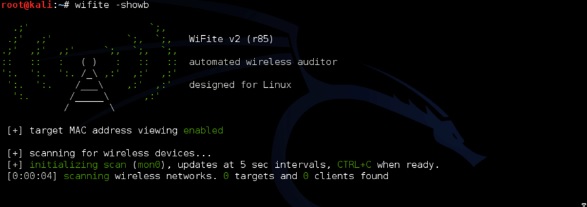

Este un alt instrument de clacking wireless, care atacă mai multe rețele criptate WEP, WPA și WPS la rând.

În primul rând, placa wireless trebuie să fie în modul de monitorizare.

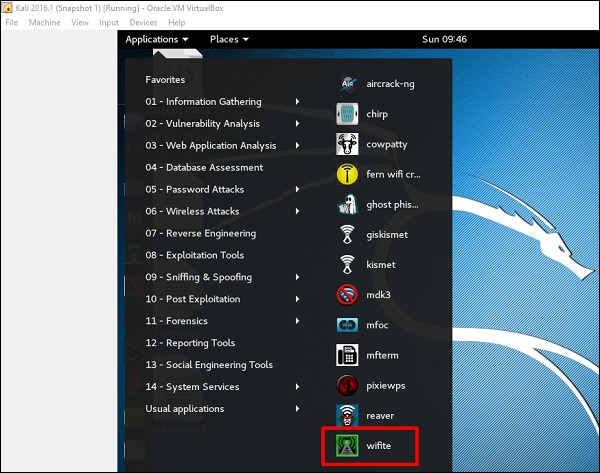

Pasul 1 – Pentru a-l deschide, mergeți la Applications → Wireless Attack → Wifite.

Pasul 2 – Tastați „wifite -showb „pentru a scana rețelele.

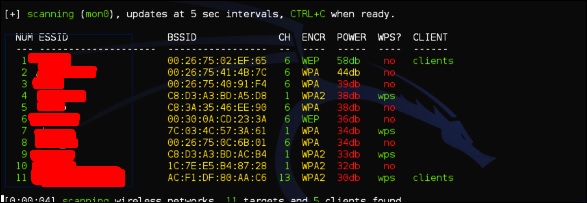

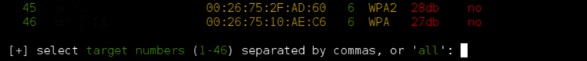

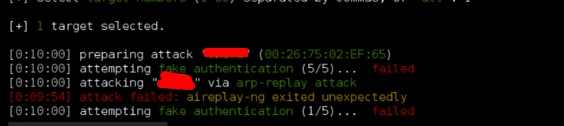

Pasul 3 – Pentru a începe să atacați rețelele wireless, faceți clic pe Ctrl + C.

Pasul 4 – Tastați „1” pentru a sparge prima rețea fără fir.

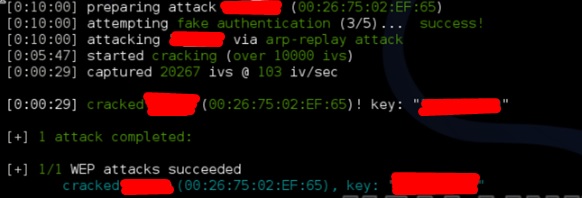

Pasul 5 – După ce atacul este finalizat, cheia va fi găsită.

.