- Einführung in den Nping-ARP-Scan

- Nping-ARP-Scan-Typen

- Nmap-ARP-Ermittlung

- Abschluss

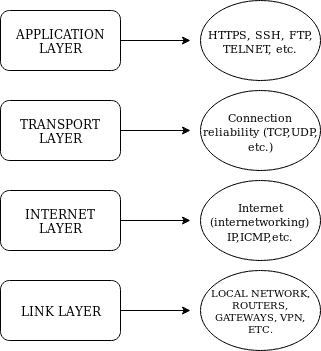

ARP (Address Resolution Protocol) ist ein Low-Level-Protokoll, das auf der Ebene der Verbindungsschicht des Internet-Modells oder der Internet-Protokoll-Suite arbeitet, die in der Einführung zu den Nmap-Grundlagen erklärt wurde. Es gibt noch 3 weitere obere Schichten: die Internetschicht, die Transportschicht und die Anwendungsschicht.

Bildquelle: https://linuxhint.com/nmap_basics_tutorial

Anmerkung: einige Experten beschreiben das Internet-Modell mit 5 Schichten, einschließlich der physikalischen Schicht, während andere Experten behaupten, die physikalische Schicht gehöre nicht zum Internet-Modell, diese physikalische Schicht ist für Nmap irrelevant.

Der Link Layer ist ein Protokoll, das in lokalen IPv4-Netzen verwendet wird, um Online-Hosts zu entdecken, es kann nicht im Internet verwendet werden und ist auf lokale Geräte beschränkt, es wird entweder in IPv6-Netzen verwendet, in denen das NDP-Protokoll (Neighbor Discovery) das ARP-Protokoll ersetzt.

Bei der Verwendung von Nmap in einem lokalen Netzwerk wird standardmäßig das ARP-Protokoll verwendet, weil es nach offiziellen Angaben schneller und zuverlässiger ist. Man kann das Flag -send-ip verwenden, um Nmap zu zwingen, das Internet-Protokoll in einem lokalen Netzwerk zu verwenden, man kann Nmap auch daran hindern, ARP-Ping zu senden, indem man die Option -disable-arp-ping verwendet.

Nping ARP-Scan-Typen

Vorherige Nmap-Versionen kamen mit einer Vielzahl von Optionen, um ARP-Scans durchzuführen, derzeit unterstützt Nmap diese Flags nicht, die jetzt durch das in Nmap enthaltene Tool Nping nutzbar sind, wenn Sie Nmap installiert haben, haben Sie dieses Tool bereits.

Nping erlaubt es, Pakete unter vielen Protokollen zu generieren, wie die offizielle Website beschreibt, kann es auch für ARP-Poisoning, Denial of Service und mehr benutzt werden. Die Website listet die folgenden Funktionen auf:

- Benutzerdefinierte TCP-, UDP-, ICMP- und ARP-Paketerzeugung.

- Unterstützung für mehrere Ziel-Host-Spezifikationen.

- Unterstützung für mehrere Ziel-Port-Spezifikationen.

- Unprivilegierte Modi für Nicht-Root-Benutzer.

- Echo-Modus für erweiterte Fehlersuche und Erkennung.

- Unterstützung für Ethernet-Frame-Generierung.

- Unterstützung für IPv6 (derzeit experimentell).

- Läuft unter Linux, Mac OS und MS Windows.

- Route-Tracing-Funktionen.

- Hochgradig anpassbar.

- Kostenlos und quelloffen.

(Quelle https://nmap.org/nping/)

Relevante Protokolle für dieses Tutorial:

ARP: Eine reguläre ARP-Paketanfrage sucht die MAC-Adresse anhand der IP-Adresse des Geräts. (https://tools.ietf.org/html/rfc6747)

RARP: eine RARP-Anfrage (Reverse ARP) löst die IP-Adresse anhand der MAC-Adresse auf, dieses Protokoll ist veraltet. (https://tools.ietf.org/html/rfc1931)

DRARP: ein DRARP-Protokoll (Dynamic RARP) oder eine Protokollerweiterung, die entwickelt wurde, um dynamische IP-Adressen auf der Grundlage der physikalischen Adresse eines Geräts zuzuweisen, kann auch zum Abrufen der IP-Adresse verwendet werden. (https://tools.ietf.org/html/rfc1931)

InARP: eine InARP-Anfrage (Inverse ARP) löst die DLCI-Adresse (Data Link Connection Identifier) auf, die einer MAC-Adresse ähnelt. (https://tools.ietf.org/html/rfc2390)

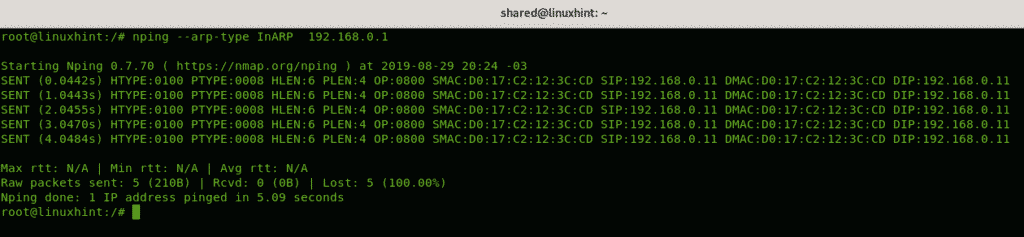

Grundlegende Beispiele für ARP, DRARP und InARP-Pakete:

Das folgende Beispiel sendet eine ARP-Anfrage, um die MAC-Adresse des Routers zu erfahren:

Wie Sie sehen können, liefert das -arp-type ARP Flag die MAC Adresse des Ziels 00:00:CA:11:22:33

Das folgende Beispiel gibt Informationen über das Protokoll, die physikalischen und IP Adressen der interagierenden Geräte aus:

Where:

HTYPE: Hardware Type.

PTYPE: Protokolltyp.

HLEN: Hardware Address Length. (6 Bits für MAC-Adresse)

PLEN: Protokolladressenlänge. (4 Bits für IPv4)

SIP: Quell-IP-Adresse.

SMAC: Quell-Mac-Adresse.

DMAC: Destination Mac Address.

DIP: Destination IP Address.

Das folgende Beispiel liefert die gleiche Ausgabe:

Nmap ARP discovery

Das folgende Beispiel mit nmap ist ein ARP-Ping-Scan, bei dem alle Möglichkeiten des letzten Oktetts ausgelassen werden, durch Verwendung des Platzhalters (*) können auch durch Bindestriche getrennte Bereiche festgelegt werden.

Wo:

-sP: Ping scannt das Netzwerk und listet die Rechner auf, die auf einen Ping antworten.

-PR: ARP-Ermittlung

Das folgende Beispiel ist ein ARP-Scan gegen alle Möglichkeiten des letzten Oktetts einschließlich Port-Scan.

Das folgende Beispiel zeigt einen ARP-Scan gegen alle Möglichkeiten des letzten Oktetts

Der folgende Scan erzwingt einen ip-Scan über einen arp-Scan, wiederum das letzte Oktett unter Verwendung der Wildcard.

Wie man sieht, hat der vorherige Scan 6 Sekunden gedauert, dieser aber 23.

Eine ähnliche Ausgabe und ein ähnliches Timing treten auf, wenn Sie das ARP-Protokoll durch Hinzufügen des Flags -disable-arp-ping deaktivieren:

Fazit

Nmap und Nping ARP-Scans sind in Ordnung, um Hosts zu entdecken, während die Programme laut der offiziellen Dokumentation für DoS nützlich sein können, ARP Poisoning und andere Angriffstechniken haben meine Tests nicht funktioniert. Es gibt bessere Tools, die sich auf das ARP-Protokoll konzentrieren, wie ARP-Spoofing, Ettercap oder arp-scan, die in dieser Hinsicht mehr Aufmerksamkeit verdienen. Bei der Verwendung von Nmap oder Nping fügt das ARP-Protokoll dem Scan-Prozess jedoch die Vertrauenswürdigkeit hinzu, Pakete als lokalen Netzwerkverkehr zu kennzeichnen, für den Router oder Firewalls mehr Geduld aufbringen als für externen Verkehr, was natürlich nicht hilft, wenn Sie das Netzwerk mit Paketen überfluten. ARP-Modi und -Typen sind unter Nmap nicht mehr nützlich, aber die gesamte Dokumentation ist immer noch nützlich, wenn man sie auf Nping anwendet.

Ich hoffe, Sie haben diese Einführung in Nmap und den ARP-Scan von Nping nützlich gefunden. Folgen Sie LinuxHint weiterhin für weitere Tipps und Updates zu Linux und Netzwerken.

- Wie man mit Nmap nach Diensten und Schwachstellen scannt

- Verwendung von nmap-Skripten: Nmap-Banner-Grabbing

- Nmap-Netzwerk-Scans

- Nmap-Ping-Sweep

- Traceroute mit Nmap

- Nmap-Flags und was sie bewirken

- Nmap Stealth Scan

- Nmap-Alternativen

- Nmap: IP-Bereiche scannen