- Introducere la Nping ARP scanare

- Nping ARP scanare tipuri

- Nmap ARP descoperire

- Concluzie

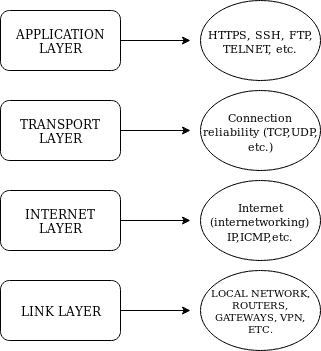

ARP (Address Resolution Protocol) este un protocol de nivel scăzut care funcționează la nivelul stratului Link al modelului Internet sau al suitei de protocoale Internet, care a fost explicat la introducerea Nmap Basics. Există alte 3 straturi superioare: stratul Internet, stratul Transport și stratul Aplicație.

Sursa imaginii: https://linuxhint.com/nmap_basics_tutorial

Nota: unii experți descriu modelul Internet cu 5 straturi, inclusiv stratul fizic, în timp ce alți experți susțin că stratul fizic nu aparține modelului Internet, acest strat fizic este irelevant pentru noi pentru Nmap.

Playerul de legătură este un protocol utilizat în rețelele locale IPv4 pentru a descoperi gazdele online, nu poate nu este utilizat pe internet și este limitat la dispozitive locale, este utilizat fie în rețelele IPv6 în care protocolul NDP (Neighbor Discovery) înlocuiește protocolul ARP.

Când folosiți Nmap într-o rețea locală protocolul ARP este aplicat în mod implicit pentru că este mai rapid și mai fiabil conform datelor oficiale , puteți folosi flag-ul -send-ip pentru a forța Nmap să folosească protocolul Internet în cadrul unei rețele locale, puteți împiedica Nmap să trimită ARP ping folosind și opțiunea -disable-arp-ping.

Nping ARP scan types

Versiunile anterioare ale Nmap au venit cu o varietate de opțiuni pentru a efectua scanări ARP, în prezent Nmap nu suportă aceste stegulețe care sunt acum utilizabile prin intermediul instrumentului Nping inclus în Nmap, dacă aveți Nmap instalat aveți deja acest instrument.

Nping permite generarea de pachete sub mai multe protocoale, după cum descrie site-ul oficial poate fi folosit și pentru ARP poisoning, Denial of Service și altele. Site-ul său web enumeră următoarele caracteristici:

- Generarea de pachete TCP, UDP, ICMP și ARP personalizate.

- Suport pentru specificarea mai multor gazde țintă.

- Suport pentru specificarea mai multor porturi țintă.

- Modele neprivilegiate pentru utilizatorii non-root.

- Modul Echo pentru depanare și descoperire avansată.

- Suport pentru generarea de cadre Ethernet.

- Suport pentru IPv6 (în prezent experimental).

- Funcționează pe Linux, Mac OS și MS Windows.

- Capacități de urmărire a rutelor.

- Mult personalizabil.

- Liber și open-source.

(Sursa https://nmap.org/nping/)

Protocoale relevante pentru acest tutorial:

ARP: o solicitare obișnuită a pachetului ARP caută adresa MAC folosind adresa IP a dispozitivului. (https://tools.ietf.org/html/rfc6747)

RARP: o cerere RARP (Reverse ARP) rezolvă adresa IP folosind adresa MAC, acest protocol este învechit. (https://tools.ietf.org/html/rfc1931)

DRARP: un protocol DRARP (Dynamic RARP), sau o extensie a protocolului dezvoltată pentru a atribui o adresă IP dinamică pe baza adresei fizice a unui dispozitiv, acesta poate fi utilizat și pentru a obține adresa IP. (https://tools.ietf.org/html/rfc1931)

InARP: o cerere InARP (Inverse ARP) rezolvă adresa DLCI (Data Link Connection Identifier), care este similară cu o adresă MAC. (https://tools.ietf.org/html/rfc2390)

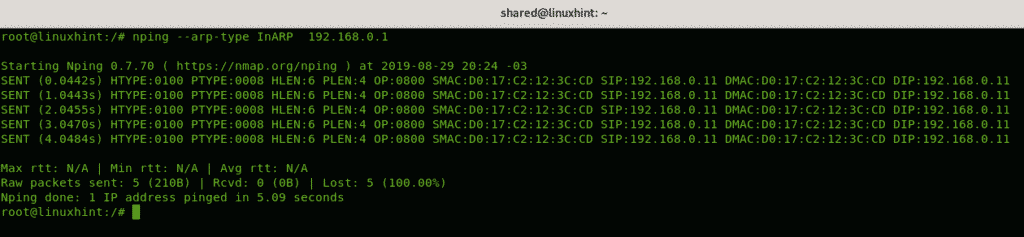

Exemple de bază ale pachetelor ARP, DRARP și InARP:

Exemplul următor trimite o cerere ARP pentru a afla adresa MAC a routerului:

După cum puteți vedea, steagul -arp-type ARP a returnat adresa MAC a țintei 00:00:CA:11:22:33

Exemplul următor va imprima informații despre protocolul, adresele fizice și IP ale dispozitivelor care interacționează:

Where:

HTYPE: Tip hardware.

PTYPE: Protocol Type.

HLEN: Lungime adresă hardware. (6 biți pentru adresa MAC)

PLEN: Lungimea adresei de protocol. (4 biți pentru IPv4)

SIP: Adresa IP sursă.

SMAC: Adresa Mac sursă.DMAC: Destination Mac Address.

DIP: Destination IP Address.

Exemplul următor returnează aceeași ieșire:

Nmap ARP discovery

Exemplul următor folosind nmap este o scanare ARP ping omițând față de toate posibilitățile ultimului octet, prin folosirea jokerului (*), se pot seta și intervale separate prin cratime.

Unde:

-sP: Ping scanează rețeaua, enumerând mașinile care răspund la ping.

-PR: ARP discovery

Exemplul următor este o scanare ARP împotriva tuturor posibilităților ultimului octet, inclusiv scanarea portului.

Exemplul următor arată o scanare ARP împotriva tuturor posibilităților ultimului octet

Următoarea scanare forțează o scanare ip peste o scanare arp, din nou ultimul octet folosind wildcard-ul.

După cum puteți vedea, în timp ce scanarea făcută înainte a durat 6 secunde, aceasta a durat 23 de secunde.

Un rezultat și un timp similar se întâmplă dacă dezactivați protocolul ARP adăugând flag-ul -disable-arp-ping:

Concluzie

Scanările Nmap și Nping ARP sunt ok pentru a descoperi gazde, în timp ce, conform documentației oficiale, programele pot fi utile pentru DoS, ARP Poisoning și alte tehnici de atac testele mele nu au funcționat, există instrumente mai bune axate pe protocolul ARP cum ar fi ARP spoofing, Ettercap,sau arp-scan care merită mai multă atenție în ceea ce privește acest aspect. Cu toate acestea, atunci când se utilizează Nmap sau Nping, protocolul ARP adaugă procesului de scanare încrederea de a marca pachetele ca fiind trafic de rețea locală pentru care routerele sau firewall-urile dau dovadă de mai multă răbdare decât pentru traficul extern, bineînțeles că acest lucru nu vă va ajuta dacă inundați rețeaua cu pachete. Modurile și tipurile ARP nu mai sunt utile în cadrul Nmap, dar toată documentația este încă utilă dacă este aplicată la Nping.

Sper că ați găsit utilă această introducere în Nmap și scanarea ARP Nping. Continuați să urmăriți LinuxHint pentru mai multe sfaturi și actualizări despre Linux și rețele.

- Cum să scanați serviciile și vulnerabilitățile cu Nmap

- Utilizarea scripturilor nmap: Nmap banner grab

- Nmap network scanning

- nmap ping sweep

- Traceroute cu Nmap

- Nmap flags and what they do

- Nmap Stealth Scan

- Nmap Alternatives

- Nmap: scanarea intervalelor IP

.