- Nping ARP scan入門

- Nping ARP scanタイプ

- Nmap ARP発見

- おわりに

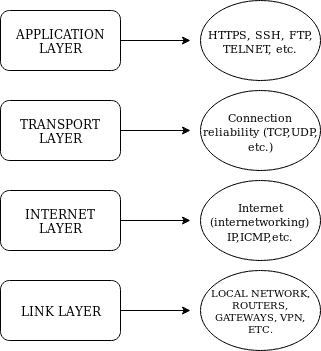

ARP (Address Resolution Protocol) は、Nmap Basics の紹介で説明した Internet Model または Internet Protocol Suite のリンク層で動作する低レベルのプロトコルです。 インターネット層、トランスポート層、アプリケーション層という3つの上位層があります。

Image source: https://linuxhint.com/nmap_basics_tutorial

注意: 物理層を含む5つの層でインターネット モデルを記述する専門家がいる一方で、物理層はインターネット モデルに属さないと主張する専門家もいます。

リンク層はIPv4ローカルネットワークでオンラインホストを発見するために使用されるプロトコルであり、インターネットでは使用できず、ローカルデバイスに限定されています。

ローカルネットワークでNmapを使用する場合、公式データによると、より高速で信頼性の高いARPプロトコルがデフォルトで適用されています。

Nping ARP scan types

Nmap の以前のバージョンには、ARP スキャンを実行するためのさまざまなオプションが付属していた。 そのウェブサイトでは、以下の機能を挙げています:

- Custom TCP, UDP, ICMP and ARP packet generation.

- Support for multiple target host specification.

- Support for multiple target port specification.

- Unprivileged modes for non-root users.

- Echo mode for advanced troubleshooting and discover.The features is a lot of things.

- Ethernet フレーム生成のサポート.

- IPv6 のサポート (現在は実験的).

- Linux, Mac OS および MS Windows で実行可能.

- ルート・トレース機能.

- 高いカスタマイズ性..

高度にカスタマイズすることが可能です。

- Free and open-source.

(Source https://nmap.org/nping/)

Relevant protocols for this tutorial:

ARP: 通常の ARP パケットリクエストはデバイスの IP アドレスを使って、MAC アドレスを検索します。 (https://tools.ietf.org/html/rfc6747)

RARP: RARP (Reverse ARP) 要求は、MAC アドレスを使用して IP アドレスを解決しますが、このプロトコルは廃止されています。 (https://tools.ietf.org/html/rfc1931)

DRARP: DRARP (Dynamic RARP) プロトコル、または機器の物理アドレスに基づいて動的IPアドレスを割り当てるために開発されたプロトコル拡張で、IPアドレスを取得するためにも使用することが可能です。 (https://tools.ietf.org/html/rfc1931)

InARP: InARP (Inverse ARP) 要求は、MACアドレスに似ているDLCI (Data Link Connection Identifier) アドレスを解決するものである。 (https://tools.ietf.org/html/rfc2390)

ARP、DRARP、InARPパケットの基本例:

次の例は、ルーターのMACアドレスを知るためにARPリクエストを送信します:

-arp-type ARP フラグは、ターゲットの MAC アドレス 00:00:CA:11:22:33

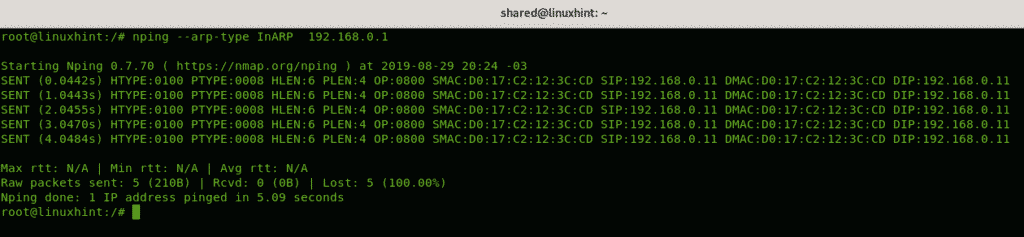

次の例は、相互作用するデバイスのプロトコル、物理、IP アドレスに関する情報を出力します:

Where:

HTYPE: ハードウェアタイプ.

PTYPE: プロトコルタイプ.

HLEN: ハードウェアアドレス長.

HLEN: ハードウェアアドレス長. (MACアドレスは6ビット)

PLEN: プロトコルアドレス長(Protocol Address Length)。 (IPv4では4ビット)

SIP: ソースIPアドレス.

SMAC: 送信元MACアドレス.

DMAC: Destination Mac Address.

DIP: 宛先 IP Address.

次の例は、同じ出力を返します:

Nmap ARP discovery

nmap を用いた次の例は、ARP ping スキャンで、ワイルドカード (*) を用いて最後のオクテットのすべての可能性を省略し、またハイフンで区切って範囲を設定することができるものです。

Where:

-sP: Ping スキャン、ping に応答するマシンをリストアップ

-PR: Ping スキャン、ping に応答するマシンをリストアップ

-PR: Ping スキャン、ping に応答するマシンをリストアップ

Where:

-sP: Ping スキャン、ping に応答するマシンをリストアップ ARP discovery

次の例は、ポートスキャンを含む最後のオクテットのすべての可能性に対する ARP スキャンです。*

次の例は、最後のオクテットのすべての可能性に対するARPスキャンを示す

次のスキャンは、arpスキャンにipスキャン、再びワイルドカードを使用して最後のオクテットを強制的に実行させます。

前に行ったスキャンが6秒だったのに対し、23時間かかったことが分かると思います。

-disable-arp-pingフラグを追加してARPプロトコルを無効にすると、同様の出力とタイミングが発生します:

結論

Nmap と Nping ARP スキャンはホストの発見には問題ありませんが、公式ドキュメントによれば、プログラムは DoS に有用かもしれないとのことです。 ARPスプーフィング、Ettercap、arp-scanのようなARPプロトコルに焦点を当てたより良いツールがあり、この点に関してもっと注意を払う必要があります。 しかし、NmapやNpingを使う場合、ARPプロトコルは、ルータやファイアウォールが外部トラフィックに対してよりも忍耐強いローカルネットワークトラフィックとしてパケットをタグ付けするという信頼性をスキャンプロセスに追加することになる。 ARPモードとタイプは、Nmapではもはや有用ではないが、すべての文書はNpingに適用すればまだ有用である。 Linux とネットワークに関するより多くのヒントと最新情報を得るために LinuxHint をフォローし続けてください。

- Nmap でサービスと脆弱性をスキャンする方法

- nmap スクリプトを使用する。 Nmap バナーグラブ

- nmap ネットワークスキャン

- nmap ping スイープ

- Nmap によるトレースルート

- nmap フラグとその機能

- Nmap Stealth Scan

- Nmap 代替案

- Nmap: IP 範囲スキャン