- Bevezetés az Nping ARP scanbe

- Nping ARP scan típusok

- Nmap ARP felfedezés

- Következtetés

Következtetés

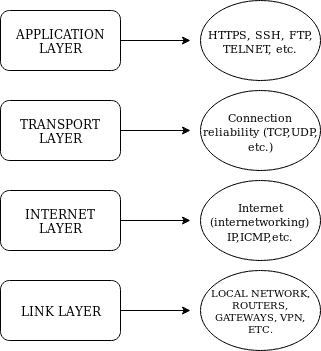

Az ARP (Address Resolution Protocol) egy alacsony szintű protokoll, amely az Internet modell vagy Internet protokollcsomag Link rétegének szintjén működik, amit az Nmap alapok bevezetésénél már elmagyaráztunk. További 3 felső réteg van: az Internet réteg, a Transport réteg és az Alkalmazási réteg.

Kép forrása: https://linuxhint.com/nmap_basics_tutorial

Megjegyzés: egyes szakértők az Internet modellt 5 réteggel írják le, beleértve a fizikai réteget is, míg más szakértők azt állítják, hogy a fizikai réteg nem tartozik az Internet modellhez, ez a fizikai réteg számunkra irreleváns az Nmap szempontjából.

A Link Layer egy olyan protokoll, amelyet az IPv4 helyi hálózatokban használnak az online hosztok felfedezésére, az interneten nem használható, és csak helyi eszközökre korlátozódik, vagy az IPv6 hálózatokban használják, ahol az NDP (Neighbor Discovery) protokoll helyettesíti az ARP protokollt.

Az Nmap helyi hálózaton való használatakor az ARP protokollt alkalmazza alapértelmezetten, mivel gyorsabb és megbízhatóbb a hivatalos adatok szerint , a -send-ip zászlóval kényszerítheti az Nmap-ot az internet protokoll használatára a helyi hálózaton belül, a -disable-arp-ping opcióval megakadályozhatja az Nmap-ot az ARP ping küldésében is.

Nping ARP scan types

A korábbi Nmap verziók számos opcióval rendelkeztek az ARP scanek elvégzéséhez, jelenleg az Nmap nem támogatja ezeket a flageket, amelyek most az Nmap-ben található Nping eszközön keresztül használhatók, ha az Nmap telepítve van, akkor már rendelkezik ezzel az eszközzel.

Az Nping lehetővé teszi a csomagok generálását számos protokoll alatt, ahogy a hivatalos honlapján leírja, ARP poisoning, Denial of Service és más célokra is használható. Honlapja a következő funkciókat sorolja fel:

- Egyéni TCP, UDP, ICMP és ARP csomaggenerálás.

- Támogatja a több célállomás megadása.

- Támogatja a több célport megadása.

- Nem privilegizált módok a nem root felhasználók számára.

- Echo mód a fejlett hibakereséshez és felfedezéshez.

- Ethernet-keretgenerálás támogatása.

- IPv6 támogatása (jelenleg kísérleti stádiumban).

- Fut Linuxon, Mac OS-en és MS Windowson.

- Útvonalkövetési lehetőségek.

- Mélyen testreszabható.

- Ingyenes és nyílt forráskódú.

(Forrás https://nmap.org/nping/)

A bemutató szempontjából releváns protokollok:

ARP: egy hagyományos ARP csomagkérés az eszköz IP-címét felhasználva keresi a MAC-címet. (https://tools.ietf.org/html/rfc6747)

RARP: a RARP (Reverse ARP) kérés az IP-címet a MAC-cím segítségével oldja fel, ez a protokoll elavult. (https://tools.ietf.org/html/rfc1931)

DRARP: a DRARP (Dynamic RARP) protokoll, vagy protokollbővítmény, amelyet az eszköz fizikai címe alapján dinamikus IP-cím kiosztására fejlesztettek ki, az IP-cím megszerzésére is használható. (https://tools.ietf.org/html/rfc1931)

InARP: az InARP (Inverse ARP) kérés a MAC-címhez hasonló DLCI (Data Link Connection Identifier) címet oldja fel. (https://tools.ietf.org/html/rfc2390)

Az ARP, DRARP és InARP csomagok alapvető példái:

A következő példa ARP-kérést küld a router MAC-címének megismerésére:

Amint látható, a -arp-type ARP flag visszaadta a célpont MAC-címét 00:00:CA:11:22:33

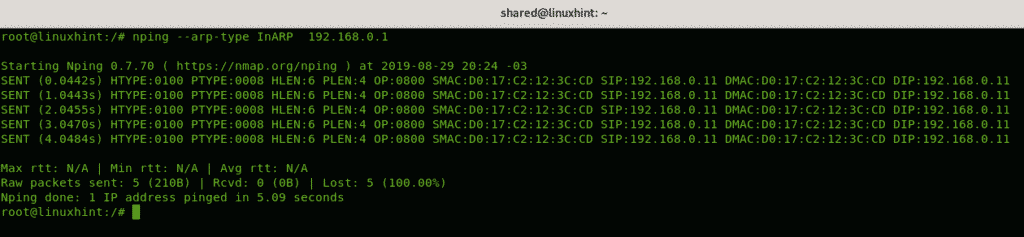

A következő példa az együttműködő eszközök protokolljáról, fizikai és IP-címéről ad információt:

Where:

HTYPE: Hardver típus.

PTYPE: Protokolltípus.

HLEN: Hardvercím hossza. (MAC-cím esetén 6 bit)

PLEN: Protokollcím hossza. (4 bit IPv4 esetén)

SIP: Forrás IP cím.

SMAC: Forrás Mac cím.DMAC: Cél Mac cím.

DIP: Cél IP cím.

A következő példa ugyanezt a kimenetet adja vissza:

Nmap ARP discovery

A következő példa az nmap használatával egy ARP ping vizsgálat, amely az utolsó oktett minden lehetőségével szemben kihagy, a joker (*) használatával, kötőjellel elválasztott tartományokat is megadhatunk.

Hol:

-sP: Ping pásztázza a hálózatot, felsorolja a pingre válaszoló gépeket.

-PR: ARP felderítés

A következő példa egy ARP keresés az utolsó oktett minden lehetősége ellen, beleértve a port keresést is.

A következő példa egy ARP-szkennelést mutat az utolsó oktett minden lehetősége ellen

A következő vizsgálat egy arp-ellenőrzéssel szemben ip-ellenőrzést kényszerít ki, ismét az utolsó oktettre a joker használatával.

Amint látható, míg az előbb elvégzett szkennelés 6 másodpercig tartott, ez 23 másodpercig tartott.

Hasonló kimenet és időzítés történik, ha letiltjuk az ARP protokollt a -disable-arp-ping flag hozzáadásával:

Következtetés

Az Nmap és az Nping ARP szkennelése hostok felderítésére rendben van, míg a hivatalos dokumentáció szerint a programok DoS esetén hasznosak lehetnek, ARP Poisoning és más támadási technikák tesztjeim nem működtek, vannak jobb eszközök, amelyek az ARP protokollra koncentrálnak, mint az ARP spoofing, Ettercap,vagy az arp-scan, amelyek nagyobb figyelmet érdemelnek ebből a szempontból. Mégis az Nmap vagy az Nping használatakor az ARP protokoll hozzáadja a szkennelési folyamathoz a csomagok helyi hálózati forgalomként való megjelölésének megbízhatóságát, amelyre a routerek vagy tűzfalak több türelmet mutatnak, mint a külső forgalomra, természetesen ez nem segít, ha elárasztja a hálózatot csomagokkal. Az ARP módok és típusok már nem hasznosak az Nmap alatt, de az összes dokumentáció még mindig hasznos, ha az Npingre alkalmazzák.

Remélem, hasznosnak találta ezt a bevezetést az Nmap és az Nping ARP szkennelésébe. Kövesse továbbra is a LinuxHint-et további tippekért és frissítésekért a Linux és a hálózatok témakörében.

- Hogyan keressünk szolgáltatásokat és sebezhetőségeket az Nmap segítségével

- Az nmap szkriptek használatával: Nmap banner grab

- nmap network scanning

- nmap ping sweep

- Traceroute with Nmap

- nmap flags and what they do

- Nmap Stealth Scan

- Nmap Alternatives

- Nmap: scan IP ranges

.