- Inleiding tot Nping ARP scan

- Nping ARP scan types

- Nmap ARP discovery

- Conclusie

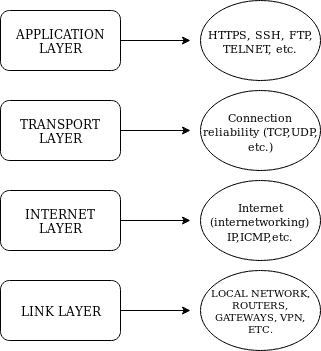

ARP (Address Resolution Protocol) is een laag-niveau protocol dat werkt op Link laag niveau van het Internet Model of Internet protocol suite, dat werd uitgelegd in de Nmap Basis inleiding. Er zijn nog 3 andere bovenste lagen: de Internetlaag, de Transportlaag en de Toepassingslaag.

Afbeelding bron: https://linuxhint.com/nmap_basics_tutorial

Noot: sommige deskundigen beschrijven het Internetmodel met 5 lagen, inclusief de fysieke laag, terwijl andere deskundigen beweren dat de fysieke laag niet tot het Internetmodel behoort; deze fysieke laag is voor ons niet relevant voor Nmap.

De Link Layer is een protocol dat gebruikt wordt in IPv4 lokale netwerken om online hosts te ontdekken, het kan niet gebruikt worden op het internet en is beperkt tot lokale apparaten, het wordt wel gebruikt in IPv6 netwerken waarin het NDP (Neighbor Discovery) protocol het ARP Protocol vervangt.

Bij gebruik van Nmap op een lokaal netwerk wordt het ARP protocol standaard toegepast omdat het volgens de officiële gegevens sneller en betrouwbaarder is , u kunt de vlag -send-ip gebruiken om Nmap te dwingen het Internet Protocol te gebruiken binnen een lokaal netwerk, u kunt ook voorkomen dat Nmap ARP ping verstuurt door de optie -disable-arp-ping te gebruiken.

Nping ARP scan types

Voormalige Nmap versies kwamen met een verscheidenheid aan opties om ARP scans uit te voeren, momenteel ondersteunt Nmap deze vlaggen niet die nu bruikbaar zijn via de tool Nping die in Nmap zit, als je Nmap hebt geinstalleerd heb je deze tool al.

Nping maakt het mogelijk om pakketten te genereren onder vele protocollen, zoals de officiele website beschrijft kan het ook gebruikt worden voor ARP poisoning, Denial of Service en meer. De website noemt de volgende kenmerken:

- Custom TCP, UDP, ICMP en ARP pakket generatie.

- Ondersteuning voor meerdere doel host specificatie.

- Ondersteuning voor meerdere doel poort specificatie.

- Niet geprivilegieerde modi voor niet-root gebruikers.

- Echo modus voor geavanceerde probleemoplossing en ontdekking.

- Ondersteuning voor Ethernet frame generatie.

- Ondersteuning voor IPv6 (momenteel experimenteel).

- Draait op Linux, Mac OS en MS Windows.

- Route tracing mogelijkheden.

- In hoge mate aanpasbaar.

- Gratis en open-source.

(Bron https://nmap.org/nping/)

Relevante protocollen voor deze tutorial:

ARP: een gewoon ARP pakket verzoek zoekt naar het MAC-adres met behulp van het IP-adres van het apparaat. (https://tools.ietf.org/html/rfc6747)

RARP: een RARP (Reverse ARP)-verzoek zoekt het IP-adres op aan de hand van het MAC-adres, dit protocol is verouderd. (https://tools.ietf.org/html/rfc1931)

DRARP: een DRARP (Dynamic RARP)-protocol, of protocoluitbreiding ontwikkeld om dynamisch IP-adres toe te wijzen op basis van het fysieke adres van een apparaat, het kan ook worden gebruikt om het IP-adres te verkrijgen. (https://tools.ietf.org/html/rfc1931)

InARP: een InARP (Inverse ARP) verzoek lost het DLCI (Data Link Connection Identifier) adres op, dat vergelijkbaar is met een MAC-adres. (https://tools.ietf.org/html/rfc2390)

Basisvoorbeelden van ARP-, DRARP- en InARP-pakketten:

Het volgende voorbeeld verzendt een ARP-verzoek om het MAC-adres van de router te weten te komen:

Zoals u kunt zien heeft de -arp-type ARP vlag het MAC adres van het doelwit 00:00:CA:11:22:33

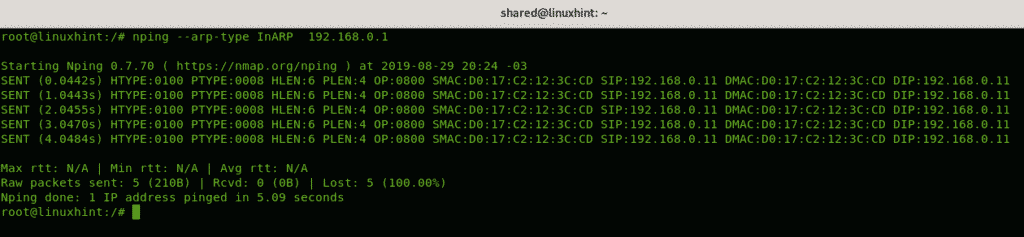

Het volgende voorbeeld drukt informatie af over het protocol, de fysieke en IP adressen van op elkaar inwerkende apparaten:

Where:

HTYPE: Hardwaretype.

PTYPE: Protocol Type.

HLEN: Lengte hardwareadres. (6 bits voor MAC-adres)

PLEN: Lengte protocoladres. (4 bits voor IPv4)

SIP: Bron IP-adres.

SMAC: Bron Mac-adres.

DMAC: Destination Mac Address.

DIP: Destination IP Address.

Het volgende voorbeeld geeft dezelfde uitvoer:

Nmap ARP discovery

Het volgende voorbeeld met nmap is een ARP ping scan waarbij tegen alle mogelijkheden van het laatste octet wordt weggelaten, door het jokerteken (*) te gebruiken, kunnen ook bereiken worden ingesteld, gescheiden door streepjes.

Waar:

-sP: Ping scant het netwerk, maakt een lijst van machines die reageren op ping.

-PR: ARP discovery

Het volgende voorbeeld is een ARP-scan tegen alle mogelijkheden van het laatste octet inclusief poortscan.

Het volgende voorbeeld toont een ARP-scan tegen alle mogelijkheden van het laatste octet

De volgende scan forceert en ip scan over een arp scan, opnieuw het laatste octet met gebruik van de wildcard.

Zoals u kunt zien duurde de scan die eerder werd gemaakt 6 seconden, maar deze duurde er 23.

Een soortgelijke uitvoer en timing treedt op als u het ARP-protocol uitschakelt door de vlag -disable-arp-ping toe te voegen:

Conclusie

Nmap en Nping ARP scans zijn ok om hosts te ontdekken, terwijl volgens de officiële documentatie de programma’s bruikbaar kunnen zijn voor DoS, ARP Poisoning en andere aanvalstechnieken mijn testen werkten niet, er zijn betere tools gericht op het ARP protocol zoals ARP spoofing, Ettercap, of arp-scan die meer aandacht verdienen met betrekking tot dit aspect. Maar als je Nmap of Nping gebruikt, voegt het ARP protocol aan het scan proces de betrouwbaarheid toe van het labelen van pakketten als lokaal netwerk verkeer waarvoor routers of firewalls meer geduld tonen dan voor extern verkeer, natuurlijk helpt dit niet als je het netwerk overspoelt met pakketten. ARP modes en types zijn niet langer bruikbaar onder Nmap maar alle documentatie is nog steeds bruikbaar indien toegepast op Nping.

Ik hoop dat je deze introductie tot Nmap en Nping ARP scan bruikbaar vond. Blijf LinuxHint volgen voor meer tips en updates over Linux en netwerken.

- Hoe te scannen naar services en kwetsbaarheden met Nmap

- Gebruik nmap scripts: Nmap banner grab

- nmap netwerk scannen

- nmap ping sweep

- Traceroute met Nmap

- nmap vlaggen en wat ze doen

- Nmap Stealth Scan

- Nmap Alternatieven

- Nmap: IP bereiken scannen