- Esittely Nping ARP-skannaukseen

- Nping ARP-skannauksen tyypit

- Nmap ARP-selvitys

- Johtopäätökset

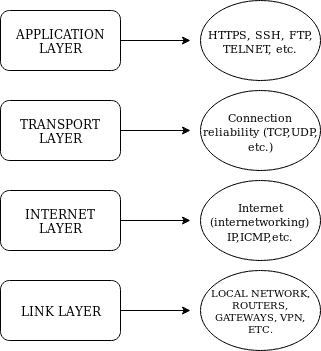

ARP (Address Resolution Protocol) on matalan tason protokolla, joka toimii Internet-mallin tai Internet-protokollapaketin linkkikerrostasolla, joka selitettiin Nmapin perusteiden esittelyssä. Muita ylempiä kerroksia on kolme: Internet-kerros, kuljetuskerros ja sovelluskerros.

Kuvan lähde: https://linuxhint.com/nmap_basics_tutorial

Huomautus: jotkut asiantuntijat kuvaavat Internet-mallia, jossa on 5 kerrosta, mukaan lukien fyysinen kerros, kun taas toiset asiantuntijat väittävät, että fyysinen kerros ei kuulu Internet-malliin, tämä fyysinen kerros ei ole meille merkityksellinen Nmapin kannalta.

Linkkikerros on protokolla, jota käytetään IPv4-paikallisverkoissa verkossa olevien isäntien löytämiseen, sitä ei voi ei käytetä Internetissä ja se rajoittuu paikallisiin laitteisiin, sitä käytetään joko IPv6-verkoissa, joissa NDP-protokolla (Neighbor Discovery) korvaa ARP-protokollan.

Käytettäessä Nmapia lähiverkossa ARP-protokollaa käytetään oletuksena, koska se on nopeampi ja luotettavampi virallisten tietojen mukaan , voit käyttää lippua -send-ip pakottaaksesi Nmapin käyttämään Internet-protokollaa lähiverkossa, voit estää Nmapia lähettämästä ARP-pingiä myös käyttämällä vaihtoehtoa -disable-arp-ping.

Nping ARP-skannaustyypit

Varhempien Nmap-versioiden mukana tuli erilaisia vaihtoehtoja ARP-skannausten suorittamiseen, tällä hetkellä Nmap ei tue näitä lippuja, jotka ovat nyt käyttökelpoisia Nmapin mukana tulevan Nping-työkalun kautta, jos sinulla on Nmap asennettuna, sinulla on jo tämä työkalu.

Nping mahdollistaa pakettien tuottamisen monilla protokollilla, kuten sen virallisella sivustolla kuvataan, sitä voidaan käyttää myös ARP-myrkytykseen, palvelunestoon ja muuhun. Sen verkkosivustolla luetellaan seuraavat ominaisuudet:

- Mukautettu TCP-, UDP-, ICMP- ja ARP-pakettien tuottaminen.

- Tuki useiden kohde-isäntien määrittelylle.

- Tuki useiden kohde-porttien määrittelylle.

- Epäoikeutetut tilat ei-root-käyttäjille.

- Kaiku-tila edistyneeseen vianmääritykseen ja löytämiseen.

- Tuki Ethernet-kehysten luomiselle.

- Tuki IPv6:lle (tällä hetkellä kokeellinen).

- Toimii Linuxissa, Mac OS:ssä ja MS Windowsissa.

- Reitinseurantaominaisuudet.

- Hyvin muokattavissa.

- Vapaa ja avoin lähdekoodi.

(Lähde https://nmap.org/nping/)

Tämän tutoriaalin kannalta olennaiset protokollat:

ARP: tavallinen ARP-pakettipyyntö etsii MAC-osoitteen laitteen IP-osoitteen avulla. (https://tools.ietf.org/html/rfc6747)

RARP: RARP (Reverse ARP) -pyyntö ratkaisee IP-osoitteen MAC-osoitteen avulla, tämä protokolla on vanhentunut. (https://tools.ietf.org/html/rfc1931)

DRARP: DRARP (Dynamic RARP) -protokolla eli protokollan laajennus, joka on kehitetty osoittamaan dynaaminen IP-osoite laitteen fyysisen osoitteen perusteella, sitä voidaan käyttää myös IP-osoitteen saamiseen. (https://tools.ietf.org/html/rfc1931)

InARP: InARP (Inverse ARP) -pyyntö ratkaisee DLCI (Data Link Connection Identifier) -osoitteen, joka muistuttaa MAC-osoitetta. (https://tools.ietf.org/html/rfc2390)

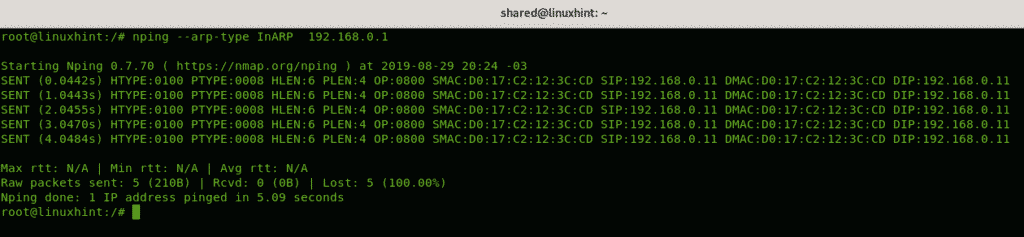

Perusesimerkkejä ARP-, DRARP- ja InARP-paketeista:

Seuraava esimerkki lähettää ARP-pyynnön reitittimen MAC-osoitteen oppimiseksi:

Kuten näet, -arp-type ARP -lippu palautti kohteen MAC-osoitteen 00:00:CA:11:22:33

Seuraava esimerkki tulostaa tietoja vuorovaikutuksessa olevien laitteiden protokollasta, fyysisistä ja IP-osoitteista:

Where:

HTYPE: Hardware Type.

PTYPE: Protocol Type.

HLEN: Laiteosoitteen pituus. (6 bittiä MAC-osoitteelle)

PLEN: Protokollaosoitteen pituus. (4 bittiä IPv4:lle)SIP: Lähde-IP-osoite.

SMAC: Lähteen Mac-osoite.DMAC: Destination Mac Address.

DIP: Destination IP Address.

Seuraava esimerkki palauttaa saman tulosteen:

Nmap ARP discovery

Seuraava esimerkki, jossa käytetään nmapia, on ARP-ping-skannaus, jossa jätetään pois kaikki viimeisen oktetin mahdollisuudet, käyttämällä jokerimerkkiä (*), voit myös asettaa alueita, jotka on erotettu toisistaan väliviivoilla.

Missä:

-sP: Ping-skannaus skannaa verkon ja listaa koneet, jotka vastaavat pingiin.

-PR: ARP-etsintä

Seuraava esimerkki on ARP-etsintä kaikkia viimeisen oktetin mahdollisuuksia vastaan, mukaan lukien porttietsintä.

Seuraava esimerkki on ARP-skannaus viimeisen oktetin kaikkia mahdollisuuksia vastaan

Seuraava skannaus pakottaa ip-skannauksen arp-skannauksen päälle, jälleen viimeinen oktetti jokerimerkkiä käyttäen.

Kuten huomaatte, kun aiemmin tehty skannaus kesti 6 sekuntia, nyt kesti 23 sekuntia.

Samankaltainen tulostus ja ajoitus tapahtuvat, jos ARP-protokolla poistetaan käytöstä lisäämällä -disable-arp-ping-lippu:

Johtopäätös

Nmap- ja Nping-ARP-skannaukset ovat ok isäntien havaitsemiseen, kun taas virallisen dokumentaation mukaan ohjelmat voivat olla käyttökelpoisia DoS:ään, ARP Poisoning ja muita hyökkäystekniikoita testini eivät toimineet, on olemassa parempia työkaluja, jotka keskittyvät ARP-protokollaan, kuten ARP spoofing, Ettercap,tai arp-scan, jotka ansaitsevat enemmän huomiota tämän näkökohdan osalta. Kuitenkin Nmapia tai Npingiä käytettäessä ARP-protokolla lisää skannausprosessin luotettavuutta merkitsemällä paketit lähiverkon liikenteeksi, jota reitittimet tai palomuurit suhtautuvat kärsivällisemmin kuin ulkoista liikennettä, mutta tämä ei tietenkään auta, jos verkkoon tulvii paketteja. ARP-tilat ja -tyypit eivät ole enää käyttökelpoisia Nmapissa, mutta kaikki dokumentaatio on edelleen käyttökelpoista, jos sitä sovelletaan Npingiin.

Toivottavasti tämä johdanto Nmapiin ja Npingin ARP-skannaukseen oli hyödyllinen. Jatka LinuxHintin seuraamista saadaksesi lisää vinkkejä ja päivityksiä Linuxista ja verkkoasioista.

- How to scan for services and vulnerabilities with Nmap

- Using nmap scripts: Nmap banner grab

- nmap network scanning

- nmap ping sweep

- Traceroute with Nmap

- nmap flags and what they do

- Nmap Stealth Scan

- Nmap Alternatives

- Nmap: scan IP ranges

.