Ihr Heimnetzwerk – und alles, was damit verbunden ist – ist wie ein Tresor. Hinter Ihrem Login verbergen sich tonnenweise wertvolle Informationen, von unverschlüsselten Dateien mit persönlichen Daten bis hin zu Geräten, die gekapert und für jeden Zweck verwendet werden können. In diesem Beitrag zeigen wir Ihnen, wie Sie Ihr Netzwerk abbilden, einen Blick unter die Decke werfen, um zu sehen, wer mit wem spricht, und wie Sie Geräte oder Prozesse aufspüren, die Bandbreite verbrauchen (oder unerwartete Gäste in Ihrem Netzwerk sind).

Dieser Browser unterstützt das Videoelement nicht.

Kurz gesagt: Sie werden in der Lage sein, die Anzeichen dafür zu erkennen, dass etwas in Ihrem Netzwerk gefährdet ist. Wir gehen davon aus, dass Sie mit einigen Netzwerkgrundlagen vertraut sind, z. B. wie Sie die Geräteliste Ihres Routers finden und was eine MAC-Adresse ist. Wenn nicht, besuchen Sie unsere Abendschule „Kenne dein Netzwerk“, um Ihre Kenntnisse aufzufrischen.

Bevor wir jedoch weitermachen, sollten wir eine Warnung aussprechen: Setzen Sie diese Befugnisse für gute Zwecke ein, und führen Sie diese Tools und Befehle nur auf Hardware oder in Netzwerken aus, die Sie besitzen oder verwalten. Ihre freundliche IT-Abteilung würde es nicht gutheißen, wenn Sie Port-Scans durchführen oder Pakete im Firmennetzwerk schnüffeln, und die Leute in Ihrem örtlichen Café auch nicht.

Werbung

- Schritt eins: Erstellen Sie einen Netzwerkplan

- Zweiter Schritt: Prüfen Sie Ihr Netzwerk, um herauszufinden, wer sich darin befindet

- Laden Sie Nmap herunter und installieren Sie es

- Vergleichen Sie die Liste von Nmap mit der Ihres Routers

- Dritter Schritt: Schnüffeln Sie herum und sehen Sie, mit wem jeder spricht

- Installieren Sie Wireshark

- Analysieren Sie verdächtige Aktivitäten

- Vierter Schritt: Spielen Sie das lange Spiel und protokollieren Sie Ihre Erfassungen.

- Verwenden Sie eine Netzwerküberwachungssoftware

- Überprüfen Sie das Protokoll Ihres Routers

- Lassen Sie Wireshark laufen

- Schritt Fünf: Sperren Sie Ihr Netzwerk

Schritt eins: Erstellen Sie einen Netzwerkplan

Bevor Sie sich überhaupt an Ihrem Computer anmelden, schreiben Sie auf, was Sie über Ihr Netzwerk zu wissen glauben. Beginnen Sie mit einem Blatt Papier und notieren Sie alle Ihre angeschlossenen Geräte. Dazu gehören Dinge wie Smart-TVs, Smart-Lautsprecher, Laptops und Computer, Tablets und Telefone sowie alle anderen Geräte, die mit Ihrem Netzwerk verbunden sein könnten. Wenn es Ihnen hilft, zeichnen Sie einen Plan Ihres Zuhauses, der alle Räume umfasst. Notieren Sie dann jedes Gerät und den Ort, an dem es sich befindet. Sie werden vielleicht überrascht sein, wie viele Geräte gleichzeitig mit dem Internet verbunden sind.

Anleitung

Netzwerkadministratoren und -techniker werden diesen Schritt kennen – er ist der erste Schritt bei der Erkundung eines Netzwerks, mit dem Sie nicht vertraut sind. Führen Sie eine Bestandsaufnahme der Geräte durch, identifizieren Sie sie, und prüfen Sie dann, ob die Realität mit Ihren Erwartungen übereinstimmt. Wenn dies nicht der Fall ist, können Sie schnell zwischen dem, was Sie wissen, und dem, was Sie nicht wissen, unterscheiden.

Sie könnten versucht sein, sich einfach bei Ihrem Router anzumelden und auf der Statusseite nachzuschauen, was angeschlossen ist, aber tun Sie das noch nicht. Solange Sie nicht in der Lage sind, alle Geräte in Ihrem Netzwerk anhand ihrer IP- und MAC-Adressen zu identifizieren, werden Sie nur eine lange Liste von Geräten erhalten – einschließlich aller Eindringlinge und Trittbrettfahrer. Machen Sie zuerst eine physische Bestandsaufnahme und gehen Sie dann zur digitalen über.

Werbung

Zweiter Schritt: Prüfen Sie Ihr Netzwerk, um herauszufinden, wer sich darin befindet

Anzeige

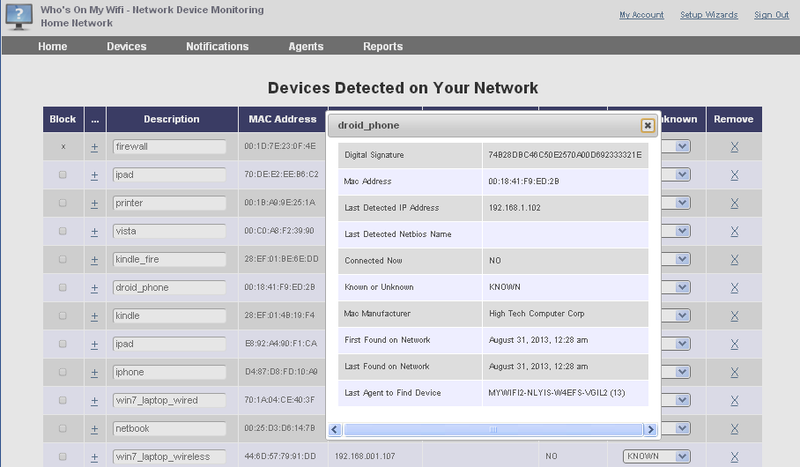

Sobald Sie eine physische Karte Ihres Netzwerks und eine Liste aller vertrauenswürdigen Geräte haben, ist es an der Zeit, nachzuforschen. Melden Sie sich bei Ihrem Router an und überprüfen Sie die Liste der angeschlossenen Geräte. So erhalten Sie eine grundlegende Liste mit Namen, IP- und MAC-Adressen. Denken Sie daran, dass die Geräteliste Ihres Routers nicht unbedingt alles anzeigt. Bei manchen Routern werden jedoch nur die Geräte angezeigt, die den Router für ihre IP-Adresse verwenden. In jedem Fall sollten Sie diese Liste zur Seite legen – sie ist gut, aber wir wollen mehr Informationen.

Laden Sie Nmap herunter und installieren Sie es

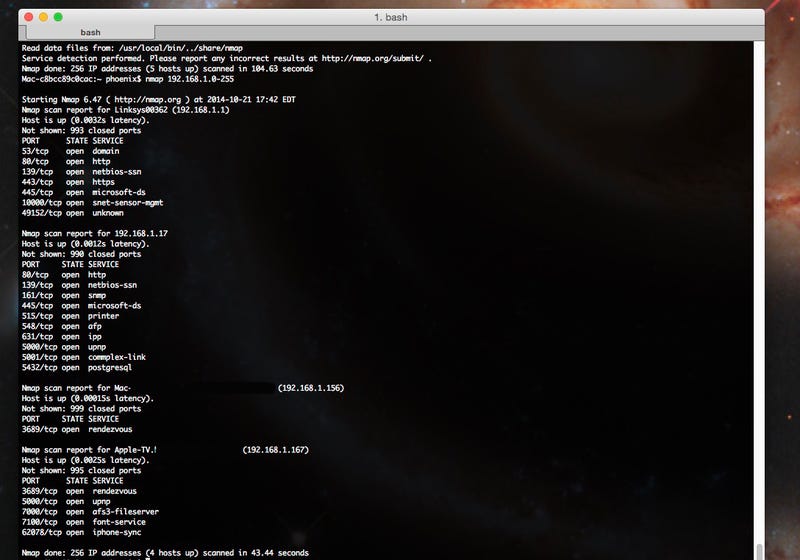

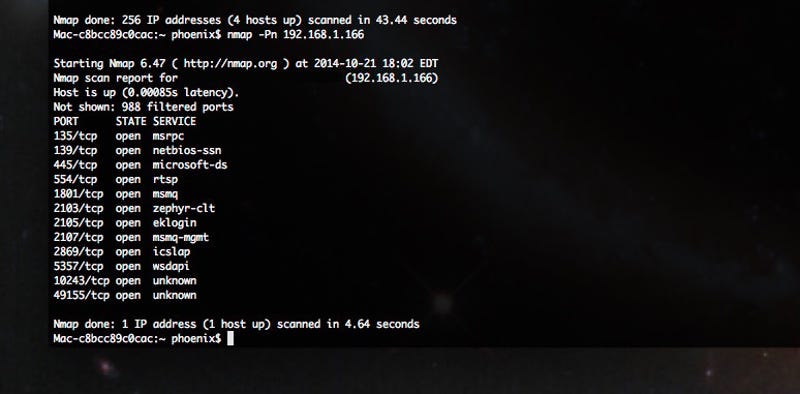

Als Nächstes wenden wir uns unserem alten Freund Nmap zu. Nmap ist ein plattformübergreifendes Open-Source-Tool zum Scannen von Netzwerken, mit dem Sie Geräte in Ihrem Netzwerk finden können, und zwar mit vielen Details zu diesen Geräten. Sie können sehen, welches Betriebssystem sie verwenden, IP- und MAC-Adressen und sogar offene Ports und Dienste. Laden Sie Nmap hier herunter, sehen Sie sich diese Installationsanleitungen an, um es einzurichten, und folgen Sie diesen Anweisungen, um Hosts in Ihrem Heimnetzwerk zu entdecken.

Anzeige

Eine Möglichkeit ist, Nmap über die Befehlszeile zu installieren und auszuführen (wenn Sie eine grafische Oberfläche wünschen, wird Zenmap normalerweise mit dem Installationsprogramm geliefert). Scannen Sie den IP-Bereich, den Sie für Ihr Heimnetzwerk verwenden. Auf diese Weise wurden die meisten aktiven Geräte in meinem Heimnetzwerk aufgedeckt, mit Ausnahme einiger, bei denen ich die Sicherheit erhöht habe (obwohl auch diese mit einigen der Nmap-Befehle auffindbar waren, die Sie unter dem obigen Link finden können).

Anzeige

Vergleichen Sie die Liste von Nmap mit der Ihres Routers

Sie sollten auf beiden Listen die gleichen Dinge sehen, es sei denn, etwas, das Sie vorher notiert haben, ist jetzt ausgeschaltet. Wenn Sie etwas auf Ihrem Router sehen, das Nmap nicht gefunden hat, versuchen Sie, Nmap direkt gegen diese IP-Adresse einzusetzen.

Anzeige

Schauen Sie sich dann die Informationen an, die Nmap über das Gerät findet. Wenn es behauptet, ein Apple TV zu sein, sollte es wahrscheinlich keine Dienste wie z.B. http laufen haben. Wenn es seltsam aussieht, sollten Sie es gezielt nach weiteren Informationen absuchen.

Nmap ist ein extrem leistungsfähiges Tool, aber es ist nicht ganz einfach zu bedienen. Wenn Sie ein wenig schüchtern sind, haben Sie einige andere Optionen. Angry IP Scanner ist ein weiteres plattformübergreifendes Dienstprogramm mit einer gut aussehenden und benutzerfreundlichen Oberfläche, das Ihnen viele der gleichen Informationen liefert. Wireless Network Watcher ist ein Windows-Dienstprogramm, das drahtlose Netzwerke, mit denen Sie verbunden sind, scannt. Glasswire ist eine weitere großartige Option, die Sie benachrichtigt, wenn sich Geräte mit Ihrem Netzwerk verbinden oder die Verbindung trennen.

Anzeige

Dritter Schritt: Schnüffeln Sie herum und sehen Sie, mit wem jeder spricht

Inzwischen sollten Sie eine Liste von Geräten haben, die Sie kennen und denen Sie vertrauen, sowie eine Liste von Geräten, die Sie mit Ihrem Netzwerk verbunden haben. Mit etwas Glück sind Sie hier fertig, und alles stimmt entweder überein oder ist selbsterklärend (z. B. ein Fernseher, der gerade ausgeschaltet ist).

Anzeige

Wenn Sie jedoch Akteure sehen, die Sie nicht kennen, oder Dienste, die nicht mit dem Gerät übereinstimmen (warum läuft auf meinem Roku postgresql?), oder etwas anderes, das Ihnen unklar erscheint, ist es an der Zeit, ein wenig zu schnüffeln. Paket-Sniffing.

Wenn zwei Computer miteinander kommunizieren, entweder in Ihrem Netzwerk oder über das Internet, senden sie sich gegenseitig Informationsbits, die „Pakete“ genannt werden. Zusammengesetzt ergeben diese Pakete komplexe Datenströme, aus denen die Videos, die wir uns ansehen, oder die Dokumente, die wir herunterladen, bestehen. Packet Sniffing ist der Prozess des Erfassens und Untersuchens dieser Informationsbits, um zu sehen, wohin sie gehen und was sie enthalten.

Werbung

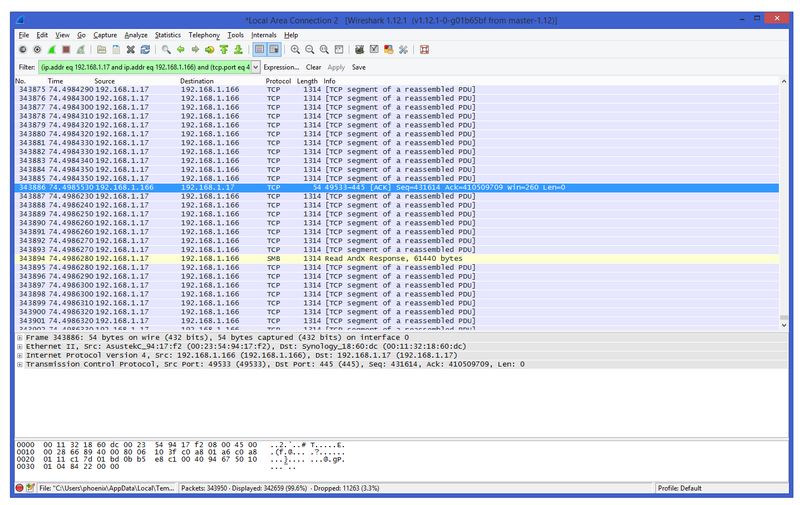

Installieren Sie Wireshark

Um dies zu tun, brauchen wir Wireshark. Dabei handelt es sich um ein plattformübergreifendes Netzwerküberwachungsprogramm, mit dem wir in unserem Leitfaden zum Ausschnüffeln von Passwörtern und Cookies ein wenig Paketschnüffelei betrieben haben. In diesem Fall werden wir es auf ähnliche Weise verwenden, aber unser Ziel ist es nicht, etwas Bestimmtes zu erfassen, sondern nur zu überwachen, welche Arten von Datenverkehr im Netzwerk stattfinden.

Werbung

Um dies zu tun, müssen Sie Wireshark über WLAN im „Promiscuous Mode“ ausführen. Das bedeutet, dass es nicht nur nach Paketen sucht, die zu oder von Ihrem Computer gehen, sondern alle Pakete sammelt, die es in Ihrem Netzwerk sehen kann.

Befolgen Sie diese Schritte, um sich einzurichten:

- Laden Sie Wireshark herunter und installieren Sie es

- Wählen Sie Ihren WLAN-Adapter.

- Klicken Sie auf „Capture > Options“ – und wie Sie im Video oben sehen können (mit freundlicher Genehmigung der Leute von Hak5), können Sie „Capture all in promiscuous mode“ für diesen Adapter auswählen.

Anzeige

Jetzt können Sie mit der Erfassung von Paketen beginnen. Wenn Sie die Erfassung starten, werden Sie eine Menge Informationen erhalten.

Hinweis

Da wir nur sehen wollen, was die verdächtigen Akteure in Ihrem Netzwerk tun, stellen Sie sicher, dass das betreffende System online ist. Erfassen Sie den Datenverkehr für ein paar Minuten. Anschließend können Sie den Datenverkehr anhand der IP-Adresse des Geräts filtern, indem Sie die integrierten Filter von Wireshark verwenden.

So erhalten Sie einen schnellen Überblick darüber, mit wem diese IP-Adresse kommuniziert und welche Informationen sie hin- und herschickt. Sie können mit der rechten Maustaste auf eines dieser Pakete klicken, um es zu untersuchen, die Konversation zwischen beiden Seiten zu verfolgen und die gesamte Aufzeichnung nach IP oder Konversation zu filtern. Weitere Informationen finden Sie in den detaillierten Filteranweisungen von Wireshark.

Werbung

Sie wissen vielleicht (noch) nicht, was Sie da sehen – aber genau da kommt ein wenig Spürsinn ins Spiel.

Analysieren Sie verdächtige Aktivitäten

Wenn Sie einen verdächtigen Computer sehen, der mit einer seltsamen IP-Adresse kommuniziert, verwenden Sie den Befehl nslookup (in der Eingabeaufforderung unter Windows oder in einem Terminal unter OS X oder Linux), um den Hostnamen zu ermitteln. Das kann Ihnen eine Menge über den Standort oder die Art des Netzwerks verraten, mit dem sich der Computer verbindet. Wireshark verrät Ihnen auch die verwendeten Ports, also googeln Sie die Portnummer und sehen Sie nach, welche Anwendungen sie verwenden.

Anzeige

Wenn Sie zum Beispiel einen Computer haben, der sich mit einem seltsamen Hostnamen über Ports verbindet, die häufig für IRC oder Dateiübertragung verwendet werden, haben Sie möglicherweise einen Eindringling. Wenn Sie jedoch feststellen, dass das Gerät eine Verbindung zu seriösen Diensten über häufig genutzte Ports wie E-Mail oder HTTP/HTTPS herstellt, sind Sie vielleicht nur über ein Tablet gestolpert, von dem Ihr Mitbewohner Ihnen nie erzählt hat, dass er es besitzt, oder jemand von nebenan hat Ihr WLAN gestohlen. In jedem Fall haben Sie die Daten, die Sie brauchen, um es selbst herauszufinden.

Vierter Schritt: Spielen Sie das lange Spiel und protokollieren Sie Ihre Erfassungen.

Anzeige

Natürlich wird nicht jeder schlechte Akteur in Ihrem Netzwerk online sein und sich davonschleichen, während Sie nach ihm suchen. Bis zu diesem Punkt haben wir Ihnen beigebracht, wie Sie nach angeschlossenen Geräten suchen, sie scannen, um herauszufinden, wer sie wirklich sind, und dann ein wenig in ihrem Datenverkehr schnüffeln, um sicherzustellen, dass alles einwandfrei ist. Doch was tun Sie, wenn der verdächtige Computer nachts, wenn Sie schlafen, seine schmutzige Arbeit verrichtet, oder wenn jemand Ihr WLAN ausspioniert, während Sie den ganzen Tag arbeiten und nicht in der Lage sind, es zu überprüfen?

Verwenden Sie eine Netzwerküberwachungssoftware

Es gibt mehrere Möglichkeiten, dieses Problem zu lösen. Eine Möglichkeit ist die Verwendung eines Programms wie Glasswire, das wir bereits erwähnt haben. Diese Software warnt Sie, wenn jemand mit Ihrem Netzwerk verbunden ist. Wenn Sie morgens aufwachen oder von der Arbeit nach Hause kommen, können Sie sehen, was passiert ist, während Sie nicht hingesehen haben.

Anzeige

Überprüfen Sie das Protokoll Ihres Routers

Die nächste Möglichkeit ist die Nutzung der Protokollierungsfunktionen Ihres Routers. In den Fehlerbehebungs- oder Sicherheitsoptionen Ihres Routers befindet sich normalerweise eine Registerkarte für die Protokollierung. Wie viele und welche Informationen Sie protokollieren können, ist von Router zu Router unterschiedlich, aber die Optionen umfassen die eingehende IP-Adresse, die Nummer des Ziel-Ports, die ausgehende IP-Adresse oder die vom Gerät in Ihrem Netzwerk gefilterte URL, die interne IP-Adresse und die MAC-Adresse sowie die Geräte in Ihrem Netzwerk, die ihre IP-Adresse über DHCP beim Router angemeldet haben (und, stellvertretend, die nicht.).Je länger Sie die Protokolle laufen lassen, desto mehr Informationen können Sie erfassen.

Werbung

Mit benutzerdefinierter Firmware wie DD-WRT und Tomato (deren Installation wir Ihnen gezeigt haben) können Sie die Bandbreite und die angeschlossenen Geräte so lange überwachen und protokollieren, wie Sie wollen, und diese Informationen sogar in eine Textdatei schreiben, die Sie später durchsuchen können. Je nachdem, wie Sie Ihren Router eingerichtet haben, kann er Ihnen diese Datei sogar regelmäßig per E-Mail zusenden oder sie auf einer externen Festplatte oder einem NAS ablegen.

So oder so, die oft ignorierte Protokollierungsfunktion Ihres Routers ist eine großartige Möglichkeit, um festzustellen, ob zum Beispiel nach Mitternacht, wenn alle schon im Bett sind, Ihr Spiele-PC plötzlich anfängt, eine Menge ausgehender Daten zu übertragen, oder ob Sie einen regelmäßigen Schnorrer haben, der sich gerne in Ihr WLAN einklinkt und zu ungewöhnlichen Zeiten Torrents herunterlädt.

Werbung

Lassen Sie Wireshark laufen

Ihre letzte Option, und zwar eine Art nukleare Option, ist es, Wireshark einfach stunden- oder tagelang aufzeichnen zu lassen. Das ist nicht ungewöhnlich, und viele Netzwerkadministratoren machen das, wenn sie wirklich ein seltsames Netzwerkverhalten analysieren wollen. Es ist eine großartige Methode, um bösartige Akteure oder geschwätzige Geräte aufzuspüren. Allerdings muss man dazu einen Computer ewig eingeschaltet lassen, der ständig Pakete in Ihrem Netzwerk abschnüffelt und alles aufzeichnet, was über ihn läuft, und diese Protokolle können eine Menge Platz beanspruchen. Sie können die Datenmenge reduzieren, indem Sie die Aufzeichnungen nach IP-Adresse oder Art des Datenverkehrs filtern, aber wenn Sie sich nicht sicher sind, wonach Sie suchen, haben Sie eine Menge Daten zu sichten, selbst wenn Sie sich eine Aufzeichnung über mehrere Stunden ansehen. Dennoch erfahren Sie alles, was Sie wissen müssen.

Anzeige

In all diesen Fällen können Sie, sobald Sie genügend Daten aufgezeichnet haben, herausfinden, wer Ihr Netzwerk benutzt, wann und ob das Gerät mit der zuvor erstellten Netzwerkkarte übereinstimmt.

Werbung

Schritt Fünf: Sperren Sie Ihr Netzwerk

Wenn Sie bis hierher gefolgt sind, haben Sie die Geräte identifiziert, die eine Verbindung zu Ihrem Heimnetzwerk herstellen können sollten, die Geräte, die tatsächlich eine Verbindung herstellen, die Unterschiede festgestellt und hoffentlich herausgefunden, ob es irgendwelche bösen Akteure, unerwartete Geräte oder Blutsauger gibt. Jetzt müssen Sie nur noch mit ihnen fertig werden, und das ist überraschenderweise der einfachste Teil.

Werbung

Wifi-Leeches werden aus dem Verkehr gezogen, sobald Sie Ihren Router sperren. Bevor Sie etwas anderes tun, ändern Sie das Passwort Ihres Routers und deaktivieren Sie WPS, falls es eingeschaltet ist. Wenn es jemandem gelungen ist, sich direkt in Ihren Router einzuloggen, möchten Sie nicht noch andere Dinge ändern, nur damit derjenige sich einloggen und wieder Zugang erhalten kann. Stellen Sie sicher, dass Sie ein gutes, starkes Passwort verwenden, das schwer zu knacken ist.

Als Nächstes sollten Sie nach Firmware-Updates suchen. Wenn Ihr Eindringling eine Schwachstelle in der Firmware Ihres Routers ausgenutzt hat, können Sie ihn davon abhalten, sich Zugang zu verschaffen – vorausgesetzt, die Schwachstelle wurde gepatcht, versteht sich. Stellen Sie schließlich sicher, dass Ihr WLAN-Sicherheitsmodus auf WPA2 eingestellt ist (denn WPA und WEP sind sehr leicht zu knacken) und ändern Sie Ihr WLAN-Passwort in ein anderes gutes, langes Passwort, das nicht geknackt werden kann. Dann sollten sich nur die Geräte wieder verbinden können, denen du das neue Passwort gibst.

Anzeige

Damit solltest du verhindern können, dass jemand dein WLAN ausspäht und alle Downloads in deinem Netzwerk statt in ihrem macht. Das hilft auch bei der Sicherheit des Kabels. Wenn Sie können, sollten Sie auch ein paar zusätzliche drahtlose Sicherheitsmaßnahmen ergreifen, wie das Ausschalten der Fernverwaltung oder das Deaktivieren von UPnP.

Anzeige

Für Bösewichte auf Ihren kabelgebundenen Computern haben Sie einiges zu tun. Wenn es sich tatsächlich um ein physisches Gerät handelt, sollte es eine direkte Verbindung zu Ihrem Router haben. Verfolgen Sie die Kabel und sprechen Sie mit Ihren Mitbewohnern oder Ihrer Familie, um herauszufinden, was los ist. Im schlimmsten Fall können Sie sich jederzeit wieder bei Ihrem Router anmelden und die verdächtige IP-Adresse vollständig sperren. Der Besitzer der Set-Top-Box oder des heimlich eingesteckten Computers wird ziemlich schnell auftauchen, wenn er nicht mehr funktioniert.

Werbung

Die größere Sorge sind hier jedoch kompromittierte Computer. Ein Desktop, der gekapert und mit einem Botnet verbunden wurde, um über Nacht Bitcoin zu schürfen, oder ein Rechner, der mit Malware infiziert ist, die nach Hause telefoniert und Ihre persönlichen Daten an wen auch immer sendet, kann schlimm sein.

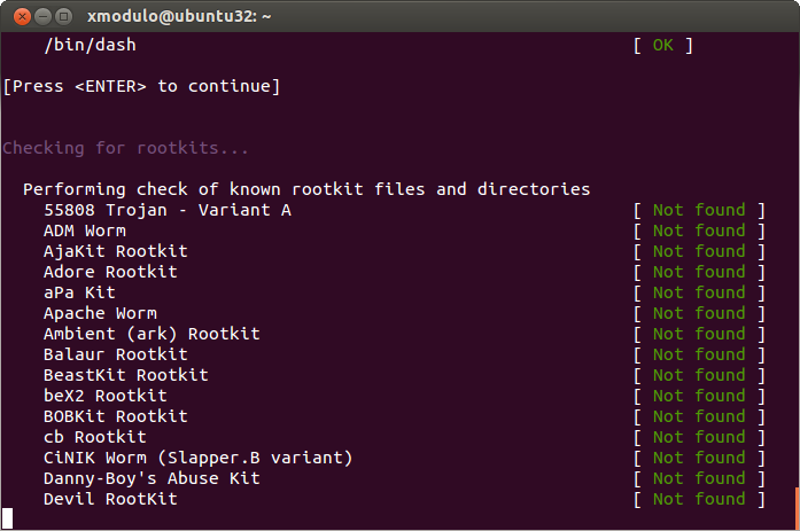

Wenn Sie Ihre Suche auf bestimmte Computer eingegrenzt haben, ist es an der Zeit, herauszufinden, wo das Problem auf den einzelnen Rechnern liegt. Wenn Sie wirklich besorgt sind, gehen Sie das Problem wie ein Sicherheitsingenieur an: Wenn Ihre Rechner einmal in Ihrem Besitz sind, sind sie nicht mehr vertrauenswürdig. Vernichten Sie sie, installieren Sie sie neu und stellen Sie sie anhand Ihrer Backups wieder her. (Sie haben doch Sicherungskopien Ihrer Daten, oder?) Achten Sie nur darauf, dass Sie Ihren PC im Auge behalten – Sie wollen ja nicht von einer infizierten Sicherungskopie wiederherstellen und den Prozess von vorne beginnen.

Werbung

Wenn Sie bereit sind, die Ärmel hochzukrempeln, können Sie sich ein solides Antivirenprogramm und einen Anti-Malware On-Demand-Scanner besorgen (ja, Sie brauchen beides) und versuchen, den fraglichen Computer zu säubern. Wenn Sie Datenverkehr für eine bestimmte Art von Anwendung feststellen, prüfen Sie, ob es sich nicht um Malware handelt oder nur um etwas, das jemand installiert hat und das sich schlecht verhält. Scannen Sie weiter, bis alles sauber ist, und überprüfen Sie den Datenverkehr von diesem Computer, um sicherzustellen, dass alles in Ordnung ist.

Werbung

Wir haben hier nur an der Oberfläche gekratzt, wenn es um Netzwerküberwachung und Sicherheit geht. Es gibt eine Menge spezifischer Tools und Methoden, die Experten zur Sicherung ihrer Netzwerke verwenden, aber diese Schritte sind auch für Sie geeignet, wenn Sie der Netzwerkadministrator für Ihr Zuhause und Ihre Familie sind.

Werbung

Verdächtige Geräte oder Blutsauger in Ihrem Netzwerk ausfindig zu machen kann ein langwieriger Prozess sein, der Spürsinn und Wachsamkeit erfordert. Dennoch wollen wir nicht zur Paranoia aufrufen. Die Chancen stehen gut, dass Sie nichts Ungewöhnliches finden, und langsame Downloads oder miserable WLAN-Geschwindigkeiten sind etwas ganz anderes. Trotzdem ist es gut zu wissen, wie man ein Netzwerk untersucht und was zu tun ist, wenn man etwas Ungewöhnliches entdeckt. Denken Sie nur daran, Ihre Kräfte für das Gute einzusetzen.