Dit hjemmenetværk – og alt, hvad der er forbundet til det – er som en boks. Bag dit login ligger tonsvis af værdifulde oplysninger, lige fra ukrypterede filer med personlige data til enheder, der kan kapres og bruges til ethvert formål. I dette indlæg viser vi dig, hvordan du kan kortlægge dit netværk, tage et kig under dynen for at se, hvem der taler med hvad, og hvordan du kan afsløre enheder eller processer, der måske suger båndbredde (eller som er uventede gæster på dit netværk).

Denne browser understøtter ikke videoelementet.

Kort sagt: Du bliver i stand til at genkende tegnene på, at noget på dit netværk er kompromitteret. Vi antager, at du er bekendt med nogle grundlæggende netværksbegreber, f.eks. hvordan du finder din routers liste over enheder, og hvad en MAC-adresse er. Hvis ikke, kan du gå over til vores aftenskole “Kend dit netværk” for at genopfriske det først.

Hvor vi går videre, bør vi dog udsende en advarsel: Brug disse beføjelser til noget godt, og kør kun disse værktøjer og kommandoer på hardware eller netværk, som du ejer eller administrerer. Din venlige nabo-IT-afdeling ville ikke bryde sig om, at du portscanner eller sniffer pakker på virksomhedens netværk, og det ville alle folk på din lokale kaffebar heller ikke gøre.

Anbefaling

- Trin et: Lav et netværkskort

- Trin to: Undersøg dit netværk for at se, hvem der er på det

- Download og installer Nmap

- Sammenlign Nmaps liste med din routers liste

- Tredje trin: Snus rundt og se, hvem alle taler med

- Installer Wireshark

- Analyser skitseagtig aktivitet

- Trin fire: Spil det lange spil, og log dine fangster

- Brug software til netværksovervågning

- Tjek din routers log

- Hold Wireshark kørende

- Trin fem: Lås dit netværk

Trin et: Lav et netværkskort

Hvor du overhovedet logger på din computer, skal du skrive ned, hvad du tror, du ved om dit netværk. Start med et ark papir, og noter alle dine tilsluttede enheder ned. Det omfatter ting som smart-tv’er, smart-højttalere, bærbare computere og computere, tablets og telefoner eller enhver anden enhed, der kan være tilsluttet til dit netværk. Hvis det hjælper, kan du tegne et kort over dit hjem fra rum til rum. Skriv derefter alle enheder ned, og hvor de befinder sig. Du vil måske blive overrasket over, præcis hvor mange enheder du har tilsluttet internettet på samme tid.

Vejledning

Netværksadministratorer og ingeniører vil genkende dette trin – det er det første skridt i udforskningen af ethvert netværk, som du ikke er bekendt med. Lav en opgørelse over enhederne på det, identificer dem, og se derefter, om virkeligheden stemmer overens med det, du forventer. Hvis (eller når) det ikke gør det, vil du hurtigt kunne adskille det, du ved, fra det, du ikke ved.

Du kan være fristet til bare at logge ind på din router og se på dens statusside for at se, hvad der er tilsluttet, men lad være med det endnu. Medmindre du kan identificere alt på dit netværk ved hjælp af dets IP- og MAC-adresse, får du bare en stor liste over ting – en liste, der omfatter eventuelle ubudne gæster eller snyltere. Lav først en fysisk opgørelse, og gå derefter videre til den digitale opgørelse.

Vejledning

Trin to: Undersøg dit netværk for at se, hvem der er på det

Vejledning

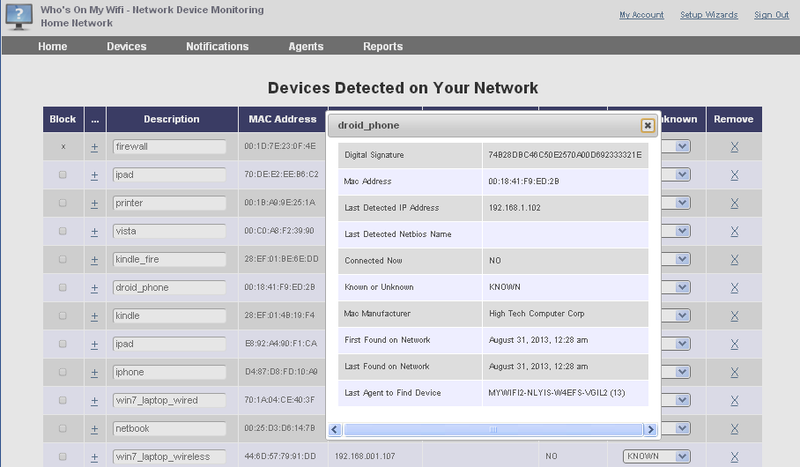

Når du har et fysisk kort over dit netværk og en liste over alle dine godkendte enheder, er det tid til at gå i gang med at grave. Log ind på din router, og tjek dens liste over tilsluttede enheder. Det vil give dig en grundlæggende liste over navne, IP-adresser og MAC-adresser. Husk, at listen over enheder på din router muligvis ikke viser dig alt. Det burde den, men nogle routere viser dig kun de enheder, der bruger routeren som IP-adresse. Uanset hvad, så hold listen ved siden af – den er god, men vi vil have flere oplysninger.

Download og installer Nmap

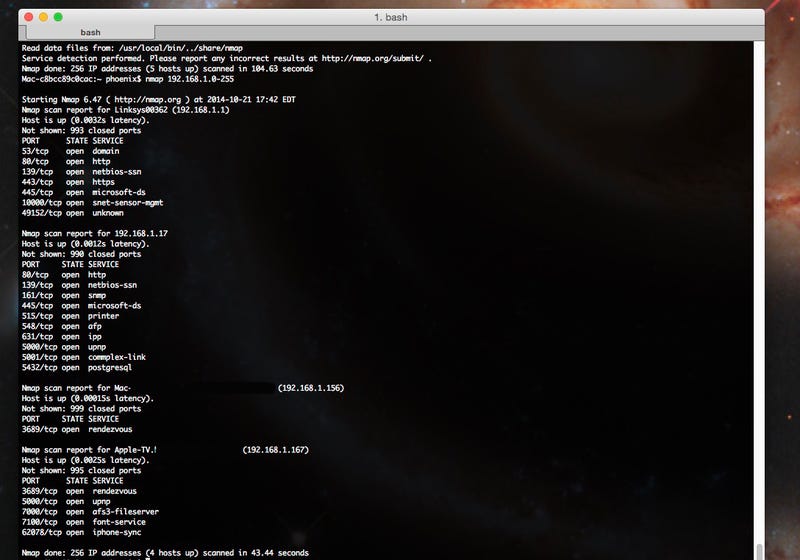

Næste gang skal vi henvende os til vores gamle ven Nmap. For dem, der ikke er bekendt, er Nmap et open source-netværksscanningsværktøj på tværs af platforme, der kan finde enheder er på dit netværk, sammen med et ton af detaljer om disse enheder. Du kan se det operativsystem, de bruger, IP- og MAC-adresser og endda åbne porte og tjenester. Download Nmap her, se disse installationsvejledninger for at konfigurere det, og følg disse instruktioner for at finde værter på dit hjemmenetværk.

Rådgivning

En mulighed er at installere og køre Nmap fra kommandolinjen (hvis du ønsker en grafisk grænseflade, leveres Zenmap normalt sammen med installationsprogrammet). Scan det IP-område, du bruger til dit hjemmenetværk. Dette afdækkede de fleste af de aktive enheder på mit hjemmenetværk, bortset fra et par stykker, som jeg har noget forbedret sikkerhed på (selv om disse også kunne opdages med nogle af Nmap’s kommandoer, som du kan finde i linket ovenfor).

Vejledning

Sammenlign Nmaps liste med din routers liste

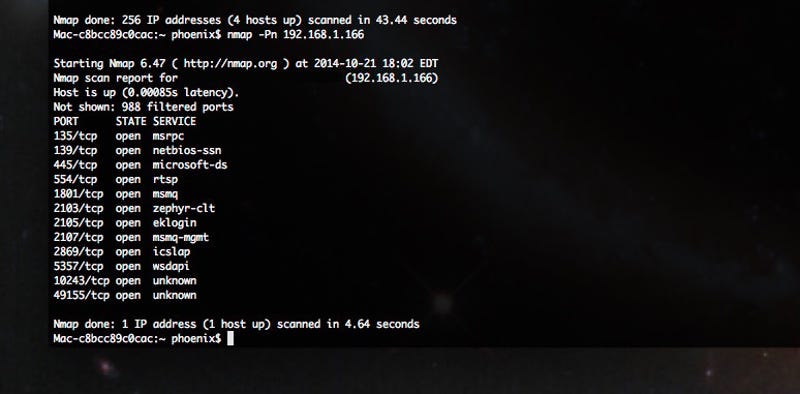

Du bør se de samme ting på begge lister, medmindre noget af det, du skrev ned tidligere, er slukket nu. Hvis du ser noget på din router, som Nmap ikke viste, kan du prøve at bruge Nmap direkte mod den pågældende IP-adresse.

Vejledning

Se derefter på de oplysninger, som Nmap finder om enheden. Hvis den hævder at være et Apple TV, bør den sandsynligvis ikke have tjenester som http kørende, for eksempel. Hvis den ser mærkelig ud, skal du undersøge den specifikt for at få flere oplysninger.

Nmap er et ekstremt kraftfuldt værktøj, men det er ikke det nemmeste at bruge. Hvis du er lidt sky, har du nogle andre muligheder. Angry IP Scanner er et andet værktøj på tværs af platforme, der har en flot og brugervenlig grænseflade, som vil give dig mange af de samme oplysninger. Wireless Network Watcher er et Windows-værktøj, der scanner trådløse netværk, som du er forbundet til. Glasswire er en anden god mulighed, der giver dig besked, når enheder tilslutter eller afbryder forbindelsen til dit netværk.

Advertisement

Tredje trin: Snus rundt og se, hvem alle taler med

Nu burde du have en liste over enheder, du kender og stoler på, og en liste over enheder, som du har fundet tilsluttet til dit netværk. Med lidt held er du færdig her, og alt enten stemmer overens eller er selvforklarende (som f.eks. et tv, der i øjeblikket er slukket, for eksempel).

Vejledning

Hvis du imidlertid ser nogle aktører, du ikke kan genkende, tjenester, der kører, som ikke svarer til enheden (Hvorfor kører min Roku postgresql?), eller noget andet føles forkert, er det tid til at snuse lidt rundt. Det vil sige pakkesniffing.

Når to computere kommunikerer, enten på dit netværk eller på tværs af internettet, sender de informationsstykker kaldet “pakker” til hinanden. Tilsammen udgør disse pakker komplekse datastrømme, som udgør de videoer, vi ser, eller de dokumenter, vi downloader. Pakkesniffing er processen med at opfange og undersøge disse informationsstykker for at se, hvor de går hen, og hvad de indeholder.

Anvisning

Installer Wireshark

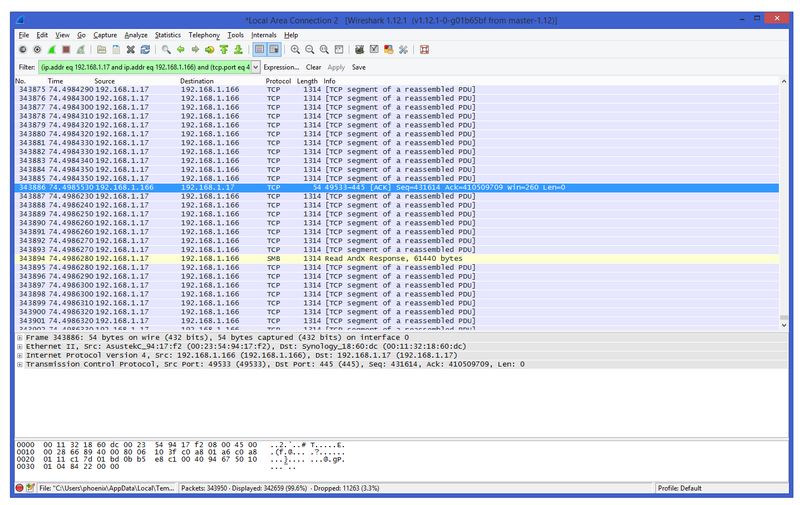

For at gøre dette skal vi bruge Wireshark. Det er et værktøj til netværksovervågning på tværs af platforme, som vi brugte til at lave lidt pakkesniffing i vores guide til sniffing af adgangskoder og cookies. I dette tilfælde vil vi bruge det på en lignende måde, men vores mål er ikke at fange noget specifikt, men blot at overvåge, hvilke typer af trafik der går rundt på netværket.

Vejledning

For at gøre dette skal du køre Wireshark over wifi i “promiscuous mode”. Det betyder, at den ikke kun leder efter pakker, der er på vej til eller fra din computer – den er ude på at indsamle alle pakker, den kan se på dit netværk.

Følg disse trin for at blive sat op:

- Download og installer Wireshark

- Vælg din wi-fi-adapter.

- Klik på Capture > Options – og som du kan se i videoen ovenfor (venligst udlånt af folkene på Hak5), kan du vælge “Capture all in promiscuous mode” for den pågældende adapter.

Advertisement

Nu kan du begynde at opsamle pakker. Når du starter opfangningen, vil du få en masse oplysninger. Heldigvis forudser Wireshark dette og gør det nemt at filtrere.

Advertisement

Da vi blot ønsker at se, hvad de mistænkelige aktører på dit netværk foretager sig, skal du sikre dig, at det pågældende system er online. Gå i gang og optag et par minutters trafik. Derefter kan du filtrere denne trafik baseret på IP-adressen på den pågældende enhed ved hjælp af Wireshark’s indbyggede filtre.

Gør du dette, får du et hurtigt overblik over, hvem den pågældende IP-adresse taler med, og hvilke oplysninger de sender frem og tilbage. Du kan højreklikke på en af disse pakker for at inspicere den, følge samtalen mellem begge ender og filtrere hele optagelsen efter IP eller samtale. Du kan få mere at vide i Wiresharks detaljerede filtreringsinstruktioner.

Vejledning

Du ved måske ikke, hvad du kigger på (endnu) – men det er her, en lille eftersøgning kommer ind i billedet.

Analyser skitseagtig aktivitet

Hvis du ser den mistænkelige computer, der taler til en mærkelig IP-adresse, skal du bruge kommandoen nslookup (i kommandoprompten i Windows eller i en terminal i OS X eller Linux) for at få dens værtsnavn. Det kan fortælle dig en masse om placeringen eller typen af netværk, som computeren opretter forbindelse til. Wireshark fortæller dig også, hvilke porte der bruges, så google portnummeret og se, hvilke programmer der bruger det.

Vejledning

Hvis du f.eks. har en computer, der opretter forbindelse til et mærkeligt værtsnavn over porte, der ofte bruges til IRC eller filoverførsel, har du måske en ubuden gæst. Hvis du finder ud af, at enheden opretter forbindelse til velrenommerede tjenester over almindeligt anvendte porte til f.eks. e-mail eller HTTP/HTTPS, er du måske bare stødt på en tablet, som din værelseskammerat aldrig har fortalt dig, at han ejede, eller en nabo, der stjæler dit wifi. Uanset hvad, har du de nødvendige data til at finde ud af det selv.

Trin fire: Spil det lange spil, og log dine fangster

Vejledning

Det er selvfølgelig ikke alle dårlige aktører på dit netværk, der er online og lækker, mens du leder efter dem. Indtil nu har vi lært dig, hvordan du skal tjekke efter tilsluttede enheder, scanne dem for at identificere, hvem de virkelig er, og derefter snuse lidt af deres trafik for at sikre, at det hele er i orden. Men hvad gør du, hvis den mistænkelige computer gør sit beskidte arbejde om natten, når du sover, eller hvis nogen snylter på dit wifi, når du er på arbejde hele dagen og ikke er til stede til at tjekke?

Brug software til netværksovervågning

Der er et par måder at løse dette på. En mulighed er at bruge et program som Glasswire, som vi nævnte tidligere. Denne software advarer dig, når der er nogen, der har forbindelse til dit netværk. Når du vågner om morgenen eller kommer hjem fra arbejde, kan du se, hvad der er sket, mens du ikke så efter.

Rådgivning

Tjek din routers log

Din næste mulighed er at bruge din routers logningsfunktioner. Dybt begravet i din routers fejlfinding eller sikkerhedsindstillinger er der normalt en fane dedikeret til logning. Hvor meget du kan logge, og hvilken slags oplysninger varierer fra router til router, men mulighederne kan omfatte indgående IP, destinationsportnummer, udgående IP eller URL, der er filtreret af enheden på dit netværk, intern IP-adresse og deres MAC-adresse, og hvilke enheder på dit netværk der har tjekket ind hos routeren via DHCP for deres IP-adresse (og, via proxy, hvilke der ikke har.) Det er ret robust, og jo længere du lader logfilerne køre, jo flere oplysninger kan du indfange.

Rådgivning

Brugerdefineret firmware som DD-WRT og Tomato (som vi begge har vist dig, hvordan du installerer) giver dig mulighed for at overvåge og logge båndbredde og tilsluttede enheder så længe, du vil, og kan endda dumpe disse oplysninger til en tekstfil, som du kan gennemse senere. Afhængigt af, hvordan du har konfigureret din router, kan den endda sende denne fil pr. e-mail til dig regelmæssigt eller lægge den på en ekstern harddisk eller NAS.

Hver som helst er det en god måde at bruge din routers ofte ignorerede logningsfunktion på for at se, om f.eks. din gaming-pc efter midnat, når alle er gået i seng, pludselig begynder at knuse og sende en masse udgående data, eller om du har en regelmæssig lækat, der kan lide at hoppe på dit wifi og begynde at downloade torrents på mærkelige tidspunkter.

Rådgivning

Hold Wireshark kørende

Din sidste mulighed, og lidt af den nukleare mulighed i øvrigt, er bare at lade Wireshark optage i timevis – eller dagevis. Det er ikke ualmindeligt, og mange netværksadministratorer gør det, når de virkelig skal analysere mærkelig netværksadfærd. Det er en god måde at finde frem til dårlige aktører eller snakkende enheder på. Det kræver dog, at du lader en computer være tændt i evigheder, konstant snuser pakker på dit netværk og opfanger alt, hvad der går igennem det, og disse logfiler kan fylde en hel del plads. Du kan skære tingene ned ved at filtrere optagelserne efter IP eller trafiktype, men hvis du ikke er sikker på, hvad du leder efter, vil du have en masse data at gennemgå, når du ser på en optagelse over selv et par timer. Alligevel vil det helt sikkert fortælle dig alt, hvad du har brug for at vide.

Rådgivning

I alle disse tilfælde vil du, når du har logget nok data, kunne finde ud af, hvem der bruger dit netværk, hvornår og om deres enhed stemmer overens med det netværkskort, du har lavet tidligere.

Vejledning

Trin fem: Lås dit netværk

Hvis du har fulgt med indtil her, har du identificeret de enheder, der skal kunne oprette forbindelse til dit hjemmenetværk, de enheder, der rent faktisk opretter forbindelse, identificeret forskellene og forhåbentlig fundet ud af, om der er nogen dårlige aktører, uventede enheder eller igler, der hænger rundt omkring. Nu skal du bare tage dig af dem, og overraskende nok er det den nemme del.

Rådgivning

Wifi-snegle vil få en tur, så snart du har låst din router. Før du gør noget andet, skal du ændre routerens adgangskode, og slå WPS fra, hvis det er slået til. Hvis det er lykkedes nogen at logge direkte ind på din router, ønsker du ikke at ændre andre ting, blot for at få dem til at logge ind og få adgang igen. Sørg for at bruge en god og stærk adgangskode, der er svær at brute force.

Næst skal du tjekke, om der er firmwareopdateringer. Hvis din lækage har gjort brug af en udnyttelse eller en sårbarhed i din routers firmware, vil dette holde dem ude – forudsat at denne udnyttelse er blevet lappet, selvfølgelig. Endelig skal du sørge for, at din trådløse sikkerhedstilstand er indstillet til WPA2 (fordi WPA og WEP er meget nemme at knække), og ændre din wifi-adgangskode til en anden god, lang adgangskode, der ikke kan tvinges frem. Derefter er det kun de enheder, som du giver den nye adgangskode til, der skal kunne genoprette forbindelsen.

Vejledning

Det burde tage sig af alle, der lækker dit wifi og laver alle deres downloads på dit netværk i stedet for deres. Det vil også hjælpe med den kablede sikkerhed. Hvis du kan, bør du også tage et par ekstra trådløse sikkerhedsforanstaltninger, f.eks. slå fjernadministration fra eller deaktivere UPnP.

Advarsel

For dårlige aktører på dine kablede computere har du noget jagtarbejde foran dig. Hvis der rent faktisk er tale om en fysisk enhed, bør den have en direkte forbindelse til din router. Begynd at spore kabler og tal med dine værelseskammerater eller familiemedlemmer for at se, hvad der er på færde. I værste fald kan du altid logge tilbage på din router og blokere den mistænkelige IP-adresse helt og holdent. Ejeren af den set-top-boks eller den stille tilsluttede computer vil ret hurtigt komme løbende, når den holder op med at virke.

Vejledning

Den større bekymring her er dog kompromitterede computere. En computer, der er blevet kapret og tilsluttet et botnet til Bitcoin-minedrift om natten, for eksempel, eller en maskine inficeret med malware, der ringer hjem og sender dine personlige oplysninger til hvem ved hvor, kan være slemt.

Når du har indsnævret din søgning til specifikke computere, er det tid til at finde ud af, hvor problemet ligger på den enkelte maskine. Hvis du virkelig er bekymret, kan du vælge sikkerhedsteknikerens tilgang til problemet: Når dine maskiner først er ejet, er de ikke længere troværdige. Skyd dem væk, geninstaller dem, og gendan fra dine sikkerhedskopier. (Du har vel sikkerhedskopier af dine data, ikke sandt?) Sørg bare for at holde øje med din pc – du vil nødigt gendanne fra en inficeret sikkerhedskopi og starte processen forfra.

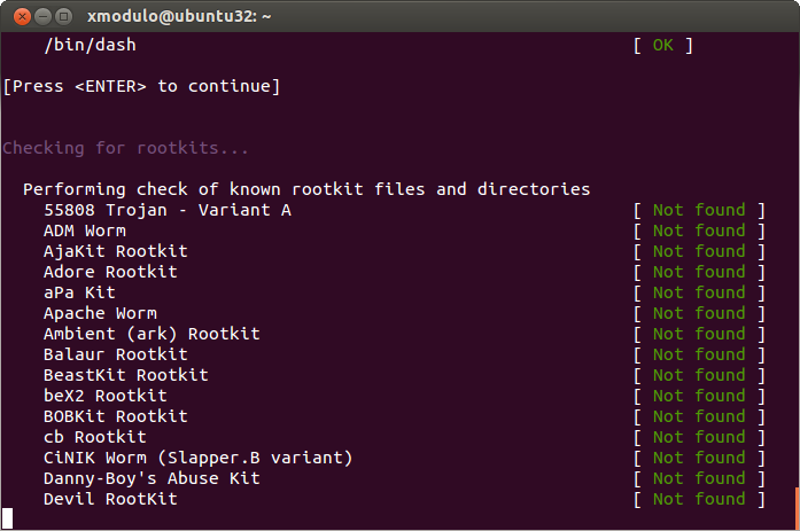

Rådgivning

Hvis du er villig til at smøge ærmerne op, kan du skaffe dig et solidt antivirusprogram og en anti-malware on-demand-scanner (ja, du skal bruge begge dele) og forsøge at rense den pågældende computer. Hvis du så trafik for en bestemt type program, skal du se efter, om det ikke er malware eller bare noget, som nogen har installeret, der opfører sig dårligt. Bliv ved med at scanne, indtil alt viser sig at være rent, og bliv ved med at tjekke trafikken fra den pågældende computer for at sikre dig, at alt er i orden.

Rådgivning

Vi har kun kradset lidt i overfladen her, når det gælder netværksovervågning og sikkerhed. Der findes tonsvis af specifikke værktøjer og metoder, som eksperter bruger til at sikre deres netværk, men disse trin vil fungere for dig, hvis du er netværksadministrator for dit hjem og din familie.

Anbefaling

Det kan være en langvarig proces at udrydde mistænkelige enheder eller igler på dit netværk, og det kræver snusforståelse og årvågenhed. Alligevel forsøger vi ikke at opildne til paranoia. Der er gode chancer for, at du ikke finder noget usædvanligt, og de langsomme downloads eller dårlige wifi-hastigheder er noget helt andet. Alligevel er det godt at vide, hvordan man undersøger et netværk, og hvad man skal gøre, hvis man finder noget, man ikke kender. Bare husk at bruge dine kræfter til det gode.