Ditt hemnätverk – och allt som är anslutet till det – är som ett valv. Bakom din inloggning ligger massor av värdefull information, från okrypterade filer med personuppgifter till enheter som kan kapas och användas i vilket syfte som helst. I det här inlägget visar vi dig hur du kan kartlägga ditt nätverk, ta en titt under täckmantel för att se vem som pratar med vad, och hur du kan avslöja enheter eller processer som kanske suger bandbredd (eller är oväntade gäster i ditt nätverk).

Den här webbläsaren stöder inte videoelementet.

Kort sagt: Du kommer att kunna känna igen tecknen på att något i ditt nätverk är komprometterat. Vi utgår från att du är bekant med vissa nätverksgrunder, t.ex. hur du hittar routerns lista över enheter och vad en MAC-adress är. Om inte, gå över till vår kvällsskola Know Your Network för att fräscha upp dig först.

Innan vi går vidare bör vi dock utfärda en varning: Använd dessa krafter för gott, och kör endast dessa verktyg och kommandon på hårdvara eller nätverk som du äger eller förvaltar. Din vänliga IT-avdelning skulle inte gilla att du portscannar eller sniffar paket på företagsnätverket, och det skulle inte heller alla människor på ditt lokala kafé göra.

Advertisering

- Steg ett: Gör en nätverkskarta

- Steg två: Undersök nätverket för att se vem som finns i det

- Ladda ner och installera Nmap

- Jämför Nmaps lista med din routers lista

- Steg tre: Sniffa runt och se vem alla pratar med

- Installera Wireshark

- Analysera skissartad aktivitet

- Steg fyra: Spela det långa spelet och logga dina fångster

- Använd programvara för nätverksövervakning

- Kontrollera routerns logg

- Håller Wireshark igång

- Steg fem: Lås ditt nätverk

Steg ett: Gör en nätverkskarta

Innan du ens loggar in på din dator ska du skriva ner vad du tror att du vet om ditt nätverk. Börja med ett pappersark och anteckna alla dina anslutna enheter. Det inkluderar saker som smarta tv-apparater, smarta högtalare, bärbara datorer och datorer, surfplattor och telefoner eller andra enheter som kan vara anslutna till ditt nätverk. Om det hjälper kan du rita en karta över ditt hem rum för rum. Skriv sedan ner varje enhet och var den finns. Du kan bli förvånad över exakt hur många enheter du har anslutna till internet samtidigt.

Reklam

Nätverksadministratörer och ingenjörer kommer att känna igen det här steget – det är det första steget när du utforskar ett nätverk som du inte är bekant med. Gör en inventering av enheterna i det, identifiera dem och se sedan om verkligheten stämmer överens med vad du förväntar dig. Om (eller när) det inte gör det kan du snabbt skilja det du vet från det du inte vet.

Du kanske frestas att bara logga in på routern och titta på dess statussida för att se vad som är anslutet, men gör inte det än. Om du inte kan identifiera allt i nätverket med hjälp av IP- och MAC-adresser kommer du bara att få en stor lista med saker – en lista som inkluderar eventuella inkräktare eller snyltare. Gör först en fysisk inventering och gå sedan vidare till den digitala.

Reklam

Steg två: Undersök nätverket för att se vem som finns i det

Advertisement

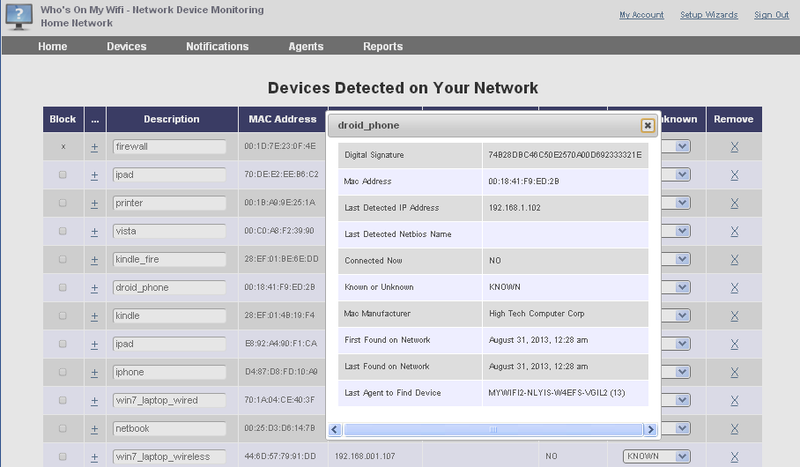

När du har en fysisk karta över nätverket och en lista över alla betrodda enheter är det dags att gräva. Logga in på din router och kontrollera dess lista över anslutna enheter. Det ger dig en grundläggande lista med namn, IP-adresser och MAC-adresser. Kom ihåg att routerns enhetslista kanske inte visar allt. Det borde den göra, men vissa routrar visar bara de enheter som använder routern som IP-adress. Hur som helst, håll listan åt sidan – den är bra, men vi vill ha mer information.

Ladda ner och installera Nmap

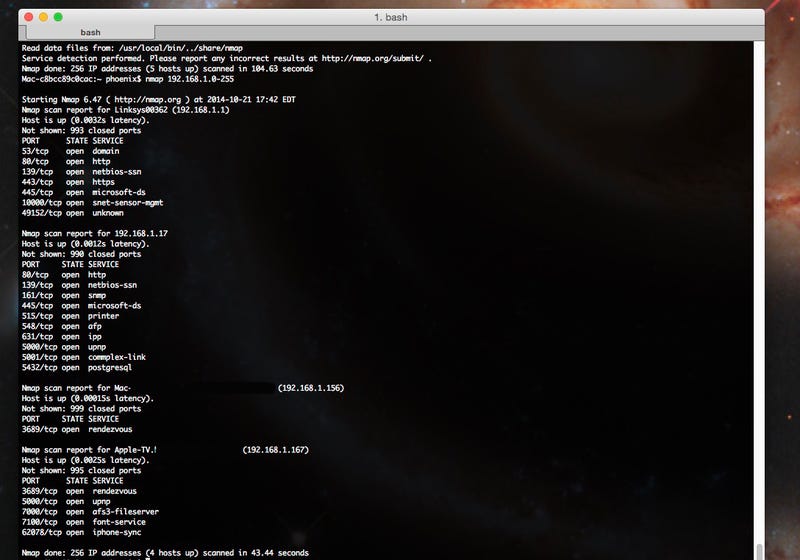

Nästan ska vi vända oss till vår gamla vän Nmap. För dem som inte är bekanta är Nmap ett plattformsoberoende verktyg för nätverksskanning med öppen källkod som kan hitta enheter som finns i ditt nätverk, tillsammans med massor av detaljer om dessa enheter. Du kan se vilket operativsystem de använder, IP- och MAC-adresser och till och med öppna portar och tjänster. Ladda ner Nmap här, kolla in dessa installationsguider för att konfigurera det och följ dessa instruktioner för att upptäcka värddatorer i ditt hemmanätverk.

Reklam

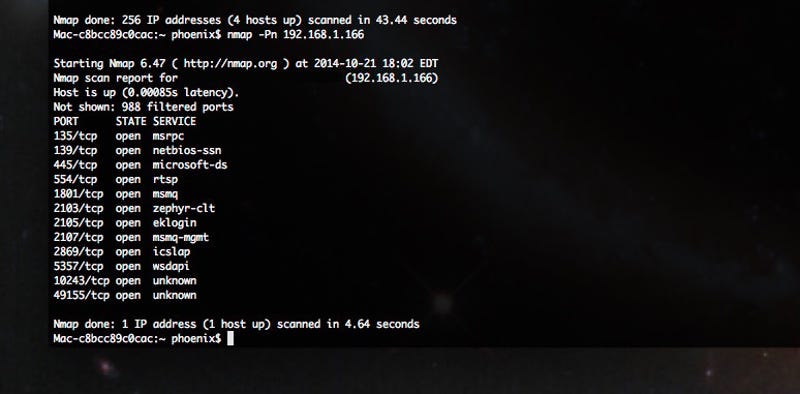

Ett alternativ är att installera och köra Nmap från kommandoraden (om du vill ha ett grafiskt gränssnitt följer Zenmap vanligtvis med installationsprogrammet). Skanna det IP-område som du använder för ditt hemmanätverk. Detta avslöjade de flesta av de aktiva enheterna i mitt hemmanätverk, med undantag för några som jag har förstärkt säkerhet på (även om dessa också kunde upptäckas med några av Nmaps kommandon, som du hittar i länken ovan).

Vänlighet

Jämför Nmaps lista med din routers lista

Du bör se samma saker på båda listorna, såvida inte något du skrev ner tidigare är avstängt nu. Om du ser något på din router som Nmap inte visade upp kan du försöka använda Nmap mot den IP-adressen direkt.

Advertisering

Se sedan på den information som Nmap hittar om enheten. Om den påstår sig vara en Apple TV bör den förmodligen inte ha tjänster som http igång, till exempel. Om det ser konstigt ut, undersök den specifikt för att få mer information.

Nmap är ett extremt kraftfullt verktyg, men det är inte det enklaste att använda. Om du är lite vapenrädd har du några andra alternativ. Angry IP Scanner är ett annat plattformsoberoende verktyg med ett snyggt och lättanvänt gränssnitt som ger dig mycket av samma information. Wireless Network Watcher är ett Windows-verktyg som skannar trådlösa nätverk som du är ansluten till. Glasswire är ett annat bra alternativ som meddelar dig när enheter ansluter eller kopplar bort från ditt nätverk.

Advertisering

Steg tre: Sniffa runt och se vem alla pratar med

Nuförtiden bör du ha en lista över enheter som du känner till och litar på, och en lista över enheter som du har hittat anslutna till ditt nätverk. Med lite tur är du klar här, och allt stämmer antingen överens eller är självförklarande (som till exempel en TV som för tillfället är avstängd).

Reklam

Hursomhelst, om du ser några aktörer som du inte känner igen, tjänster som körs och som inte motsvarar enheten (Varför kör min Roku postgresql?), eller om något annat känns fel, är det dags att göra lite sniffning. Det vill säga paketsniffning.

När två datorer kommunicerar, antingen i ditt nätverk eller över internet, skickar de bitar av information som kallas ”paket” till varandra. Tillsammans skapar dessa paket komplexa dataströmmar som utgör de videor vi tittar på eller de dokument vi laddar ner. Paketsniffning är processen att fånga och undersöka dessa informationsbitar för att se vart de tar vägen och vad de innehåller.

Reklam

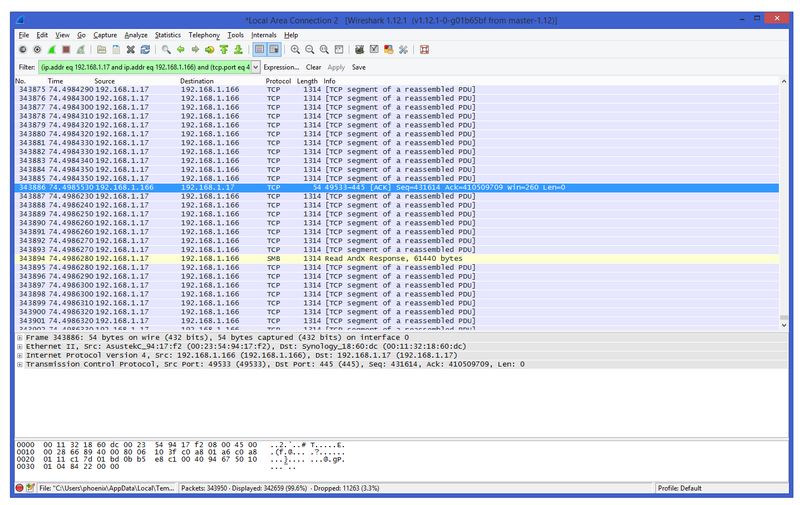

Installera Wireshark

För att göra det här behöver vi Wireshark. Det är ett plattformsoberoende verktyg för nätverksövervakning som vi använde för att göra lite paketsniffning i vår guide för att sniffa ut lösenord och cookies. I det här fallet kommer vi att använda det på ett liknande sätt, men vårt mål är inte att fånga något specifikt, utan bara att övervaka vilka typer av trafik som går runt i nätverket.

Advertisering

För att göra det här måste du köra Wireshark över wifi i ”promiscuous mode”. Det betyder att den inte bara letar efter paket som är på väg till eller från din dator – den är ute efter att samla in alla paket som den kan se i ditt nätverk.

Följ de här stegen för att ställa in dig:

- Ladda ner och installera Wireshark

- Välj ditt wifi-adapter.

- Klicka på Capture > Options – och som du kan se i videon ovan (med tillstånd av folket på Hak5) kan du välja ”Capture all in promiscuous mode” för den adaptern.

Advertisement

Nu kan du börja fånga paket. När du börjar fånga kommer du att få en hel del information. Som tur är förutser Wireshark detta och gör det enkelt att filtrera.

Advertisering

Då vi bara vill se vad de misstänkta aktörerna i ditt nätverk gör, ska du se till att systemet i fråga är online. Gå vidare och fånga upp några minuters trafik. Sedan kan du filtrera den trafiken baserat på enhetens IP-adress med hjälp av Wiresharks inbyggda filter.

Gör du detta får du en snabb överblick över vem IP-adressen pratar med och vilken information de skickar fram och tillbaka. Du kan högerklicka på något av dessa paket för att inspektera det, följa konversationen mellan de båda ändarna och filtrera hela fångsten efter IP eller konversation. Mer information finns i Wiresharks detaljerade filterinstruktioner.

Reklam

Du kanske inte vet vad det är du tittar på (ännu) – men det är där som lite spioneri kommer in.

Analysera skissartad aktivitet

Om du ser att den misstänkta datorn pratar med en konstig IP-adress använder du kommandot nslookup (i kommandotolken i Windows eller i en terminal i OS X eller Linux) för att få fram värdnamnet. Det kan berätta en hel del om var eller vilken typ av nätverk datorn är ansluten till. Wireshark berättar också vilka portar som används, så googla portnumret och se vilka program som använder det.

Reklam

Om du till exempel har en dator som ansluter sig till ett konstigt värdnamn över portar som ofta används för IRC eller filöverföring kan du ha en inkräktare. Om du upptäcker att enheten ansluter till seriösa tjänster via vanligt förekommande portar för t.ex. e-post eller HTTP/HTTPS kan du naturligtvis ha snubblat över en surfplatta som din rumskamrat aldrig berättat att han ägde, eller någon granne som stjäl ditt wifi. Hur som helst har du de uppgifter som krävs för att ta reda på det på egen hand.

Steg fyra: Spela det långa spelet och logga dina fångster

Reklam

Självklart kommer inte alla dåliga aktörer i ditt nätverk att vara uppkopplade och snylta medan du letar efter dem. Hittills har vi lärt dig hur du ska leta efter anslutna enheter, skanna dem för att identifiera vilka de verkligen är och sedan sniffa lite av deras trafik för att se till att allt är okej. Men vad gör du om den misstänkta datorn gör sitt smutsiga arbete på natten när du sover, eller om någon snyltar på ditt wifi när du är på jobbet hela dagen och inte är i närheten för att kontrollera?

Använd programvara för nätverksövervakning

Det finns ett par olika sätt att hantera detta. Ett alternativ är att använda ett program som Glasswire, som vi nämnde tidigare. Denna programvara varnar dig när någon är ansluten till ditt nätverk. När du vaknar på morgonen eller kommer hem från jobbet kan du se vad som hände medan du inte tittade.

Reklam

Kontrollera routerns logg

Ditt nästa alternativ är att använda routerns loggfunktioner. Begravd djupt inne i routerns felsöknings- eller säkerhetsalternativ finns vanligtvis en flik som är avsedd för loggning. Hur mycket du kan logga och vilken typ av information varierar beroende på router, men alternativen kan omfatta inkommande IP, destinationsportnummer, utgående IP eller URL som filtreras av enheten i nätverket, intern IP-adress och deras MAC-adress samt vilka enheter i nätverket som har checkat in med routern via DHCP för sin IP-adress (och, genom proxy, vilka som inte har gjort det.) Det är ganska robust, och ju längre du låter loggarna vara igång, desto mer information kan du fånga upp.

Reklam

Anpassad firmware som DD-WRT och Tomato (som vi båda har visat hur du installerar) gör det möjligt för dig att övervaka och logga bandbredd och anslutna enheter så länge du vill, och kan till och med dumpa informationen till en textfil som du kan gå igenom senare. Beroende på hur du har konfigurerat din router kan den till och med maila filen till dig regelbundet eller släppa den på en extern hårddisk eller NAS.

Hursomhelst är användningen av din routers ofta ignorerade loggningsfunktion ett utmärkt sätt att se om till exempel din speldator plötsligt efter midnatt, när alla har gått och lagt sig, plötsligt börjar krasha och överföra en massa utgående data, eller om du har en regelrätt igelkott som gillar att hoppa in på ditt wifi och börja ladda ner torrents på udda tider.

Rådgivning

Håller Wireshark igång

Ditt sista alternativ, och typ av kärnvapenalternativ, är att bara låta Wireshark fånga upp i timmar – eller dagar. Det är inte ovanligt och många nätverksadministratörer gör det när de verkligen analyserar ett konstigt nätverksbeteende. Det är ett utmärkt sätt att sätta fingret på dåliga aktörer eller pratsamma enheter. Det kräver dock att man lämnar en dator på i evigheter, ständigt sniffar paket i nätverket och fångar allt som passerar över det, och dessa loggar kan ta upp en hel del utrymme. Du kan minska antalet filer genom att filtrera fångsterna efter IP eller typ av trafik, men om du inte är säker på vad du letar efter kommer du att få en hel del data att gå igenom när du tittar på en fångst över ens ett par timmar. Ändå kommer det definitivt att berätta allt du behöver veta.

Reklam

I alla dessa fall kommer du, när du väl har tillräckligt med loggade data, att kunna ta reda på vem som använder ditt nätverk, när och om deras enhet stämmer överens med den nätverkskarta du gjorde tidigare.

Ansats

Steg fem: Lås ditt nätverk

Om du har följt med fram till här har du identifierat de enheter som borde kunna ansluta till ditt hemmanätverk, de som faktiskt ansluter, identifierat skillnaderna och förhoppningsvis listat ut om det finns några dåliga aktörer, oväntade enheter eller blodiglar som hänger omkring. Nu behöver du bara ta itu med dem, och överraskande nog är det den enkla delen.

Reklam

Wifi-löss kommer att få stryka på foten så fort du låser din router. Innan du gör något annat bör du ändra routerns lösenord och stänga av WPS om det är aktiverat. Om någon har lyckats logga in direkt på din router vill du inte ändra andra saker bara för att de ska logga in och få tillgång igen. Se till att du använder ett bra och starkt lösenord som är svårt att använda brute force.

Nästan ska du kontrollera om det finns uppdateringar av den fasta programvaran. Om din blodigel har använt sig av en exploit eller en sårbarhet i routerns fasta programvara kommer detta att hålla dem borta – förutsatt att exploitet har rättats, förstås. Slutligen ska du se till att det trådlösa säkerhetsläget är inställt på WPA2 (eftersom WPA och WEP är mycket lätta att knäcka) och ändra ditt wifi-lösenord till ett annat bra och långt lösenord som inte går att knäcka. Sedan är de enda enheterna som ska kunna återansluta sig de som du ger det nya lösenordet till.

Advertisement

Detta borde ta hand om alla som läcker ditt wifi och gör alla sina nedladdningar på ditt nätverk istället för på deras. Det kommer också att hjälpa till med den trådbundna säkerheten. Om du kan bör du också vidta ytterligare några trådlösa säkerhetsåtgärder, som att stänga av fjärradministration eller inaktivera UPnP.

Reklamation

För dåliga aktörer på dina kabelanslutna datorer har du lite jakt att göra. Om det faktiskt är en fysisk enhet bör den ha en direkt anslutning till din router. Börja spåra kablar och prata med dina rumskamrater eller din familj för att se vad som händer. I värsta fall kan du alltid logga in på routern igen och blockera den misstänkta IP-adressen helt och hållet. Ägaren till den där set-top-boxen eller den tyst inkopplade datorn kommer att komma springande ganska snabbt när den slutar fungera.

Reklam

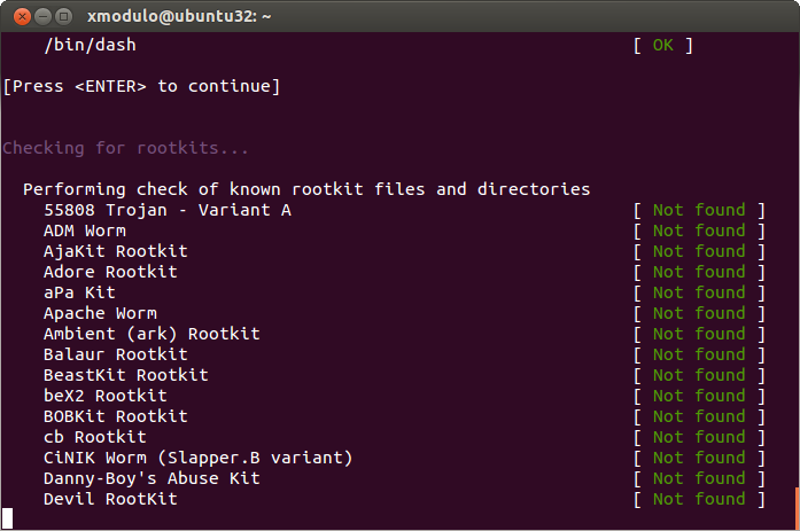

Det större orosmomentet här är dock komprometterade datorer. Ett skrivbord som har kapats och anslutits till ett botnät för Bitcoin-gruvdrift över natten, till exempel, eller en maskin infekterad med skadlig kod som ringer hem och skickar din personliga information till vem vet var, kan vara illa.

När du har begränsat din sökning till specifika datorer är det dags att ta reda på var problemet ligger på varje maskin. Om du verkligen är orolig kan du använda säkerhetsingenjörens tillvägagångssätt för att lösa problemet: När dina maskiner väl ägs är de inte längre pålitliga. Skruva bort dem, installera om dem och återställ från dina säkerhetskopior. (Du har väl säkerhetskopior av dina data?) Se bara till att hålla ett öga på din dator – du vill inte återställa från en infekterad säkerhetskopia och börja om från början.

Reklam

Om du är villig att kavla upp ärmarna kan du skaffa dig ett gediget antivirusprogram och en skanner mot skadlig kod på begäran (ja, du behöver båda) och försöka rensa datorn i fråga. Om du såg trafik för en viss typ av program kan du undersöka om det inte är skadlig kod eller bara något som någon har installerat och som beter sig illa. Fortsätt att skanna tills allt visar sig vara rent, och fortsätt att kontrollera trafiken från den datorn för att se till att allt är okej.

Reklam

Vi har bara skrapat lite på ytan här när det gäller nätverksövervakning och säkerhet. Det finns massor av specifika verktyg och metoder som experter använder för att säkra sina nätverk, men de här stegen kommer att fungera för dig om du är nätverksadministratör för ditt hem och din familj.

Advertisering

Avlägsna misstänkta enheter eller blodiglar i ditt nätverk kan vara en lång process, en process som kräver spionage och vaksamhet. Vi försöker dock inte att skapa paranoia. Chansen är stor att du inte hittar något utöver det vanliga, och de långsamma nedladdningarna eller de usla wifihastigheterna är något helt annat. Trots det är det bra att veta hur man undersöker ett nätverk och vad man ska göra om man hittar något obekant. Kom bara ihåg att använda dina krafter till det goda.