Az otthoni hálózatod – és minden, ami hozzá kapcsolódik – olyan, mint egy páncélterem. A bejelentkezése mögött rengeteg értékes információ rejtőzik, a személyes adatokat tartalmazó titkosítatlan fájloktól kezdve az eltéríthető és bármilyen célra felhasználható eszközökig. Ebben a bejegyzésben megmutatjuk, hogyan térképezheti fel a hálózatát, hogyan pillanthat be a takaró alá, hogy lássa, ki kivel beszél, és hogyan fedezheti fel, hogy az eszközök vagy folyamatok esetleg sávszélességet szívnak (vagy váratlan vendégek a hálózatán).

This browser does not support the video element.

Röviden: képes lesz felismerni a jeleket, hogy valami veszélyeztetett a hálózatán. Feltételezzük, hogy tisztában vagy néhány hálózati alapismerettel, például azzal, hogyan találod meg a routered eszközlistáját, és mi az a MAC-cím. Ha nem, látogasson el a Hálózat ismerete esti iskolánkba, hogy előbb felfrissítse tudását.

Mielőtt azonban továbbmennénk, figyelmeztetnünk kell: Használja ezeket a képességeket jó célra, és csak olyan hardvereken és hálózatokon futtassa ezeket az eszközöket és parancsokat, amelyek a tulajdonában vagy kezelésében vannak. A barátságos szomszédos informatikai osztályod nem örülne, ha a vállalati hálózaton portellenőrzést végeznél vagy csomagokat szimatolnál, és a helyi kávézó összes embere sem örülne.

Hirdetés

- Első lépés:

- Második lépés: Szondázza meg a hálózatát, hogy lássa, ki van rajta

- Töltse le és telepítse az Nmap-ot

- Hasonlítsa össze az Nmap listáját az Ön routerének listájával

- Harmadik lépés: Szimatolj körbe, és nézd meg, hogy ki mindenkivel beszél

- Wireshark telepítése

- Vázlatos tevékenység elemzése

- Negyedik lépés: Játssz hosszú távon, és naplózd az elfogásaidat

- Hálózatfigyelő szoftverek használata

- Ellenőrizze a router naplóját

- Hagyja futni a Wiresharkot

- Ötödik lépés: Zárd le a hálózatodat

Első lépés:

Még mielőtt bejelentkezne a számítógépére, írja le, mit gondol, mit tud a hálózatáról. Kezdje egy papírlappal, és jegyezze fel az összes csatlakoztatott eszközt. Ez olyan dolgokat foglal magában, mint az okostévék, az intelligens hangszórók, a laptopok és számítógépek, a táblagépek és telefonok, vagy bármilyen más eszköz, amely a hálózatához csatlakozhat. Ha ez segít, rajzoljon egy szobánkénti térképet otthonáról. Ezután írjon fel minden eszközt és azt, hogy hol található. Meglepődhet, hogy pontosan hány eszköz csatlakozik egyszerre az internethez.

Hirdetés

A hálózati adminisztrátorok és mérnökök felismerik ezt a lépést – ez az első lépés minden olyan hálózat feltárásában, amelyet nem ismer. Végezzen leltárt a rajta lévő eszközökről, azonosítsa őket, majd nézze meg, hogy a valóság megfelel-e annak, amire számít. Ha (vagy amikor) nem így van, akkor gyorsan szét tudja választani, hogy mit tud, és mit nem.

Kísértést érezhet arra, hogy egyszerűen bejelentkezzen a routerébe, és megnézze az állapotlapját, hogy lássa, mi van csatlakoztatva, de ezt még ne tegye. Hacsak nem tudsz mindent azonosítani a hálózatodon az IP- és MAC-címe alapján, akkor csak egy nagy listát fogsz kapni – egy olyan listát, amely tartalmazza a betolakodókat és az ingyenélőket is. Először készítsen fizikai leltárt, majd térjen át a digitális leltárra.

Hirdetés

Második lépés: Szondázza meg a hálózatát, hogy lássa, ki van rajta

Hirdetés

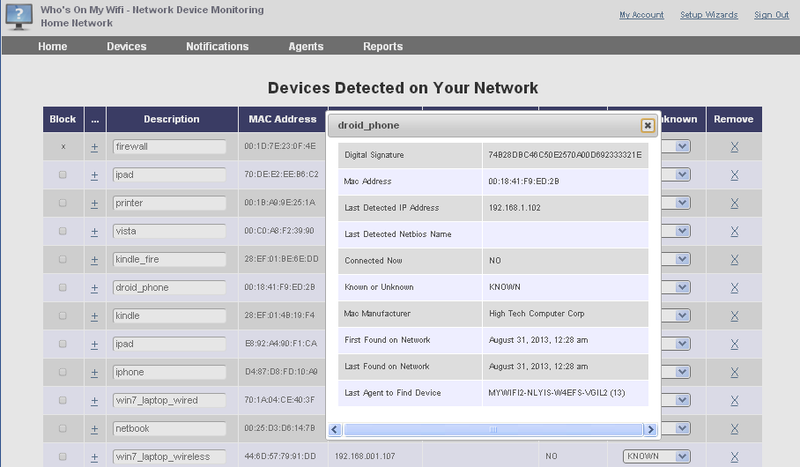

Ha már megvan a hálózat fizikai térképe és az összes megbízható eszköz listája, ideje ásni. Jelentkezzen be az útválasztójába, és ellenőrizze a csatlakoztatott eszközök listáját. Így kap egy alaplistát a nevekről, IP-címekről és MAC-címekről. Ne feledje, hogy az útválasztó eszközlistája nem biztos, hogy mindent megmutat. Kellene, de egyes útválasztók csak azokat az eszközöket mutatják meg, amelyek az útválasztó IP-címét használják. Akárhogy is, tartsa ezt a listát az oldalán – ez jó, de mi több információra vagyunk kíváncsiak.

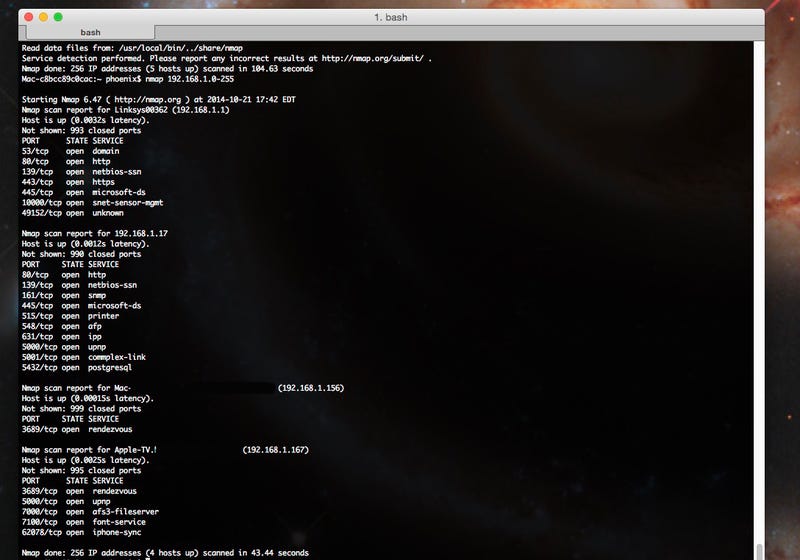

Töltse le és telepítse az Nmap-ot

A következő lépésben régi barátunkhoz, az Nmap-hoz fordulunk. Azoknak, akik nem ismerik, az Nmap egy platformokon átívelő, nyílt forráskódú hálózati szkennelő eszköz, amely képes megtalálni a hálózaton lévő eszközöket, valamint rengeteg részletet ezekről az eszközökről. Láthatja az általuk használt operációs rendszert, az IP- és MAC-címeket, sőt a nyitott portokat és szolgáltatásokat is. Töltse le az Nmap-ot innen, tekintse meg ezeket a telepítési útmutatókat a beállításához, és kövesse ezeket az utasításokat az otthoni hálózaton lévő állomáshelyek felderítéséhez.

Hirdetés

Az egyik lehetőség az Nmap telepítése és futtatása a parancssorból (ha grafikus felületet szeretne, a Zenmap általában a telepítőhöz tartozik). Vizsgáld be azt az IP-tartományt, amelyet az otthoni hálózatodhoz használsz. Ez feltárta a legtöbb aktív eszközt az otthoni hálózatomon, kivéve néhányat, amelyeken fokozott biztonsággal rendelkezem (bár azok is felfedezhetők voltak az Nmap néhány parancsával, amelyeket a fenti linken találsz).

Hirdetés

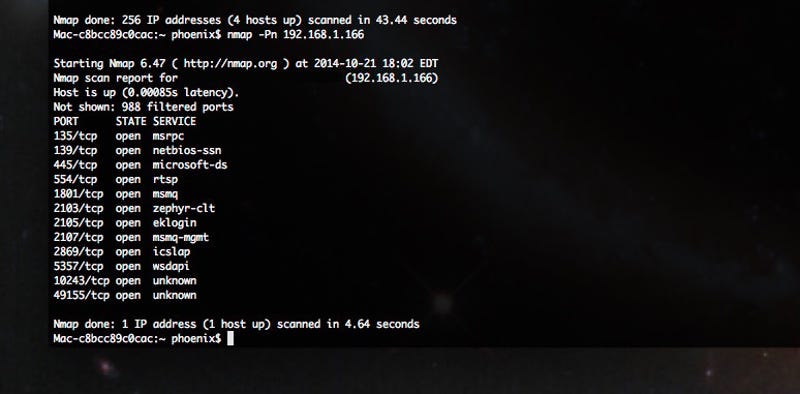

Hasonlítsa össze az Nmap listáját az Ön routerének listájával

Egyaránt ugyanazt kell látnia mindkét listán, kivéve, ha valami, amit korábban felírt, most ki van kapcsolva. Ha lát valamit a routerén, amit az Nmap nem mutatott ki, próbálja meg az Nmap-ot közvetlenül az adott IP-címmel szemben használni.

Hirdetés

Ezután nézze meg, hogy az Nmap milyen információkat talál az eszközről. Ha azt állítja, hogy Apple TV, akkor valószínűleg nem futhatnak rajta például olyan szolgáltatások, mint a http. Ha furcsának tűnik, vizsgálja meg kifejezetten további információkért.

Az Nmap egy rendkívül hatékony eszköz, de nem a legkönnyebben használható. Ha egy kicsit félénk vagy, van néhány más lehetőséged is. Az Angry IP Scanner egy másik keresztplatformos segédprogram, amely egy jól kinéző és könnyen kezelhető felülettel rendelkezik, és sok hasonló információt ad. A Wireless Network Watcher egy Windows segédprogram, amely a vezeték nélküli hálózatokat vizsgálja, amelyekhez csatlakozik. A Glasswire egy másik nagyszerű lehetőség, amely értesíti Önt, ha az eszközök csatlakoznak a hálózatához, vagy ha leválnak róla.

Hirdetés

Harmadik lépés: Szimatolj körbe, és nézd meg, hogy ki mindenkivel beszél

Mostanra már rendelkezned kell egy listával azokról az eszközökről, amelyeket ismersz és amelyekben megbízol, valamint egy listával azokról az eszközökről, amelyeket a hálózatodhoz csatlakoztatva találtál. Ha szerencséd van, itt végeztél, és minden vagy egyezik, vagy magától értetődő (például egy jelenleg kikapcsolt tévé).

Hirdetés

Ha azonban olyan szereplőket lát, amelyeket nem ismer, olyan szolgáltatásokat futtat, amelyek nem felelnek meg az eszköznek (Miért fut a Rokumon postgresql?), vagy valami más nem stimmel, itt az ideje egy kis szimatolásnak. Packet sniffing, that is.

Amikor két számítógép kommunikál, akár a hálózaton, akár az interneten keresztül, “csomagoknak” nevezett információdarabokat küldenek egymásnak. Ezek a csomagok összetett adatfolyamokat alkotnak, amelyekből a videók, amelyeket nézünk, vagy a dokumentumok, amelyeket letöltünk, összeállnak. A csomagok szimatolása ezeknek az információdarabkáknak a rögzítése és vizsgálata, hogy lássuk, hová mennek és mit tartalmaznak.

Hirdetés

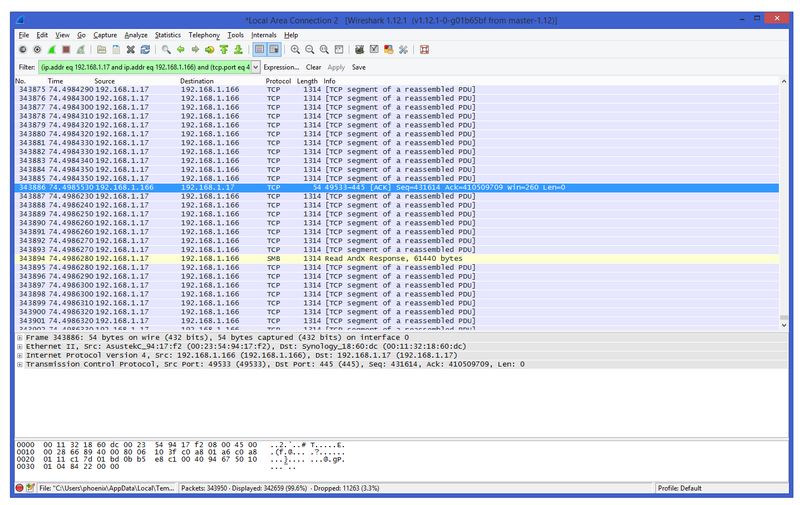

Wireshark telepítése

Ehhez Wiresharkra lesz szükségünk. Ez egy platformokon átívelő hálózatfigyelő eszköz, amelyet a jelszavak és sütik kiszimatolásáról szóló útmutatónkban használtunk egy kis csomagszimatolásra. Ebben az esetben hasonló módon fogjuk használni, de a célunk nem az, hogy bármit konkrétan rögzítsünk, csak az, hogy megfigyeljük, milyen típusú forgalom zajlik a hálózaton.

Hirdetés

Ezhez a Wiresharkot wifin keresztül “promiscuous módban” kell futtatnunk. Ez azt jelenti, hogy nem csak az Ön számítógépe felé vagy onnan induló csomagokat keresi – minden olyan csomagot összegyűjt, amelyet a hálózaton lát.

A beállításhoz kövesse az alábbi lépéseket:

- Töltse le és telepítse a Wiresharkot

- Válassza ki a wifi adapterét.

- Kattints a Capture > Options-ra – és ahogy a fenti videón is láthatod (a Hak5 munkatársainak jóvoltából), a “Capture all in promiscuous mode” opciót választhatod az adott adapterhez.

Advertisement

Most elkezdheted a csomagok rögzítését. Amikor elindítod a rögzítést, rengeteg információt fogsz kapni. Szerencsére a Wireshark ezt előre látja, és megkönnyíti a szűrést.

Hirdetés

Mivel csak azt szeretnénk látni, hogy mit csinálnak a gyanús szereplők a hálózaton, győződjünk meg róla, hogy a kérdéses rendszer online van. Menjünk előre, és rögzítsünk néhány percnyi forgalmat. Ezután a Wireshark beépített szűrőinek segítségével szűrheti ezt a forgalmat az adott eszköz IP-címe alapján.

Azzal, hogy ezt megteszi, gyors áttekintést kap arról, hogy az adott IP-cím kivel beszélget, és milyen információkat küld oda-vissza. A jobb gombbal kattintva bármelyik csomagot megvizsgálhatja, követheti a két végpont közötti beszélgetést, és az egész felvételt IP vagy beszélgetés szerint szűrheti. Ha többet szeretne megtudni, tekintse meg a Wireshark részletes szűrési útmutatóját.

Hirdetés

Elképzelhető, hogy (még) nem tudja, mit néz – de itt jön be egy kis nyomozás.

Vázlatos tevékenység elemzése

Ha azt látja, hogy a gyanús számítógép furcsa IP-címhez beszél, használja az nslookup parancsot (Windowsban a parancssorban, OS X-ben vagy Linuxban a terminálban), hogy megtudja az állomásnevét. Ez sokat elárulhat a számítógép helyéről vagy a hálózat típusáról, amelyhez a számítógép csatlakozik. A Wireshark a használt portokat is elárulja, így a port számát megkeresve megnézheti, hogy milyen alkalmazások használják azt.

Hirdetés

Ha például egy számítógép furcsa állomásnévre csatlakozik az IRC-re vagy fájlátvitelre gyakran használt portokon keresztül, akkor lehet, hogy betolakodóról van szó. Természetesen, ha úgy találja, hogy az eszköz olyan dolgokra, mint az e-mail vagy a HTTP/HTTPS, általánosan használt portokon keresztül csatlakozik jó hírű szolgáltatásokhoz, akkor lehet, hogy csak egy olyan tabletre bukkant, amiről a lakótársa sosem mondta el, hogy az övé, vagy valaki a szomszédból lopja a wifijét. Akárhogy is, meglesznek a szükséges adatok ahhoz, hogy magától rájöjjön a dologra.

Negyedik lépés: Játssz hosszú távon, és naplózd az elfogásaidat

Hirdetés

Természetesen nem minden rossz szereplő a hálózatodon lesz online és szivárog el, amíg te keresed őket. Eddig a pontig megtanítottuk, hogyan ellenőrizze a csatlakoztatott eszközöket, hogyan vizsgálja át őket, hogy azonosítsa, kik is ők valójában, majd hogyan szimatoljon egy kicsit a forgalmukból, hogy megbizonyosodjon arról, hogy minden rendben van. Mit tegyen azonban, ha a gyanús számítógép éjszaka végzi a piszkos munkát, amikor Ön alszik, vagy ha valaki a wifijét szívja ki, amikor Ön egész nap dolgozik, és nincs a közelben, hogy ellenőrizze?

Hálózatfigyelő szoftverek használata

Ezzel a problémával többféleképpen is megbirkózhat. Az egyik lehetőség egy olyan program használata, mint a Glasswire, amelyet korábban már említettünk. Ez a szoftver figyelmezteti Önt, ha valaki csatlakozik a hálózatához. Amikor reggel felébred, vagy hazaér a munkából, láthatja, mi történt, amíg nem figyelt.

Hirdetés

Ellenőrizze a router naplóját

A következő lehetőség, hogy használja a router naplózási képességeit. Az útválasztó hibaelhárítási vagy biztonsági beállításai között mélyen elásva általában van egy, a naplózásnak szentelt fül. Az, hogy mennyi és milyen információt naplózhat, routerenként változik, de a lehetőségek között szerepelhet a bejövő IP, a célport száma, a hálózaton lévő eszköz által szűrt kimenő IP vagy URL, a belső IP-cím és a MAC-címük, valamint az, hogy a hálózaton lévő eszközök közül melyek jelentkeztek be az útválasztónál DHCP-n keresztül az IP-címükért (és közvetve melyek nem.) Ez elég robusztus, és minél tovább hagyja futni a naplókat, annál több információt tud rögzíteni.

Hirdetés

A DD-WRT-hez és a Tomato-hoz hasonló egyedi firmware-ek (mindkettő telepítését megmutattuk) lehetővé teszik a sávszélesség és a csatlakoztatott eszközök megfigyelését és naplózását, ameddig csak akarja, sőt, ezeket az információkat egy szöveges fájlba is ki tudja dobni, amelyet később át tud szitálni. Attól függően, hogyan van beállítva a routered, akár e-mailben is elküldheti neked rendszeresen ezt a fájlt, vagy letöltheted egy külső merevlemezre vagy NAS-ra.

Akárhogy is, a routered gyakran figyelmen kívül hagyott naplózási funkciójának használata remek módja annak, hogy megtudd, ha például éjfél után, amikor már mindenki lefeküdt, a játékos számítógéped hirtelen elkezd zúzni és sok kimenő adatot továbbítani, vagy ha van egy rendszeres pióca, aki szeret felugrani a wifire, és furcsa órákban elkezd torrenteket letölteni.

Hirdetés

Hagyja futni a Wiresharkot

A végső lehetőség, és amolyan nukleáris lehetőség, hogy csak hagyja, hogy a Wireshark órákig – vagy napokig – rögzítsen. Ez nem ismeretlen, és sok hálózati rendszergazda teszi ezt, amikor valóban furcsa hálózati viselkedést elemez. Ez egy nagyszerű módja annak, hogy a rossz szereplőket vagy a fecsegő eszközöket kézre kerítsük. Ehhez azonban sokáig bekapcsolva kell hagyni a számítógépet, folyamatosan szimatolva a hálózaton lévő csomagokat, rögzítve mindent, ami átmegy rajta, és ezek a naplók elég sok helyet foglalhatnak. Az IP-cím vagy a forgalom típusa szerinti szűréssel csökkentheti a dolgokat, de ha nem biztos benne, hogy mit keres, akkor rengeteg adatot kell átnéznie, ha akár néhány órán keresztül nézi a rögzítéseket. Mégis, mindenképpen elmond mindent, amit tudnia kell.

Hirdetés

Mindegyik esetben, ha elegendő adatot naplózott, megtudhatja, hogy ki használja a hálózatát, mikor, és hogy az eszköze egyezik-e a korábban elkészített hálózati térképpel.

Hirdetés

Ötödik lépés: Zárd le a hálózatodat

Ha idáig követted, akkor azonosítottad azokat az eszközöket, amelyeknek képesnek kellene lenniük csatlakozni az otthoni hálózatodhoz, azokat, amelyek valóban csatlakoznak, azonosítottad a különbségeket, és remélhetőleg rájöttél, hogy vannak-e rossz szereplők, váratlan eszközök vagy piócák, amelyek a környéken lógnak. Most már csak foglalkoznod kell velük, és meglepő módon ez a legkönnyebb rész.

Hirdetés

A wifi piócák elkapják a fonalat, amint lezárja a routerét. Mielőtt bármi mást tennél, változtasd meg a router jelszavát, és kapcsold ki a WPS-t, ha be van kapcsolva. Ha valakinek sikerült közvetlenül bejelentkeznie a routeredre, nem akarsz más dolgokat megváltoztatni, csak azért, hogy aztán bejelentkezzenek és visszaszerezzék a hozzáférést. Győződjön meg róla, hogy jó, erős jelszót használ, amelyet nehéz áttörni.

A következő lépés a firmware-frissítések ellenőrzése. Ha a pióca kihasználta a router firmware-jének egy kihasználtságát vagy sebezhetőségét, ez távol tartja őket – feltéve persze, hogy a kihasználtságot befoltozták. Végül győződjön meg róla, hogy a vezeték nélküli biztonsági mód WPA2-re van állítva (mivel a WPA-t és a WEP-et nagyon könnyű feltörni), és változtassa meg a wifi jelszavát egy másik jó, hosszú jelszóra, amelyet nem lehet feltörni. Ezután csak azok az eszközök csatlakozhatnak újra, amelyeknek megadod az új jelszót.

Hirdetés

Ezzel elintézheted, hogy senki ne szivárogtassa ki a wifidet, és ne a te hálózatodon töltsön le mindent a sajátja helyett. Segít a vezetékes biztonságon is. Ha teheti, tegyen néhány további vezeték nélküli biztonsági lépést is, például kapcsolja ki a távfelügyeletet vagy tiltsa le az UPnP-t.

Hirdetés

A vezetékes számítógépein lévő rosszfiúk esetében van mit keresnie. Ha valóban fizikai eszközről van szó, akkor annak közvetlen kapcsolatban kell lennie a routereddel. Kezdd el lenyomozni a kábeleket, és beszélj a szobatársaiddal vagy a családoddal, hogy megtudd, mi a helyzet. Legrosszabb esetben bármikor visszaléphet az útválasztójába, és teljesen letilthatja a gyanús IP-címet. Annak a set-top boxnak vagy csendben csatlakoztatott számítógépnek a tulajdonosa elég gyorsan odarohan, ha az nem működik.

Hirdetés

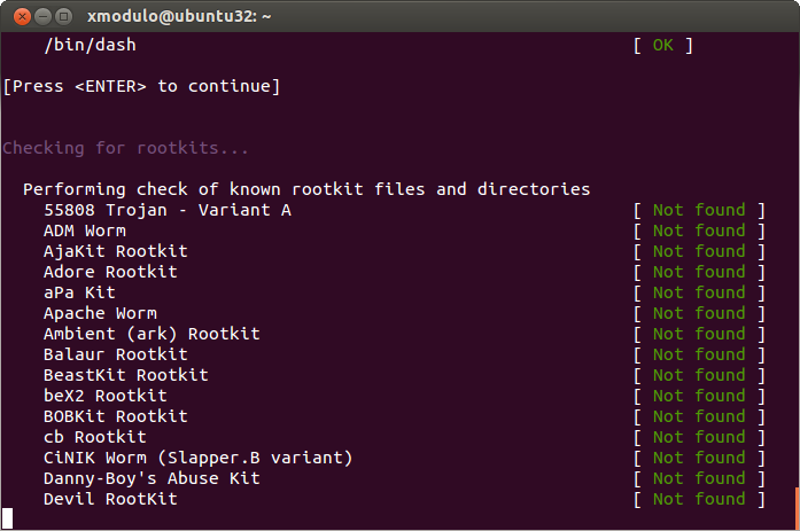

A nagyobb gondot itt azonban a kompromittált számítógépek jelentik. Rossz lehet például egy olyan asztali számítógép, amelyet eltérítettek, és egy éjszakai Bitcoin-bányászatot végző botnethez csatlakoztattak, vagy egy olyan rosszindulatú szoftverrel fertőzött gép, amely hazatelefonál, és személyes adatait ki tudja hová küldi.

Mihelyt leszűkítette a keresést konkrét számítógépekre, itt az ideje, hogy kiderítse, hol van a probléma az egyes gépeken. Ha nagyon aggódsz, a biztonsági mérnök megközelítése szerint közelítsd meg a problémát: Ha a gépeid egyszer a tulajdonodba kerültek, már nem megbízhatóak. Fújja el őket, telepítse újra, és állítsa vissza a biztonsági mentésekből. (Ugye vannak biztonsági mentései az adatairól?) Csak arra ügyeljen, hogy szemmel tartsa a számítógépét – nem akarja, hogy egy fertőzött biztonsági mentésből állítsa vissza, és kezdje elölről a folyamatot.

Hirdetés

Ha hajlandó feltűrni az ingujját, akkor szerezzen be egy megbízható vírusirtó segédprogramot és egy anti-malware on-demand szkennert (igen, mindkettőre szüksége lesz), és próbálja meg megtisztítani a szóban forgó számítógépet. Ha egy adott típusú alkalmazás forgalmát látta, nézzen utána, hogy nem rosszindulatú-e a program, vagy csak valaki telepített valamit, ami rosszul viselkedik. Folytassa a szkennelést, amíg minden tiszta nem lesz, és ellenőrizze folyamatosan az adott számítógép forgalmát, hogy megbizonyosodjon róla, hogy minden rendben van.

Hirdetés

A hálózati felügyelet és biztonság tekintetében itt még csak a felszínt karcoltuk igazán. Rengeteg speciális eszköz és módszer létezik, amelyeket a szakértők használnak a hálózataik védelmére, de ezek a lépések az Ön számára is működnek, ha Ön az otthoni és családi hálózat adminisztrátora.

Hirdetés

A gyanús eszközök vagy piócák kiszűrése a hálózatból hosszú folyamat lehet, amely nyomozói munkát és éberséget igényel. Mégis, nem akarunk paranoiát kelteni. Valószínűleg nem fogsz semmi szokatlant találni, és a lassú letöltések vagy az ócska wifi sebesség valami egészen más. Ennek ellenére nem árt tudni, hogyan kell megvizsgálni egy hálózatot, és mit kell tenni, ha valami szokatlant találunk. Csak ne feledd, hogy a képességeidet jóra használd.