Kotiverkkosi – ja kaikki siihen liitetty – on kuin holvi. Kirjautumisesi takana piilee tonneittain arvokasta tietoa, henkilökohtaisia tietoja sisältävistä salaamattomista tiedostoista laitteisiin, jotka voidaan kaapata ja käyttää mihin tahansa tarkoitukseen. Tässä postauksessa näytämme, miten kartoitat verkkosi, kurkistat kansien alle ja näet, kuka puhuu millekin, ja miten paljastat laitteet tai prosessit, jotka saattavat imeä kaistanleveyttä (tai ovat odottamattomia vieraita verkossasi).

Tämä selain ei tue videoelementtiä.

Lyhyesti sanottuna: Tunnistat merkit siitä, että jokin verkossasi on vaarassa. Oletamme, että olet perehtynyt joihinkin verkon perusasioihin, kuten siihen, miten löydät reitittimesi laiteluettelon ja mikä on MAC-osoite. Jos et, suuntaa Know Your Network -yökouluumme harjaantumaan ensin.

Ennen kuin menemme pidemmälle, meidän on kuitenkin annettava varoitus: Käytä näitä valtuuksia hyvään tarkoitukseen ja käytä näitä työkaluja ja komentoja vain laitteistoissa tai verkoissa, jotka omistat tai joita hallinnoit. Ystävällinen IT-osastosi ei pitäisi siitä, että skannaat portteja tai nuuskit paketteja yritysverkossa, eivätkä myöskään kaikki ihmiset paikallisessa kahvilassasi.

Mainos

- Vaihe yksi: Tee verkkokartta

- Vaihe kaksi: Tutki verkkoasi selvittääksesi, kuka siihen kuuluu

- Lataa ja asenna Nmap

- Vertaa Nmapin listaa reitittimesi listaan

- Vaihe kolme: Nuuski ympäriinsä ja katso, kenen kanssa kaikki puhuvat

- Asenna Wireshark

- Analysoi epäilyttävää toimintaa

- Vaihe neljä: Pelaa pitkää peliä ja kirjaa kaappauksesi

- Käytä verkonvalvontaohjelmistoa

- Tarkista reitittimesi loki

- Pidä Wireshark käynnissä

- Vaihe viisi: Lukitse verkkosi

Vaihe yksi: Tee verkkokartta

Ennen kuin edes kirjaudut tietokoneelle, kirjoita ylös, mitä luulet tietäväsi verkostasi. Aloita paperiarkilla ja merkitse muistiin kaikki liitetyt laitteesi. Siihen kuuluvat esimerkiksi älytelevisiot, älykaiuttimet, kannettavat tietokoneet ja tietokoneet, tabletit ja puhelimet tai mikä tahansa muu laite, joka on liitetty verkkoosi. Jos siitä on apua, piirrä kotisi huonekohtainen kartta. Kirjoita ylös jokainen laite ja sen sijainti. Saatat yllättyä siitä, kuinka monta laitetta sinulla on kytkettynä internetiin samanaikaisesti.

Esittely

Verkon ylläpitäjät ja insinöörit tunnistavat tämän vaiheen – se on ensimmäinen askel tutkiessasi mitä tahansa verkkoa, jota et tunne. Tee inventaario siinä olevista laitteista, tunnista ne ja katso sitten, vastaako todellisuus sitä, mitä odotat. Jos (tai kun) se ei vastaa, voit nopeasti erottaa sen, mitä tiedät, siitä, mitä et tiedä.

Sinulle saattaa tulla kiusaus kirjautua reitittimeen ja katsoa sen tilasivulta, mitä laitteita on kytketty, mutta älä tee sitä vielä. Ellet pysty tunnistamaan kaikkea verkossasi olevaa sen IP- ja MAC-osoitteen perusteella, saat vain ison listan tavaraa – sellaisen, joka sisältää kaikki tunkeilijat ja vapaamatkustajat. Tee ensin fyysinen inventaario ja siirry sitten digitaaliseen.

mainos

Vaihe kaksi: Tutki verkkoasi selvittääksesi, kuka siihen kuuluu

mainos

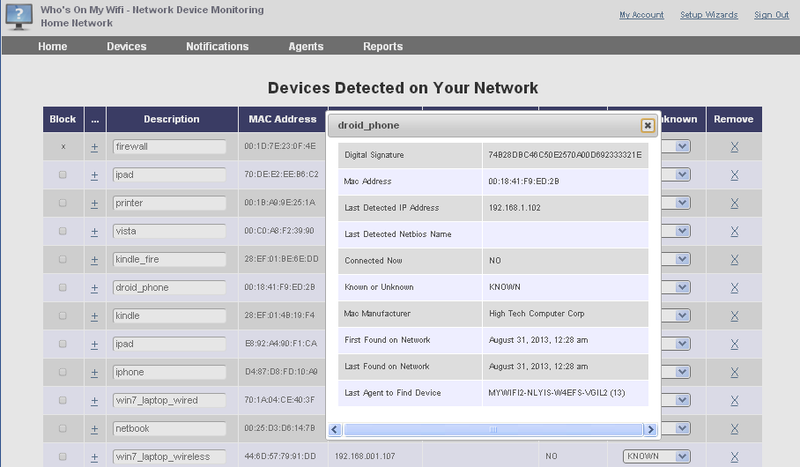

Kun sinulla on fyysinen kartta verkostasi ja luettelo kaikista luotetuista laitteistasi, on aika ryhtyä kaivelemaan. Kirjaudu sisään reitittimeesi ja tarkista sen luettelo liitetyistä laitteista. Näin saat perusluettelon nimistä, IP-osoitteista ja MAC-osoitteista. Muista, että reitittimesi laiteluettelo saattaa näyttää kaiken, mutta ei välttämättä kaikkea. Sen pitäisi näyttää, mutta joissakin reitittimissä näytetään vain ne laitteet, jotka käyttävät reitittimen IP-osoitetta. Oli miten oli, pidä tuo lista sivussa – se on hyvä, mutta haluamme enemmän tietoa.

Lataa ja asenna Nmap

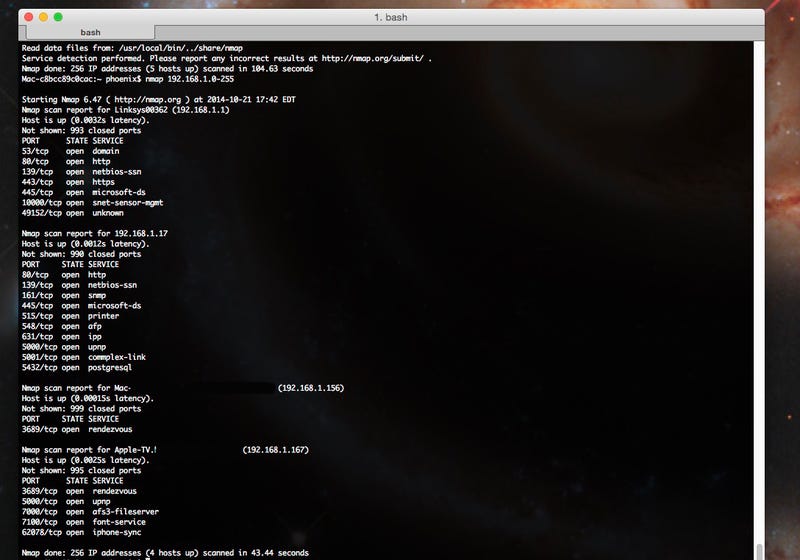

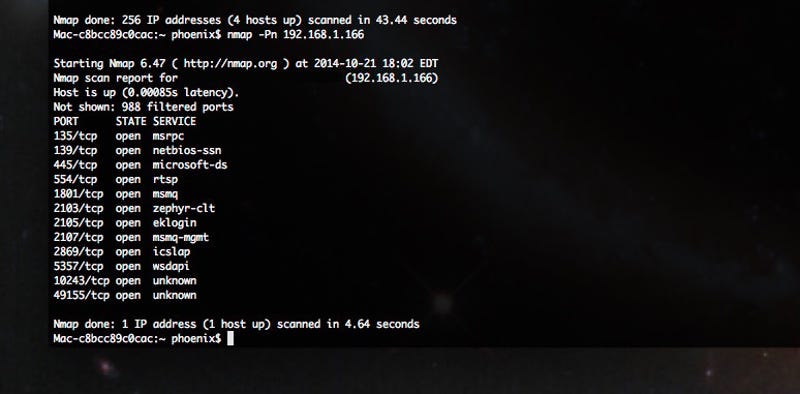

Seuraavaksi käännymme vanhan ystävämme Nmapin puoleen. Niille, joille Nmap ei ole tuttu, Nmap on alustarajat ylittävä, avoimen lähdekoodin verkon skannaustyökalu, joka voi löytää verkossa olevia laitteita sekä tonneittain yksityiskohtia näistä laitteista. Näet niiden käyttämän käyttöjärjestelmän, IP- ja MAC-osoitteet sekä jopa avoimet portit ja palvelut. Lataa Nmap täältä, tutustu näihin asennusohjeisiin sen asentamiseksi ja noudata näitä ohjeita löytääksesi isännät kotiverkossasi.

Esittely

Vaihtoehtona on asentaa ja ajaa Nmap komentoriviltä (jos haluat graafisen käyttöliittymän, Zenmap tulee yleensä asennusohjelman mukana). Skannaa IP-alue, jota käytät kotiverkossasi. Tämä paljasti suurimman osan kotiverkkoni aktiivisista laitteista, poislukien muutama, joihin minulla on tehostettu suojaus (tosin nekin olivat löydettävissä joillakin Nmapin komennoilla, jotka löydät yllä olevasta linkistä).

Huomautus

Vertaa Nmapin listaa reitittimesi listaan

Pitäisi näkyä samat asiat molemmissa listoissa, paitsi jos jokin aiemmin kirjoittamasi laite on nyt pois päältä. Jos näet reitittimessäsi jotain, mitä Nmap ei löytänyt, kokeile käyttää Nmapia suoraan kyseistä IP-osoitetta vastaan.

Esittely

Katso sitten, mitä tietoja Nmap löytää laitteesta. Jos se väittää olevansa Apple TV, sillä ei luultavasti pitäisi olla esimerkiksi http:n kaltaisia palveluita käynnissä. Jos se näyttää oudolta, etsi siitä nimenomaan lisätietoja.

Nmap on erittäin tehokas työkalu, mutta sitä ei ole kaikkein helpoin käyttää. Jos olet hieman pelokas, sinulla on muitakin vaihtoehtoja. Angry IP Scanner on toinen cross-platform-apuohjelma, jolla on hyvännäköinen ja helppokäyttöinen käyttöliittymä, joka antaa sinulle paljon samoja tietoja. Wireless Network Watcher on Windows-apuohjelma, joka skannaa langattomat verkot, joihin olet yhteydessä. Glasswire on toinen hyvä vaihtoehto, joka ilmoittaa sinulle, kun laitteet kytkeytyvät verkkoon tai irrottautuvat siitä.

ilmoitus

Vaihe kolme: Nuuski ympäriinsä ja katso, kenen kanssa kaikki puhuvat

Tähän mennessä sinulla pitäisi olla luettelo laitteista, jotka tunnet ja joihin luotat, sekä luettelo laitteista, joiden olet löytänyt olevan yhteydessä verkkoosi. Hyvällä tuurilla olet valmis tähän, ja kaikki joko täsmää tai on itsestään selvää (kuten esimerkiksi televisio, joka on tällä hetkellä pois päältä).

Huomautus

Jos kuitenkin näet toimijoita, joita et tunnista, käynnissä olevia palveluita, jotka eivät vastaa laitetta (Miksi Rokullani on käynnissä postgresql?), tai jotain muuta, mikä tuntuu olevan pielessä, on aika tehdä hieman nuuskimista. Siis pakettien nuuskimista.

Kun kaksi tietokonetta kommunikoivat keskenään joko verkossa tai internetissä, ne lähettävät toisilleen ”paketeiksi” kutsuttuja tietopaketteja. Nämä paketit muodostavat yhdessä monimutkaisia tietovirtoja, joista koostuvat katsomamme videot tai lataamamme asiakirjat. Pakettien nuuskiminen on näiden tietopätkien kaappaamista ja tutkimista sen selvittämiseksi, minne ne menevät ja mitä ne sisältävät.

Esittely

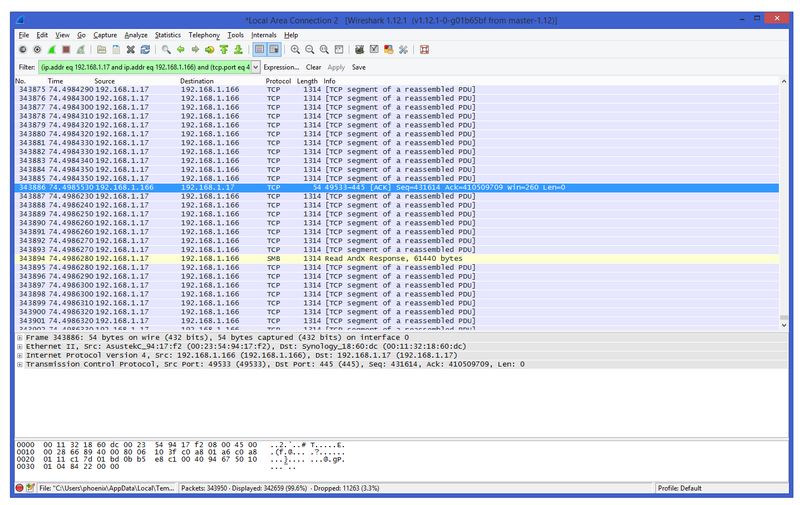

Asenna Wireshark

Tätä varten tarvitsemme Wiresharkia. Se on alustarajat ylittävä verkonvalvontatyökalu, jolla teimme hieman pakettien nuuskimista oppaassamme salasanojen ja evästeiden nuuskimiseen. Tässä tapauksessa käytämme sitä samalla tavalla, mutta tavoitteenamme ei ole kaapata mitään erityistä, vaan vain tarkkailla, minkälaista liikennettä verkossa liikkuu.

Esittely

Tehdäksemme tämän sinun on ajettava Wiresharkia wlanin yli ”promiscuous-tilassa”. Tämä tarkoittaa, että se ei etsi vain tietokoneellesi tai tietokoneeltasi lähteviä paketteja – se kerää kaikki paketit, jotka se näkee verkossasi.

Seuraa seuraavia ohjeita asetusten tekemiseen:

- Lataa ja asenna Wireshark

- Valitse wlan-sovitin.

- Klikkaa Capture > Options – ja kuten yllä olevasta videosta näet (Hak5:n väen suosiollisella avustuksella), voit valita ”Capture all in promiscuous mode” (kaappaa kaikki promiscuous-tilassa) kyseiselle sovittimelle.

Advertisement

Nyt voit aloittaa pakettien kaappaamisen. Kun aloitat kaappauksen, saat paljon tietoa. Onneksi Wireshark ennakoi tämän ja tekee suodattamisesta helppoa.

Advertisement

Koska haluamme vain nähdä, mitä epäilyttävät toimijat verkossa tekevät, varmista, että kyseinen järjestelmä on verkossa. Mene ja kaappaa muutaman minuutin verran liikennettä. Sitten voit suodattaa liikennettä kyseisen laitteen IP-osoitteen perusteella Wiresharkin sisäänrakennettujen suodattimien avulla.

Tämä antaa sinulle nopean kuvan siitä, kenen kanssa kyseinen IP-osoite puhuu ja mitä tietoja se lähettää edestakaisin. Voit tarkastaa minkä tahansa paketin hiiren kakkospainikkeella, seurata keskustelua molempien päiden välillä ja suodattaa koko kaappauksen IP:n tai keskustelun mukaan. Lisätietoja saat Wiresharkin yksityiskohtaisista suodatusohjeista.

Esittely

Et ehkä tiedä (vielä), mitä katselet – mutta siinä auttaa pieni urkinta.

Analysoi epäilyttävää toimintaa

Jos näet epäilyttävän tietokoneen puhuvan outoon IP-osoitteeseen, käytä nslookup-komentoa (Windowsissa komentorivillä tai OS X:ssä tai Linuxissa terminaalissa) saadaksesi selville sen isäntänimen. Se voi kertoa paljon sijainnista tai verkkotyypistä, johon tietokone on yhteydessä. Wireshark kertoo myös käytetyt portit, joten googlaa portin numero ja katso, mitkä sovellukset sitä käyttävät.

Esittely

Jos esimerkiksi tietokone on yhteydessä outoon isäntänimeen porttien kautta, joita käytetään usein IRC:ssä tai tiedostojen siirrossa, kyseessä voi olla tunkeilija. Jos huomaat, että laite muodostaa yhteyden hyvämaineisiin palveluihin yleisesti käytetyillä porteilla esimerkiksi sähköpostiin tai HTTP/HTTPS:ään, olet ehkä juuri törmännyt tablettiin, jota kämppiksesi ei ole koskaan kertonut omistavansa, tai siihen, että joku naapurista varastaa wlan-yhteytesi. Joka tapauksessa sinulla on tarvittavat tiedot, jotta voit selvittää asian itse.

Vaihe neljä: Pelaa pitkää peliä ja kirjaa kaappauksesi

Mainos

Verkkosi kaikki pahantekijät eivät tietenkään ole verkossa ja imuroi, kun sinä etsit heitä. Tähän asti olemme opettaneet sinulle, miten voit tarkistaa, onko verkkoon kytkettyjä laitteita, skannata ne tunnistaaksesi, keitä ne todella ovat, ja sitten nuuskia hieman niiden liikennettä varmistaaksesi, että kaikki on kunnossa. Mitä teet kuitenkin, jos epäilyttävä tietokone tekee likaista työtä yöllä, kun nukut, tai jos joku imuroi wlan-yhteyttäsi, kun olet töissä koko päivän etkä ole paikalla tarkistamassa?

Käytä verkonvalvontaohjelmistoa

Tähän on pari tapaa. Yksi vaihtoehto on käyttää Glasswiren kaltaista ohjelmaa, jonka mainitsimme aiemmin. Tämä ohjelmisto hälyttää sinut, kun joku on yhteydessä verkkoosi. Kun heräät aamulla tai tulet töistä kotiin, voit nähdä, mitä tapahtui, kun et ollut katsomassa.

Huomautus

Tarkista reitittimesi loki

Vaihtoehtona on seuraavaksi käyttää reitittimesi lokitoimintoja. Syvälle reitittimesi vianmääritys- tai tietoturva-asetuksiin on yleensä haudattu välilehti, joka on omistettu lokien kirjaamiselle. Se, kuinka paljon ja millaisia tietoja voit lokata, vaihtelee reitittimittäin, mutta vaihtoehdot voivat sisältää saapuvan IP-osoitteen, kohdeportin numeron, lähtevän IP-osoitteen tai URL-osoitteen, jonka verkon laite on suodattanut, sisäisen IP-osoitteen ja sen MAC-osoitteen sekä sen, mitkä verkon laitteet ovat kirjautuneet reitittimeen DHCP:n kautta saadakseen IP-osoitteensa (ja mitkä eivät ole).) Se on melko vankka, ja mitä pidempään annat lokien olla käynnissä, sitä enemmän tietoa voit kaapata.

Mainos

Muokattujen laiteohjelmistojen, kuten DD-WRT:n ja Tomaton (joiden molempien asentamista olemme opastaneet), avulla voit valvoa ja lokata kaistanleveyttä ja kytkettyjä laitteita niin kauan kuin haluat, ja ne voivat jopa dumppata tiedot tekstitiedostoon, jonka voit käydä läpi myöhemmin. Riippuen siitä, miten reitittimesi on määritetty, se voi jopa lähettää tiedoston sinulle säännöllisesti sähköpostitse tai tallettaa sen ulkoiselle kiintolevylle tai NAS:lle.

Kummassakin tapauksessa reitittimesi usein huomiotta jäävän lokitoiminnon käyttäminen on loistava tapa havaita, jos esimerkiksi keskiyön jälkeen, kun kaikki ovat menneet nukkumaan, peli-PC:si alkaa yhtäkkiä murskata ja lähettää paljon lähtevää dataa, tai jos sinulla on vakituinen iilimadontaa harjoittava henkilö, joka tykkää hyppäämään wlan-verkkosi kautta ja lataamaan virrontanauhoja oudompiin aikoihin.

Esittely

Pidä Wireshark käynnissä

Viimeinen vaihtoehtosi, ja tavallaan ydinvaihtoehto, on antaa Wiresharkin kaapata tuntikausia tai päiviä. Se ei ole ennenkuulumatonta, ja monet verkonvalvojat tekevät niin, kun he todella analysoivat outoa verkkokäyttäytymistä. Se on hyvä tapa saada selville pahat toimijat tai puheliaat laitteet. Se edellyttää kuitenkin tietokoneen jättämistä päälle pitkiksi ajoiksi, pakettien jatkuvaa nuuskimista verkossa ja kaiken sen kautta kulkevan tallentamista, ja nämä lokit voivat viedä paljon tilaa. Voit karsia asioita suodattamalla kaappauksia IP-osoitteen tai liikennetyypin mukaan, mutta jos et ole varma, mitä etsit, sinulla on paljon dataa seulottavana, kun tarkastelet kaappauksia jopa muutaman tunnin ajalta. Silti se kertoo varmasti kaiken, mitä sinun tarvitsee tietää.

Mainos

Kun olet tallentanut tarpeeksi dataa, voit kaikissa näissä tapauksissa saada selville, kuka käyttää verkkoasi, milloin ja täsmääkö heidän laitteensa aiemmin tekemääsi verkkokarttaan.

ilmoitus

Vaihe viisi: Lukitse verkkosi

Jos olet seurannut mukana tähän asti, olet tunnistanut laitteet, joiden pitäisi pystyä muodostamaan yhteys kotiverkkoosi, laitteet, jotka todella muodostavat yhteyden, tunnistanut erot ja toivottavasti selvittänyt, onko ympärilläsi huonoja toimijoita, odottamattomia laitteita tai iilimatoja. Nyt sinun ei tarvitse enää tehdä muuta kuin käsitellä niitä, ja yllättäen se on helpointa.

Esittely

Wlanin iilimatot saavat kenkää heti, kun lukitset reitittimesi. Ennen kuin teet mitään muuta, vaihda reitittimesi salasana ja kytke WPS pois päältä, jos se on päällä. Jos joku on onnistunut kirjautumaan suoraan reitittimeesi, et halua muuttaa muita asioita vain siksi, että hän kirjautuu sisään ja saa pääsyn takaisin. Varmista, että käytät hyvää ja vahvaa salasanaa, jota on vaikea murtaa.

Tarkista seuraavaksi, onko laiteohjelmistopäivityksiä. Jos iilimato on käyttänyt hyväkseen reitittimesi laiteohjelmiston riistoa tai haavoittuvuutta, tämä pitää heidät poissa – olettaen tietysti, että riisto on korjattu. Varmista lopuksi, että langattoman verkon suojaustilaksi on valittu WPA2 (koska WPA ja WEP ovat erittäin helppoja murtaa), ja vaihda wlan-salasana johonkin muuhun hyvään ja pitkään salasanaan, jota ei voi murtaa. Sen jälkeen yhteyden pitäisi pystyä muodostamaan uudelleen vain niillä laitteilla, joille annat uuden salasanan.

mainos

Sen pitäisi estää ketään varastamasta wlan-verkkojasi ja tekemästä kaikki latauksensa sinun verkossasi oman verkkosi sijaan. Se auttaa myös langallisen turvallisuuden kanssa. Jos pystyt, sinun kannattaa ottaa myös muutama ylimääräinen langaton tietoturvatoimi, kuten etähallinnan poistaminen käytöstä tai UPnP:n poistaminen käytöstä.

Esittely

Johtimella varustettujen tietokoneidesi pahantekijöiden osalta sinulla on metsästettävää. Jos kyseessä on oikeasti fyysinen laite, sillä pitäisi olla suora yhteys reitittimeesi. Aloita kaapeleiden jäljittäminen ja juttele kämppiksesi tai perheesi kanssa selvittääksesi, mistä on kyse. Pahimmassa tapauksessa voit aina kirjautua takaisin reitittimeen ja estää epäilyttävän IP-osoitteen käytön kokonaan. Tuon digisovittimen tai hiljaa kytketyn tietokoneen omistaja tulee melko nopeasti juosten paikalle, kun se lakkaa toimimasta.

Mainos

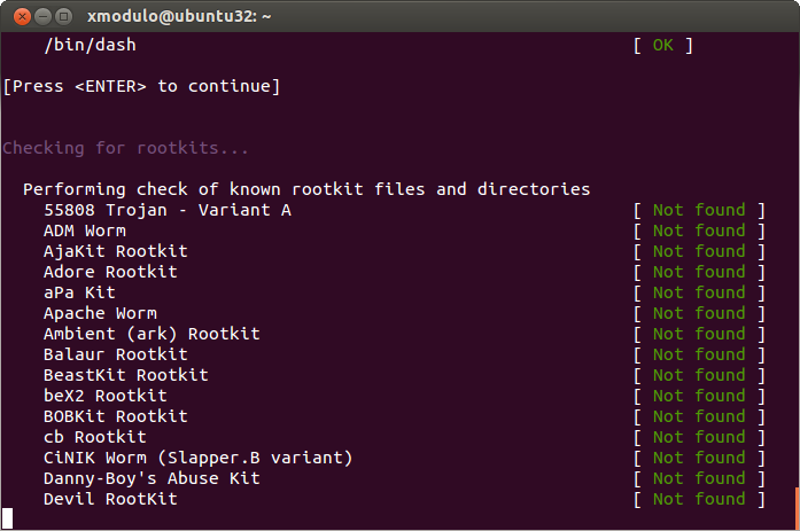

Kaikkein suurempi huolenaihe ovat kuitenkin vaarantuneet tietokoneet. Esimerkiksi työpöytä, joka on kaapattu ja liitetty bottiverkkoon yön yli tapahtuvaa Bitcoin-louhintaa varten, tai kone, johon on tarttunut haittaohjelma, joka soittaa kotiin ja lähettää henkilökohtaisia tietojasi ties minne, voi olla paha juttu.

Kun olet rajannut etsimäsi tietokoneet tiettyihin tietokoneisiin, on aika juurruttaa, missä ongelma on kussakin koneessa. Jos olet todella huolissasi, suhtaudu ongelmaan tietoturva-insinöörin lähestymistavalla: Kun koneet on kerran omistettu, ne eivät ole enää luotettavia. Tuhoa ne, asenna uudelleen ja palauta ne varmuuskopioista. (Kai sinulla on varmuuskopiot tiedoistasi?) Varmista vain, että pidät tietokonettasi silmällä – et halua palauttaa tietoja saastuneesta varmuuskopiosta ja aloittaa prosessia alusta.

Esittely

Jos olet valmis käärimään hihat, voit hankkia itsellesi vankan virustorjuntaohjelman ja haittaohjelmia torjuvan on-demand-skannerin (kyllä, tarvitset molempia) ja yrittää puhdistaa kyseisen tietokoneen. Jos havaitsit tietyntyyppisen sovelluksen aiheuttamaa liikennettä, tarkista, onko kyseessä haittaohjelma vai vain jonkun asentama sovellus, joka käyttäytyy huonosti. Jatka skannausta, kunnes kaikki osoittautuu puhtaaksi, ja tarkista jatkuvasti kyseisen tietokoneen liikenne varmistaaksesi, että kaikki on kunnossa.

Mainos

Verkonvalvonnassa ja tietoturvassa olemme raapaisseet tässä vasta pintaa. On olemassa lukemattomia erityisiä työkaluja ja menetelmiä, joita asiantuntijat käyttävät verkkojensa suojaamiseen, mutta nämä vaiheet sopivat sinulle, jos olet kotisi ja perheesi verkon ylläpitäjä.

Advertisement

Epäilyttävien laitteiden tai iilimatojen kitkeminen verkostasi voi olla pitkä prosessi, joka vaatii nuuskimista ja valppautta. Emme silti yritä rummuttaa vainoharhaisuutta. Todennäköisesti et löydä mitään tavallisuudesta poikkeavaa, ja ne hitaat lataukset tai surkeat wlan-nopeudet ovat jotain aivan muuta. Siitä huolimatta on hyvä tietää, miten verkkoa voi tutkia ja mitä tehdä, jos havaitsee jotain epätavallista. Muista vain käyttää voimiasi hyvään tarkoitukseen.