Votre réseau domestique – et tout ce qui y est connecté – est comme une chambre forte. Derrière votre connexion se cachent des tonnes d’informations précieuses, des fichiers non chiffrés contenant des données personnelles aux appareils qui peuvent être détournés et utilisés à toutes fins. Dans ce post, nous allons vous montrer comment cartographier votre réseau, jeter un coup d’œil sous les couvertures pour voir qui parle à quoi, et comment découvrir les appareils ou les processus qui peuvent aspirer la bande passante (ou qui sont des invités inattendus sur votre réseau).

Ce navigateur ne prend pas en charge l’élément vidéo.

En bref : vous serez en mesure de reconnaître les signes que quelque chose sur votre réseau est compromis. Nous supposons que vous connaissez quelques notions de base en matière de réseau, comme la façon de trouver la liste des périphériques de votre routeur et ce qu’est une adresse MAC. Si ce n’est pas le cas, rendez-vous à notre cours du soir Know Your Network pour vous remettre à niveau.

Avant d’aller plus loin, cependant, nous devons émettre un avertissement : Utilisez ces pouvoirs pour le bien, et n’exécutez ces outils et commandes que sur du matériel ou des réseaux que vous possédez ou gérez. Votre sympathique service informatique de quartier n’aimerait pas que vous fassiez un balayage de port ou que vous renifliez des paquets sur le réseau de l’entreprise, et tous les gens de votre café local non plus.

Publicité

- Première étape : Faites une carte du réseau

- Deuxième étape : Sondez votre réseau pour voir qui s’y trouve

- Télécharger et installer Nmap

- Comparez la liste de Nmap avec celle de votre routeur

- Troisième étape : Reniflez et voyez à qui tout le monde parle

- Installer Wireshark

- Analysez l’activité sommaire

- Quatrième étape : Jouez le long jeu et enregistrez vos captures

- Utiliser un logiciel de surveillance de réseau

- Vérifiez le journal de votre routeur

- Garder Wireshark en marche

- Cinquième étape : Verrouillez votre réseau

Première étape : Faites une carte du réseau

Avant même de vous connecter à votre ordinateur, écrivez ce que vous pensez savoir sur votre réseau. Commencez par une feuille de papier et notez tous vos appareils connectés. Cela inclut des choses comme les téléviseurs intelligents, les haut-parleurs intelligents, les ordinateurs portables et les ordinateurs, les tablettes et les téléphones, ou tout autre appareil qui pourrait être connecté à votre réseau. Si cela vous aide, dessinez un plan de votre maison pièce par pièce. Puis notez chaque appareil et son emplacement. Vous pourriez être surpris par le nombre exact d’appareils que vous avez connectés à Internet en même temps.

Publicité

Les administrateurs de réseaux et les ingénieurs reconnaîtront cette étape – c’est la première étape de l’exploration de tout réseau que vous ne connaissez pas. Faites l’inventaire des appareils qui s’y trouvent, identifiez-les, puis voyez si la réalité correspond à ce que vous attendez. Si (ou quand) ce n’est pas le cas, vous serez en mesure de séparer rapidement ce que vous savez de ce que vous ne savez pas.

Vous pouvez être tenté de simplement vous connecter à votre routeur et de regarder sa page d’état pour voir ce qui est connecté, mais ne le faites pas encore. À moins que vous ne puissiez identifier tout ce qui se trouve sur votre réseau par son adresse IP et MAC, vous n’obtiendrez qu’une grande liste de choses – une liste qui inclut tous les intrus ou les profiteurs. Faites d’abord un inventaire physique, puis passez à l’inventaire numérique.

Publicité

Deuxième étape : Sondez votre réseau pour voir qui s’y trouve

Advertisement

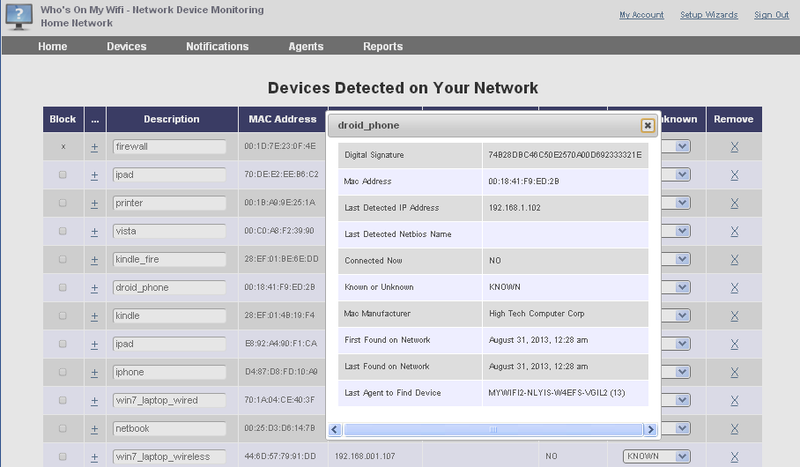

Une fois que vous avez une carte physique de votre réseau et une liste de tous vos périphériques de confiance, il est temps de creuser. Connectez-vous à votre routeur et vérifiez sa liste d’appareils connectés. Vous obtiendrez ainsi une liste de base des noms, des adresses IP et des adresses MAC. N’oubliez pas que la liste des périphériques de votre routeur peut ne pas tout afficher. Elle devrait, mais certains routeurs ne montrent que les appareils qui utilisent le routeur pour leur adresse IP. Dans tous les cas, gardez cette liste sur le côté – c’est bien, mais nous voulons plus d’informations.

Télécharger et installer Nmap

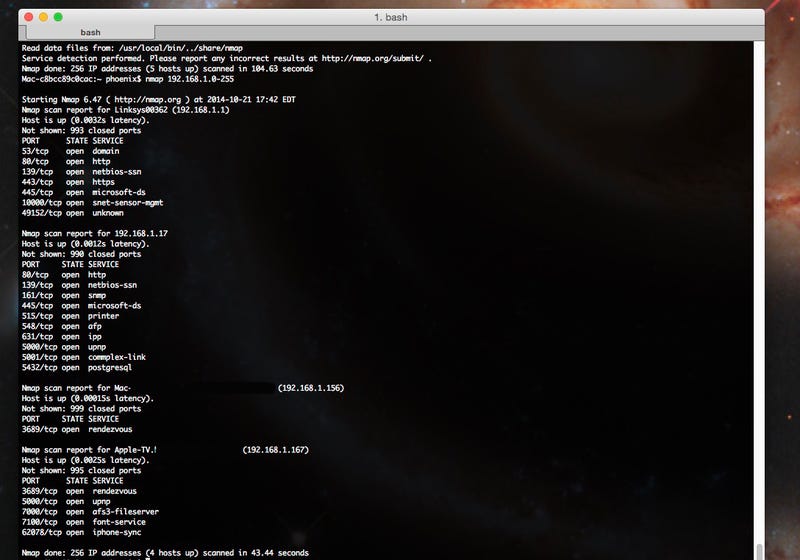

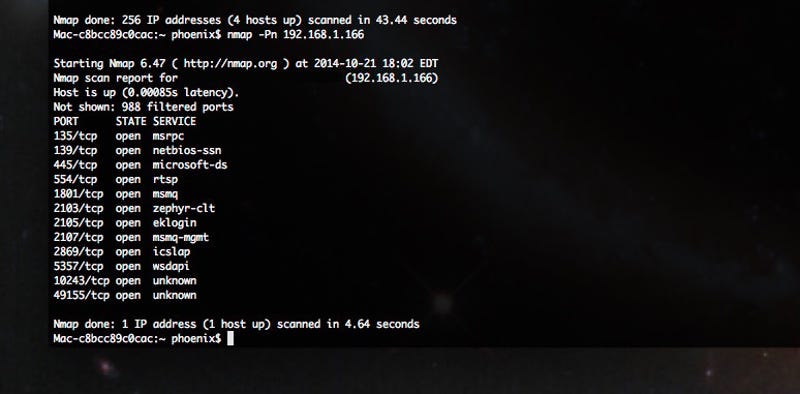

Puis, nous allons nous tourner vers notre vieil ami Nmap. Pour ceux qui ne sont pas familiers, Nmap est un outil d’analyse de réseau multiplateforme et open-source qui peut trouver des appareils sont sur votre réseau, ainsi qu’une tonne de détails sur ces appareils. Vous pouvez voir le système d’exploitation qu’ils utilisent, les adresses IP et MAC, et même les ports et services ouverts. Téléchargez Nmap ici, consultez ces guides d’installation pour le configurer, et suivez ces instructions pour découvrir les hôtes sur votre réseau domestique.

Publicité

Une option consiste à installer et à exécuter Nmap à partir de la ligne de commande (si vous voulez une interface graphique, Zenmap est généralement fourni avec l’installateur). Scannez la plage d’IP que vous utilisez pour votre réseau domestique. Cela a permis de découvrir la plupart des appareils actifs sur mon réseau domestique, à l’exception de quelques-uns sur lesquels j’ai mis en place une sécurité renforcée (bien que ceux-ci étaient également découvrables avec certaines des commandes de Nmap, que vous pouvez trouver dans le lien ci-dessus).

Avertissement

Comparez la liste de Nmap avec celle de votre routeur

Vous devriez voir les mêmes choses sur les deux listes, à moins que quelque chose que vous avez noté plus tôt soit éteint maintenant. Si vous voyez quelque chose sur votre routeur que Nmap n’a pas fait apparaître, essayez d’utiliser Nmap contre cette adresse IP directement.

Publicité

Puis regardez les informations que Nmap trouve sur l’appareil. S’il prétend être une Apple TV, il ne devrait probablement pas avoir de services comme http en cours d’exécution, par exemple. Si cela semble étrange, sondez-le spécifiquement pour obtenir plus d’informations.

Nmap est un outil extrêmement puissant, mais ce n’est pas le plus facile à utiliser. Si vous êtes un peu frileux, vous avez d’autres options. Angry IP Scanner est un autre utilitaire multiplateforme doté d’une interface agréable et facile à utiliser qui vous donnera beaucoup des mêmes informations. Wireless Network Watcher est un utilitaire Windows qui analyse les réseaux sans fil auxquels vous êtes connecté. Glasswire est une autre excellente option qui vous informera lorsque des périphériques se connectent ou se déconnectent de votre réseau.

Avertissement

Troisième étape : Reniflez et voyez à qui tout le monde parle

À présent, vous devriez avoir une liste d’appareils que vous connaissez et auxquels vous faites confiance, et une liste d’appareils que vous avez trouvés connectés à votre réseau. Avec de la chance, vous avez terminé ici, et tout correspond ou est auto-explicatif (comme un téléviseur qui est actuellement éteint, par exemple).

Publicité

Cependant, si vous voyez des acteurs que vous ne reconnaissez pas, des services en cours d’exécution qui ne correspondent pas à l’appareil (Pourquoi mon Roku exécute-t-il postgresql ?), ou quelque chose d’autre semble éteint, il est temps de faire un peu de sniffing. Le reniflage de paquets, c’est-à-dire.

Lorsque deux ordinateurs communiquent, que ce soit sur votre réseau ou sur Internet, ils s’envoient des bits d’information appelés « paquets ». Mis ensemble, ces paquets créent des flux de données complexes qui constituent les vidéos que nous regardons ou les documents que nous téléchargeons. Le reniflage de paquets consiste à capturer et à examiner ces bits d’information pour voir où ils vont et ce qu’ils contiennent.

Publicité

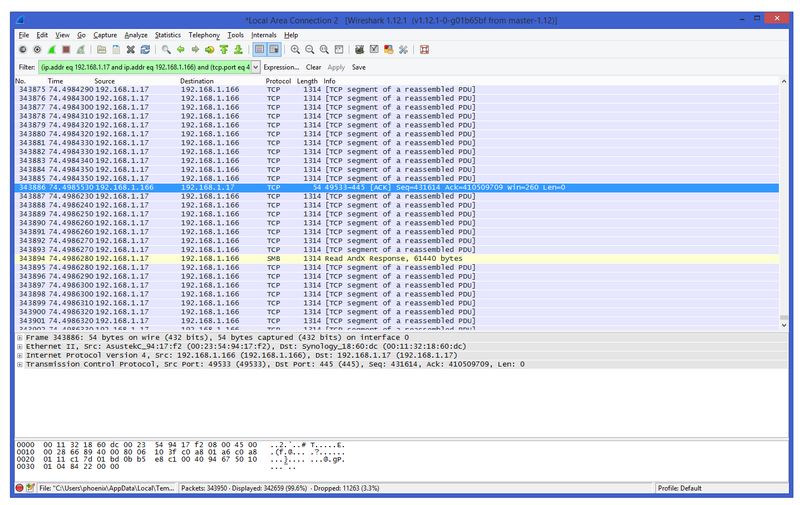

Installer Wireshark

Pour faire cela, nous aurons besoin de Wireshark. C’est un outil de surveillance réseau multiplateforme que nous avons utilisé pour faire un peu de reniflage de paquets dans notre guide pour renifler les mots de passe et les cookies. Dans ce cas, nous l’utiliserons de manière similaire, mais notre objectif n’est pas de capturer quelque chose de spécifique, juste de surveiller quels types de trafic circulent sur le réseau.

Publicité

Pour ce faire, vous devrez exécuter Wireshark sur le wifi en « mode promiscuous ». Cela signifie qu’il ne cherche pas seulement les paquets en direction ou en provenance de votre ordinateur – il est sorti pour collecter tous les paquets qu’il peut voir sur votre réseau.

Suivez ces étapes pour vous installer :

- Télécharger et installer Wireshark

- Sélectionner votre adaptateur wifi.

- Cliquez sur Capture >Options-et comme vous pouvez le voir dans la vidéo ci-dessus (gracieuseté des gens de Hak5), vous pouvez sélectionner « Capture tout en mode promiscuous » pour cet adaptateur.

Publicité

Maintenant, vous pouvez commencer à capturer des paquets. Lorsque vous lancez la capture, vous allez obtenir beaucoup d’informations. Heureusement, Wireshark anticipe cela et permet de filtrer facilement.

Publicité

Puisque nous cherchons juste à voir ce que font les acteurs suspects sur votre réseau, assurez-vous que le système en question est en ligne. Allez-y et capturez quelques minutes de trafic. Ensuite, vous pouvez filtrer ce trafic en fonction de l’adresse IP de ce périphérique à l’aide des filtres intégrés de Wireshark.

Faire cela vous donne une vue rapide de la personne à qui cette adresse IP parle et des informations qu’elle envoie dans les deux sens. Vous pouvez cliquer avec le bouton droit de la souris sur l’un de ces paquets pour l’inspecter, suivre la conversation entre les deux extrémités et filtrer l’ensemble de la capture par IP ou par conversation. Pour en savoir plus, consultez les instructions de filtrage détaillées de Wireshark.

Publicité

Vous ne savez peut-être pas ce que vous regardez (encore)-mais c’est là qu’un peu de fouille entre en jeu.

Analysez l’activité sommaire

Si vous voyez cet ordinateur suspect parler à une adresse IP étrange, utilisez la commande nslookup (dans l’invite de commande sous Windows, ou dans un terminal sous OS X ou Linux) pour obtenir son nom d’hôte. Cela peut vous en dire long sur l’emplacement ou le type de réseau auquel l’ordinateur se connecte. Wireshark vous indique également les ports utilisés, alors cherchez sur Google le numéro du port et voyez quelles applications l’utilisent.

Publicité

Si, par exemple, vous avez un ordinateur qui se connecte à un nom d’hôte étrange sur des ports souvent utilisés pour l’IRC ou le transfert de fichiers, vous avez peut-être un intrus. Bien sûr, si vous constatez que l’appareil se connecte à des services réputés sur des ports couramment utilisés pour des choses comme le courrier électronique ou HTTP/HTTPS, vous venez peut-être de tomber sur une tablette que votre colocataire ne vous a jamais dit qu’il possédait, ou sur quelqu’un d’à côté qui vole votre wifi. Quoi qu’il en soit, vous aurez les données nécessaires pour le découvrir par vous-même.

Quatrième étape : Jouez le long jeu et enregistrez vos captures

Publicité

Bien sûr, tous les mauvais acteurs de votre réseau ne seront pas en ligne et en train de s’empiffrer pendant que vous les cherchez. Jusqu’à présent, nous vous avons appris à vérifier la présence d’appareils connectés, à les scanner pour identifier qui ils sont vraiment, puis à renifler un peu de leur trafic pour vous assurer que tout est en règle. Cependant, que faites-vous si l’ordinateur suspect fait son sale boulot la nuit quand vous dormez, ou si quelqu’un loue votre wifi quand vous êtes au travail toute la journée et que vous n’êtes pas là pour vérifier ?

Utiliser un logiciel de surveillance de réseau

Il y a deux façons de régler ce problème. Une option est d’utiliser un programme comme Glasswire, que nous avons mentionné précédemment. Ce logiciel vous alertera lorsque quelqu’un est connecté à votre réseau. Lorsque vous vous réveillez le matin ou rentrez du travail, vous pouvez voir ce qui s’est passé pendant que vous ne regardiez pas.

Publicité

Vérifiez le journal de votre routeur

Votre prochaine option est d’utiliser les capacités de journalisation de votre routeur. Enterré profondément dans les options de dépannage ou de sécurité de votre routeur est généralement un onglet dédié à la journalisation. La quantité et le type d’informations que vous pouvez consigner varient d’un routeur à l’autre, mais les options peuvent inclure l’adresse IP entrante, le numéro de port de destination, l’adresse IP sortante ou l’URL filtrée par le périphérique sur votre réseau, l’adresse IP interne et l’adresse MAC, et les périphériques sur votre réseau qui se sont connectés au routeur via DHCP pour leur adresse IP (et, par procuration, ceux qui ne l’ont pas fait).) C’est assez robuste, et plus vous laissez les journaux fonctionner, plus vous pouvez capturer d’informations.

Publicité

Les micrologiciels personnalisés comme DD-WRT et Tomato (que nous vous avons montré comment installer) vous permettent de surveiller et de consigner la bande passante et les périphériques connectés aussi longtemps que vous le souhaitez, et peuvent même vider ces informations dans un fichier texte que vous pouvez passer au crible plus tard. Selon la façon dont vous avez configuré votre routeur, il peut même vous envoyer ce fichier par courriel régulièrement ou le déposer sur un disque dur externe ou un NAS.

D’une façon ou d’une autre, utiliser la fonction de journalisation souvent ignorée de votre routeur est un excellent moyen de voir si, par exemple, après minuit et que tout le monde est allé se coucher, votre PC de jeu commence soudainement à craquer et à transmettre beaucoup de données sortantes, ou si vous avez une sangsue régulière qui aime sauter sur votre wifi et commencer à télécharger des torrents à des heures indues.

Publicité

Garder Wireshark en marche

Votre dernière option, et en quelque sorte l’option nucléaire à cela, est de simplement laisser Wireshark capturer pendant des heures – ou des jours. Ce n’est pas inédit, et de nombreux administrateurs réseau le font lorsqu’ils analysent vraiment un comportement étrange du réseau. C’est un excellent moyen d’identifier les mauvais acteurs ou les appareils bavards. Cependant, il faut laisser un ordinateur allumé pendant des heures, renifler constamment les paquets sur votre réseau, capturer tout ce qui le traverse, et ces journaux peuvent prendre beaucoup de place. Vous pouvez réduire l’espace en filtrant les captures par IP ou par type de trafic, mais si vous n’êtes pas sûr de ce que vous recherchez, vous aurez beaucoup de données à passer au crible lorsque vous regarderez une capture, même sur quelques heures. Malgré tout, cela vous dira certainement tout ce que vous avez besoin de savoir.

Publicité

Dans tous ces cas, une fois que vous avez suffisamment de données enregistrées, vous serez en mesure de savoir qui utilise votre réseau, quand, et si leur appareil correspond à la carte du réseau que vous avez faite plus tôt.

Publicité

Cinquième étape : Verrouillez votre réseau

Si vous avez suivi jusqu’ici, vous avez identifié les appareils qui devraient pouvoir se connecter à votre réseau domestique, ceux qui se connectent effectivement, identifié les différences et, avec un peu de chance, déterminé s’il y a des mauvais acteurs, des appareils inattendus ou des sangsues qui traînent. Maintenant, tout ce que vous avez à faire est de vous en occuper, et étonnamment, c’est la partie la plus facile.

Publicité

Les sangsues wifi auront la bride sur le cou dès que vous aurez verrouillé votre routeur. Avant toute chose, changez le mot de passe de votre routeur, et désactivez le WPS s’il est activé. Si quelqu’un a réussi à se connecter directement à votre routeur, vous n’avez pas envie de modifier d’autres éléments pour qu’il se connecte et retrouve l’accès. Assurez-vous d’utiliser un bon mot de passe fort qui est difficile à forcer.

Puis, vérifiez les mises à jour du firmware. Si votre sangsue a utilisé un exploit ou une vulnérabilité dans le firmware de votre routeur, cela l’empêchera d’entrer – en supposant que cet exploit a été corrigé, bien sûr. Enfin, assurez-vous que votre mode de sécurité sans fil est réglé sur WPA2 (car WPA et WEP sont très faciles à craquer) et changez votre mot de passe wifi pour un autre bon mot de passe long qui ne peut pas être forcé par brute. Ensuite, les seuls appareils qui devraient être en mesure de se reconnecter sont ceux auxquels vous donnez le nouveau mot de passe.

Publicité

Cela devrait prendre soin de toute personne faisant du leeching de votre wifi et faisant tout leur téléchargement sur votre réseau au lieu du leur. Cela aidera avec la sécurité câblée, aussi. Si vous le pouvez, vous devriez également prendre quelques mesures de sécurité sans fil supplémentaires, comme désactiver l’administration à distance ou désactiver UPnP.

Publicité

Pour les mauvais acteurs sur vos ordinateurs câblés, vous avez de la chasse à faire. S’il s’agit en fait d’un appareil physique, il devrait avoir une connexion directe à votre routeur. Commencez à tracer les câbles et à parler à vos colocataires ou à votre famille pour voir ce qui se passe. Dans le pire des cas, vous pouvez toujours vous reconnecter à votre routeur et bloquer complètement cette adresse IP suspecte. Le propriétaire de ce boîtier décodeur ou de cet ordinateur branché discrètement accourra assez rapidement lorsqu’il cessera de fonctionner.

Publicité

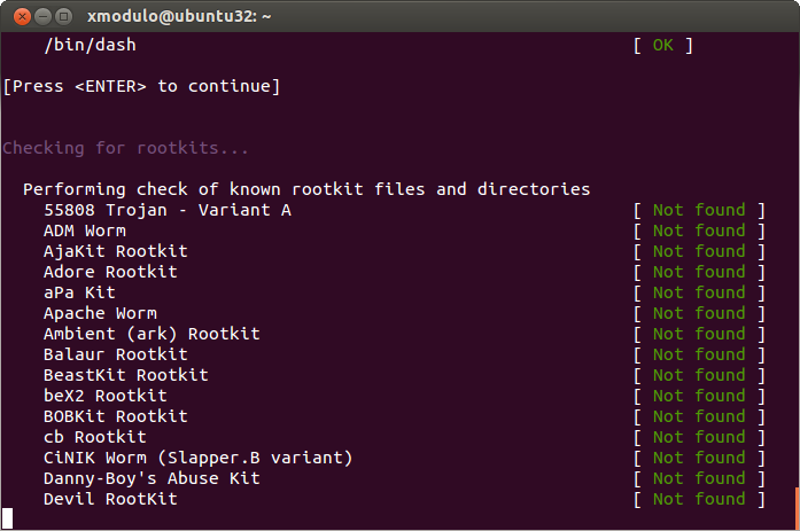

La plus grande inquiétude ici, cependant, concerne les ordinateurs compromis. Un ordinateur de bureau qui a été détourné et joint à un botnet pour le minage de bitcoins pendant la nuit, par exemple, ou une machine infectée par un logiciel malveillant qui appelle à la maison et envoie vos informations personnelles à qui sait où, peut être mauvais.

Une fois que vous réduisez votre recherche à des ordinateurs spécifiques, il est temps de déraciner où se trouve le problème sur chaque machine. Si vous êtes vraiment inquiet, adoptez l’approche de l’ingénieur en sécurité face au problème : une fois que vos machines sont possédées, elles ne sont plus dignes de confiance. Supprimez-les, réinstallez-les et restaurez-les à partir de vos sauvegardes. (Vous avez bien des sauvegardes de vos données, n’est-ce pas ?) Veillez simplement à garder un œil sur votre PC – vous ne voulez pas restaurer à partir d’une sauvegarde infectée et recommencer le processus.

Publicité

Si vous êtes prêt à retrousser vos manches, vous pouvez vous procurer un utilitaire antivirus solide et un scanner anti-malware à la demande (oui, vous aurez besoin des deux), et essayer de nettoyer l’ordinateur en question. Si vous avez constaté un trafic pour un type d’application spécifique, vérifiez s’il ne s’agit pas d’un logiciel malveillant ou simplement d’un élément installé par quelqu’un qui se comporte mal. Continuez à scanner jusqu’à ce que tout s’avère propre, et continuez à vérifier le trafic de cet ordinateur pour vous assurer que tout va bien.

Publicité

Nous n’avons vraiment fait qu’effleurer la surface ici en ce qui concerne la surveillance et la sécurité du réseau. Il y a des tonnes d’outils et de méthodes spécifiques que les experts utilisent pour sécuriser leurs réseaux, mais ces étapes fonctionneront pour vous si vous êtes l’administrateur réseau de votre maison et de votre famille.

Publicité

Démasquer les appareils suspects ou les sangsues sur votre réseau peut être un long processus, qui nécessite d’être fouineur et vigilant. Pourtant, nous n’essayons pas de susciter la paranoïa. Il y a de fortes chances que vous ne trouviez rien qui sorte de l’ordinaire, et ces téléchargements lents ou ces vitesses wifi pourries sont une toute autre affaire. Malgré tout, il est bon de savoir comment sonder un réseau et ce qu’il faut faire si vous trouvez quelque chose d’inhabituel. N’oubliez pas d’utiliser vos pouvoirs pour faire le bien.