A sua rede doméstica – e tudo o que está ligado a ela – é como um cofre. Atrás do seu login encontram-se toneladas de informação valiosa, desde ficheiros não encriptados contendo dados pessoais até dispositivos que podem ser sequestrados e utilizados para qualquer finalidade. Neste post, vamos mostrar-lhe como mapear a sua rede, dar uma espreitadela por baixo das capas para ver quem está a falar com o quê, e como descobrir dispositivos ou processos que podem estar a sugar largura de banda (ou são convidados inesperados na sua rede).

Em resumo: Você será capaz de reconhecer os sinais de que algo na sua rede está comprometido. Vamos assumir que você está familiarizado com alguns conceitos básicos de rede, como encontrar a lista de dispositivos do seu roteador e o que é um endereço MAC. Caso contrário, dirija-se à nossa escola noturna Know Your Network para escovar primeiro.

Antes de irmos mais longe, porém, devemos emitir um aviso: Use esses poderes para o bem, e só execute essas ferramentas e comandos em hardware ou redes que você possui ou administra. O departamento de TI da sua vizinhança amigável não gostaria que você fizesse o scan de portas ou sniffing de pacotes na rede corporativa, e nem todas as pessoas na sua cafeteria local.

Advertisement

- Passo um: Faça um mapa de rede

- Passo dois: Sonde a sua rede para ver quem está nela

- Baixar e instalar o Nmap

- Compare a lista do Nmap com a lista do seu roteador

- Passo Três: Cheire por aí e veja com quem todos estão falando

- Install Wireshark

- Analise a atividade de esboço

- Passo quatro: Joga o jogo longo e regista as tuas capturas

- Usar software de monitoramento de rede

- Verifique o log do seu roteador

- Mantenha Wireshark funcionando

- Passo Cinco: Bloqueie sua rede

Passo um: Faça um mapa de rede

Antes mesmo de entrar no seu computador, escreva o que acha que sabe sobre a sua rede. Comece com uma folha de papel e anote todos os seus dispositivos conectados. Isso inclui coisas como TVs inteligentes, alto-falantes inteligentes, laptops e computadores, tablets e telefones, ou qualquer outro dispositivo que possa estar conectado à sua rede. Se isso ajudar, desenhe um mapa quarto por quarto da sua casa. Depois anote cada dispositivo e onde ele mora. Você pode se surpreender com exatamente quantos dispositivos você tem conectados à internet ao mesmo tempo.

Advertisement

Os administradores e engenheiros da rede reconhecerão este passo – é o primeiro passo para explorar qualquer rede com a qual você não esteja familiarizado. Faça um inventário dos dispositivos nele, identifique-os e depois veja se a realidade coincide com o que você espera. Se (ou quando) não corresponder, você será capaz de rapidamente separar o que você sabe do que você não sabe.

Você pode ser tentado a simplesmente entrar no seu roteador e olhar para a página de status para ver o que está conectado, mas não faça isso ainda. A menos que você possa identificar tudo na sua rede pelo seu endereço IP e MAC, você terá uma grande lista de coisas – uma que inclui qualquer intruso ou freeloaders. Faça um inventário físico primeiro, depois passe para o digital.

Advertisement

Passo dois: Sonde a sua rede para ver quem está nela

Advertisement

Após ter um mapa físico da sua rede e uma lista de todos os seus dispositivos de confiança, é hora de ir cavar. Faça login no seu router e verifique a sua lista de dispositivos conectados. Isso lhe dará uma lista básica de nomes, endereços IP e endereços MAC. Lembre-se, a lista de dispositivos do seu router pode ou não mostrar-lhe tudo. Deve, mas alguns routers mostram-lhe apenas os dispositivos que utilizam o router para o seu endereço IP. De qualquer forma, mantenha essa lista para o lado – é bom, mas queremos mais informações.

Baixar e instalar o Nmap

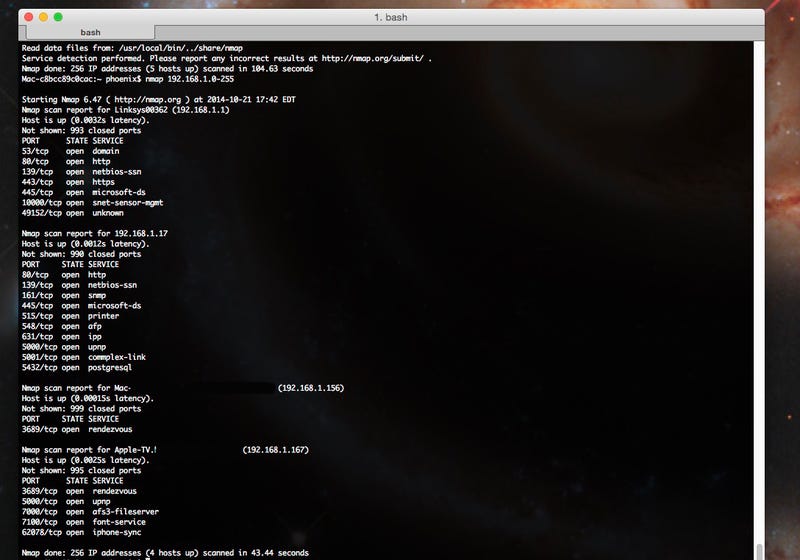

Próximo, vamos recorrer ao nosso velho amigo Nmap. Para aqueles não familiarizados, o Nmap é uma ferramenta de escaneamento de rede multiplataforma e de código aberto que pode encontrar dispositivos na sua rede, juntamente com uma tonelada de detalhes sobre esses dispositivos. Você pode ver o sistema operacional que eles estão usando, endereços IP e MAC, e até mesmo portas e serviços abertos. Baixe o Nmap aqui, confira estes guias de instalação para configurá-lo, e siga estas instruções para descobrir hosts em sua rede doméstica.

Advertisement

Uma opção é instalar e executar o Nmap a partir da linha de comando (se você quiser uma interface gráfica, o Zenmap geralmente vem com o instalador). Digitalize a faixa de IP que você está usando para sua rede doméstica. Isso revelou a maioria dos dispositivos ativos na minha rede doméstica, excluindo alguns em que tenho alguma segurança melhorada (embora esses também fossem descobertos com alguns dos comandos do Nmap, que você pode encontrar no link acima).

Advertisement

Compare a lista do Nmap com a lista do seu roteador

Você deve ver as mesmas coisas em ambas as listas, a menos que algo que você escreveu antes esteja desligado agora. Se você vir algo no seu roteador que o Nmap não apareceu, tente usar o Nmap contra aquele endereço IP diretamente.

Advertisement

Então veja as informações que o Nmap encontra sobre o dispositivo. Se ele afirma ser um Apple TV, provavelmente não deveria ter serviços como o http rodando, por exemplo. Se parecer estranho, procure especificamente por mais informações.

Nmap é uma ferramenta extremamente poderosa, mas não é a mais fácil de usar. Se você está um pouco armado, você tem algumas outras opções. O Angry IP Scanner é outro utilitário multiplataforma que tem uma interface de boa aparência e fácil de usar que lhe dará muitas das mesmas informações. Wireless Network Watcher é um utilitário do Windows que escaneia redes sem fio às quais você está conectado. Glasswire é outra ótima opção que irá notificá-lo quando os dispositivos se conectarem ou desconectarem da sua rede.

Advertisement

Passo Três: Cheire por aí e veja com quem todos estão falando

Por enquanto, você deve ter uma lista de dispositivos que você conhece e confia, e uma lista de dispositivos que você encontrou conectados à sua rede. Com sorte, você está acabado aqui, e tudo combina ou é auto-explicativo (como uma TV que está desligada no momento, por exemplo).

Advertisement

No entanto, se você vir algum ator que você não reconhece, serviços rodando que não correspondem ao dispositivo (Por que meu Roku está rodando postgresql?), ou alguma outra coisa se sente desligado, é hora de fazer um pouco de cheirinho. Cheirando pacotes, ou seja.

Quando dois computadores comunicam, seja na sua rede ou através da internet, eles enviam bits de informação chamados “pacotes” um para o outro. Juntos, esses pacotes criam fluxos de dados complexos que compõem os vídeos que vemos ou os documentos que baixamos. Packet sniffing é o processo de capturar e examinar esses bits de informação para ver onde eles vão e o que eles contêm.

Advertisement

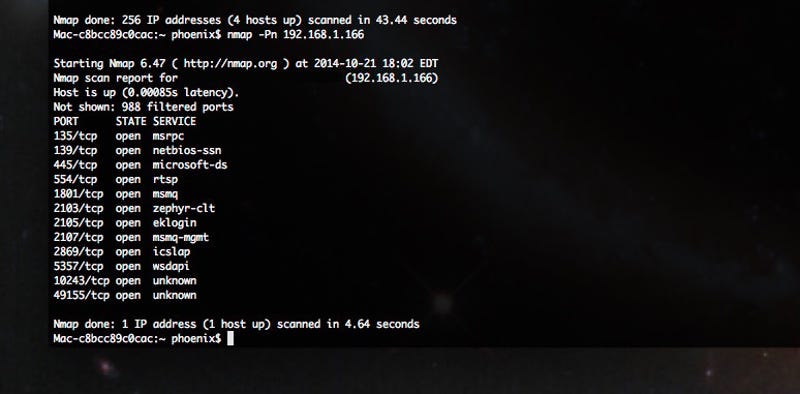

Install Wireshark

Para fazer isso, vamos precisar do Wireshark. É uma ferramenta de monitoramento de rede multiplataforma que usamos para fazer um pequeno sniffing de pacotes em nosso guia de sniffing de senhas e cookies. Neste caso, estaremos usando de maneira similar, mas nosso objetivo não é capturar nada específico, apenas monitorar que tipos de tráfego estão circulando na rede.

Advertisement

Para fazer isso, você precisará rodar o Wireshark sobre wifi em “modo promíscuo”. Isso significa que não está apenas procurando por pacotes que vão ou vêm do seu computador – está fora para coletar quaisquer pacotes que possa ver na sua rede.

Seguir estes passos para ser configurado:

- Download e instalar o Wireshark

- Selecione seu adaptador wifi.

- Click Capture > Options-and as you can see in the video above (cortesia do pessoal do Hak5), you can select “Capture all in promiscuous mode” for that adapter.

Advertisement

Now você pode começar a capturar pacotes. Quando você iniciar a captura, você vai obter muitas informações. Felizmente, a Wireshark antecipa isso e facilita a filtragem.

Advertisement

Posto que estamos apenas olhando para ver o que os atores suspeitos em sua rede estão fazendo, certifique-se de que o sistema em questão está online. Vá em frente e capture alguns minutos de tráfego. Então você pode filtrar esse tráfego baseado no endereço IP desse dispositivo usando os filtros embutidos da Wireshark.

Fazendo isso você tem uma visão rápida de com quem esse endereço IP está falando e que informações eles estão enviando para frente e para trás. Você pode clicar com o botão direito em qualquer um desses pacotes para inspecioná-lo, acompanhar a conversa entre ambas as extremidades e filtrar toda a captura por IP ou conversa. Para mais, veja as instruções detalhadas de filtragem do Wireshark.

Advertisement

Pode não saber para onde está a olhar (ainda)-mas é aí que entra um pouco de sleuthing.

Analise a atividade de esboço

Se você vir aquele computador suspeito falando com um endereço IP estranho, use o comando nslookup (no prompt de comando no Windows, ou em um terminal no OS X ou Linux) para obter seu nome de host. Isso pode dizer muito sobre a localização ou tipo de rede à qual o seu computador está se conectando. Wireshark também diz-lhe as portas que estão a ser utilizadas, por isso, Google o número da porta e veja que aplicações a utilizam.

Advertisement

Se, por exemplo, tiver um computador a ligar-se a uma estranha hostname sobre portas frequentemente utilizadas para IRC ou transferência de ficheiros, poderá ter um intruso. Claro que, se você achar que o dispositivo está se conectando a serviços respeitáveis sobre portas comumente usadas para coisas como e-mail ou HTTP/HTTPS, você pode ter simplesmente tropeçado em um tablet que seu colega de quarto nunca lhe disse que era seu, ou alguém ao lado roubando seu wifi. De qualquer forma, você terá os dados necessários para descobrir por conta própria.

Passo quatro: Joga o jogo longo e regista as tuas capturas

Advertisement

>

Obviamente, nem todos os maus actores da tua rede estarão online e a sugar enquanto os procuras. Até este ponto, somos ensinados a verificar dispositivos conectados, escaneá-los para identificar quem eles realmente são, e então farejar um pouco do tráfego deles para ter certeza de que está tudo acima do quadro. Entretanto, o que você faz se o computador suspeito está fazendo seu trabalho sujo à noite quando você está dormindo, ou se alguém está sugando seu wifi quando você está no trabalho o dia todo e não está por perto para verificar?

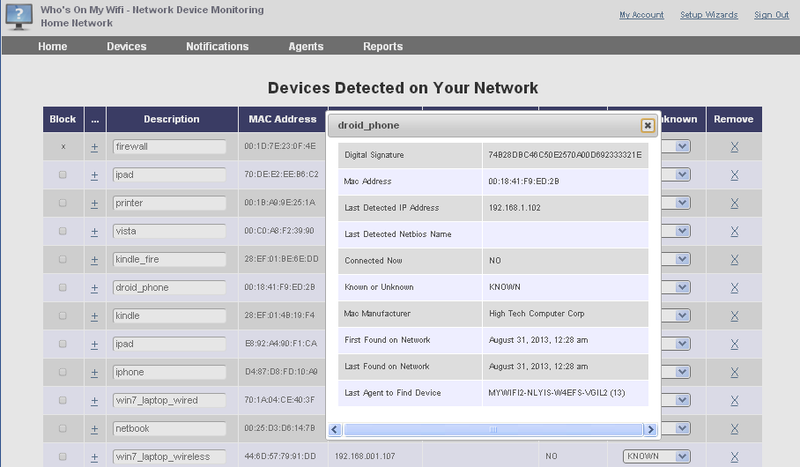

Usar software de monitoramento de rede

Existem algumas maneiras de resolver isso. Uma opção é usar um programa como o Glasswire, que mencionámos anteriormente. Este software irá alertá-lo quando alguém estiver conectado à sua rede. Quando você acorda de manhã ou volta do trabalho, você pode ver o que aconteceu enquanto você não estava olhando.

Advertisement

Verifique o log do seu roteador

A próxima opção é usar as capacidades de log do seu roteador. Enterrado nas opções de resolução de problemas ou segurança do seu router é normalmente um separador dedicado ao registo. Quanto você pode registrar e que tipo de informação varia de roteador para roteador, mas as opções podem incluir IP de entrada, número da porta de destino, IP de saída ou URL filtrado pelo dispositivo em sua rede, endereço IP interno e seu endereço MAC, e quais dispositivos em sua rede registraram com o roteador via DHCP para seu endereço IP (e, por proxy, quais não registraram).) É bastante robusto, e quanto mais tempo deixar os logs em execução, mais informação pode capturar.

Advertisement

Configuração personalizada como DD-WRT e Tomato (ambos os quais lhe mostrámos como instalar) permite-lhe monitorizar e registar a largura de banda e os dispositivos ligados durante o tempo que quiser, e pode até descarregar essa informação para um ficheiro de texto que pode ver mais tarde. Dependendo de como você tem seu roteador configurado, ele pode até enviar esse arquivo para você por e-mail regularmente ou soltá-lo em um disco rígido externo ou NAS.

De qualquer forma, usando o recurso de registro do seu roteador é uma ótima maneira de ver se, por exemplo, depois da meia-noite e todos foram para a cama, seu PC de jogo de repente começa a ranger e transmitir muitos dados de saída, ou você tem uma sanguessuga normal que gosta de pular no seu wifi e começar a baixar torrents em horas ímpares.

Advertisement

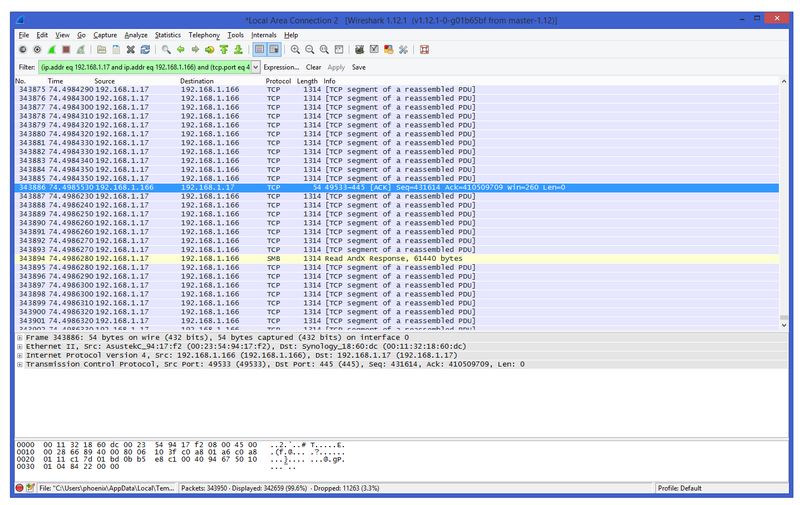

Mantenha Wireshark funcionando

A sua opção final, e tipo de opção nuclear nisso, é apenas deixar Wireshark capturar por horas-ou dias. Não é inédito, e muitos administradores de rede o fazem quando estão realmente analisando comportamentos estranhos na rede. É uma ótima maneira de prender atores ruins ou dispositivos tagarela. No entanto, é necessário deixar um computador ligado por muito tempo, farejando constantemente pacotes em sua rede, capturando tudo o que passa por ele, e esses registros podem ocupar um bom pedaço de espaço. Você pode cortar as coisas filtrando as capturas por IP ou tipo de tráfego, mas se você não tiver certeza do que está procurando, você terá muitos dados para analisar quando você estiver olhando para uma captura, mesmo que seja por algumas horas. Mesmo assim, ele definitivamente lhe dirá tudo o que você precisa saber.

Advertisement

Em todos estes casos, uma vez que você tenha dados suficientes registrados, você será capaz de descobrir quem está usando sua rede, quando, e se o dispositivo deles corresponde ao mapa de rede que você fez anteriormente.

Advertisement

Passo Cinco: Bloqueie sua rede

Se você seguiu até aqui, você identificou os dispositivos que devem ser capazes de se conectar à sua rede doméstica, os que realmente se conectam, identificou as diferenças, e esperançosamente descobriu se há algum ator ruim, dispositivos inesperados, ou sanguessugas pendurados por aí. Agora tudo que você tem que fazer é lidar com eles, e surpreendentemente, essa é a parte fácil.

Advertisement

Sanguessugas wifi terão o boot assim que você travar o seu roteador. Antes de fazer qualquer outra coisa, mude a senha do seu roteador, e desligue o WPS se ele estiver ligado. Se alguém conseguiu entrar diretamente no seu roteador, você não quer mudar outras coisas apenas para que ele entre e recupere o acesso. Certifique-se de que usa uma senha boa e forte, que é difícil de usar a força bruta.

Next, verifique se há atualizações de firmware. Se a sua sanguessuga fez uso de um exploit ou vulnerabilidade no firmware do seu router, isto irá mantê-los fora do pressuposto de que esse exploit foi corrigido, claro. Finalmente, certifique-se de que seu modo de segurança sem fio está configurado para WPA2 (porque WPA e WEP são muito fáceis de quebrar) e mude sua senha wifi para outra senha boa e longa que não possa ser forçada por força bruta. Então, os únicos dispositivos que devem ser capazes de reconectar são aqueles que você dá a nova senha para.

Advertisement

Que deve tomar conta de qualquer um que esteja a lixiviar o seu wifi e a fazer todo o seu download na sua rede em vez do deles. Isso também ajudará com a segurança com fio. Se você puder, você também deve tomar alguns passos adicionais de segurança wireless, como desligar a administração remota ou desativar UPnP.

Advertisement

Para maus atores em seus computadores com fio, você tem algumas caçadas para fazer. Se é realmente um dispositivo físico, ele deve ter uma conexão direta com o seu roteador. Comece a rastrear cabos e falar com seus colegas de quarto ou família para ver o que está acontecendo. Na pior das hipóteses, você sempre pode voltar ao seu roteador e bloquear totalmente esse endereço IP suspeito. O dono daquele set-top box ou computador silenciosamente plugado virá rodando bem rápido quando ele parar de funcionar.

Advertisement

A maior preocupação aqui, no entanto, são os computadores comprometidos. Um desktop que foi sequestrado e unido a uma botnet para mineração de Bitcoin durante a noite, por exemplo, ou uma máquina infectada com malware que liga para casa e envia suas informações pessoais para quem sabe onde, pode ser ruim.

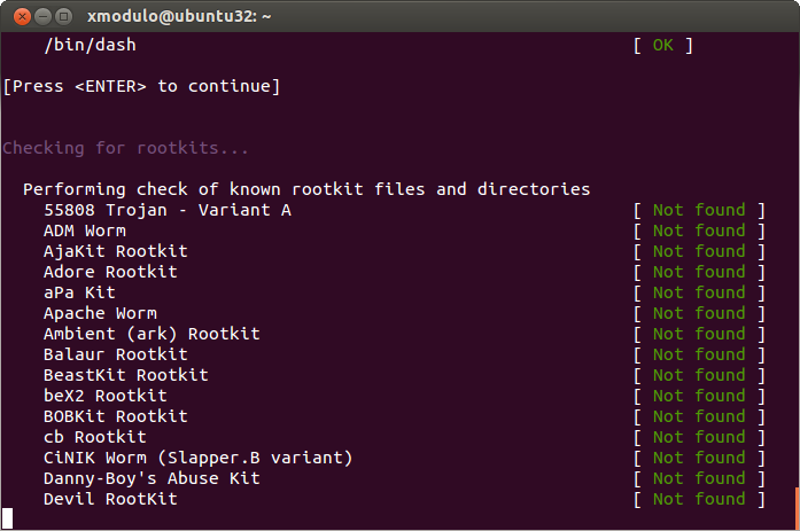

Após você restringir sua busca a computadores específicos, é hora de erradicar onde o problema está em cada máquina. Se você está realmente preocupado, adote a abordagem do engenheiro de segurança para o problema: uma vez que suas máquinas são de propriedade, elas não são mais confiáveis. Rebente-as, reinstale e restaure-as a partir dos seus backups. (Você tem backups dos seus dados, não tem?) Apenas certifique-se de manter um olho no seu PC – você não quer restaurar a partir de um backup infectado e iniciar o processo novamente.

Advertisement

Se você estiver disposto a arregaçar as mangas, você pode pegar um sólido utilitário antivírus e um scanner antimalware on-demand (sim, você vai precisar de ambos), e tentar limpar o computador em questão. Se você viu tráfego para um tipo específico de aplicativo, procure ver se não é malware ou apenas algo instalado por alguém que está se comportando mal. Continue verificando até tudo ficar limpo, e continue verificando o tráfego daquele computador para ter certeza de que está tudo bem.

Advertisement

Só arranhamos a superfície aqui quando se trata de monitoramento e segurança de rede. Há toneladas de ferramentas e métodos específicos que os especialistas usam para proteger suas redes, mas estes passos funcionarão para você se você for o administrador da rede para sua casa e família.

Advertisement

Rootar dispositivos suspeitos ou sanguessugas em sua rede pode ser um processo longo, que requer limpeza e vigilância. Mesmo assim, não estamos a tentar aumentar a paranóia. É provável que você não encontre nada fora do normal, e aqueles downloads lentos ou velocidades de wifi ruins são algo completamente diferente. Mesmo assim, é bom saber como sondar uma rede e o que fazer se você encontrar algo desconhecido. Lembre-se apenas de usar seus poderes para o bem.