Uw thuisnetwerk en alles wat ermee is verbonden, is als een kluis. Achter uw aanmelding gaat een schat aan waardevolle informatie schuil, van onversleutelde bestanden met persoonlijke gegevens tot apparaten die kunnen worden gekaapt en voor elk doel kunnen worden gebruikt. In dit artikel laten we zien hoe u uw netwerk in kaart kunt brengen, een kijkje onder de schermen kunt nemen om te zien wie met wat praat en hoe u apparaten of processen kunt ontdekken die bandbreedte verbruiken (of onverwachte gasten op uw netwerk zijn).

Deze browser ondersteunt het video-element niet.

In het kort: u zult in staat zijn de tekenen te herkennen dat iets op uw netwerk is aangetast. We gaan ervan uit dat u bekend bent met de basisbeginselen van netwerken, zoals hoe u de lijst met apparaten van uw router kunt vinden en wat een MAC-adres is. Zo niet, ga dan naar onze avondschool Ken je netwerk om je kennis op te frissen.

Voordat we verder gaan, moeten we je echter wel waarschuwen: Gebruik deze krachten voor het goede doel en voer deze tools en commando’s alleen uit op hardware of netwerken die u bezit of beheert. De IT-afdeling bij u in de buurt zou het niet leuk vinden als u de poorten scant of pakketten op het bedrijfsnetwerk snuffelt, en dat geldt ook voor de mensen in de plaatselijke coffeeshop.

Aanbieding

- Stap één: Maak een netwerkkaart

- Stap twee: Onderzoek uw netwerk om te zien wie zich erop bevindt

- Download en installeer Nmap

- Vergelijk de lijst van Nmap met die van uw router

- Stap drie: Snuffel rond en kijk met wie iedereen praat

- Wireshark installeren

- Analyseer verdachte activiteiten

- Stap vier: Speel het lange spel en log uw vastleggingen

- Gebruik netwerkmonitoringsoftware

- Controleer het logboek van uw router

- Wireshark laten draaien

- Stap vijf: Sluit uw netwerk af

Stap één: Maak een netwerkkaart

Voordat u zelfs maar op uw computer inlogt, schrijft u op wat u denkt te weten over uw netwerk. Begin met een vel papier en noteer alle aangesloten apparaten. Dit omvat zaken als smart-tv’s, slimme luidsprekers, laptops en computers, tablets en telefoons, of elk ander apparaat dat op uw netwerk kan zijn aangesloten. Als het helpt, kunt u een plattegrond van uw huis maken van elke kamer afzonderlijk. Noteer vervolgens elk apparaat en waar het zich bevindt. Het zal u misschien verbazen hoeveel apparaten er tegelijkertijd met internet zijn verbonden.

Aanwijzing

Netwerkbeheerders en technici zullen deze stap herkennen – het is de eerste stap bij het verkennen van een netwerk waarmee u niet bekend bent. Maak een inventarisatie van de apparaten op het netwerk, identificeer ze en kijk of de werkelijkheid overeenkomt met wat je verwacht. Als (of wanneer) dat niet het geval is, kunt u snel een onderscheid maken tussen wat u wel weet en wat u niet weet.

U bent misschien geneigd om gewoon in te loggen op uw router en op de statuspagina te kijken om te zien wat er is aangesloten, maar doe dat nog niet. Tenzij je alles op je netwerk kunt identificeren aan de hand van het IP- en MAC-adres, krijg je alleen maar een grote lijst met spullen – een lijst die ook indringers of profiteurs bevat. Maak eerst een fysieke inventarisatie en ga dan verder met de digitale inventarisatie.

Advertentie

Stap twee: Onderzoek uw netwerk om te zien wie zich erop bevindt

Advertisement

Zodra u een fysieke kaart van uw netwerk hebt en een lijst met alle vertrouwde apparaten, is het tijd om te gaan spitten. Log in op uw router en controleer de lijst met aangesloten apparaten. Dat geeft je een basislijst met namen, IP-adressen en MAC-adressen. Vergeet niet dat de lijst met apparaten van je router je misschien niet alles laat zien. Dat zou wel moeten, maar sommige routers tonen je alleen de apparaten die de router gebruiken voor zijn IP-adres. Hoe dan ook, houd die lijst aan de kant-het is goed, maar we willen meer informatie.

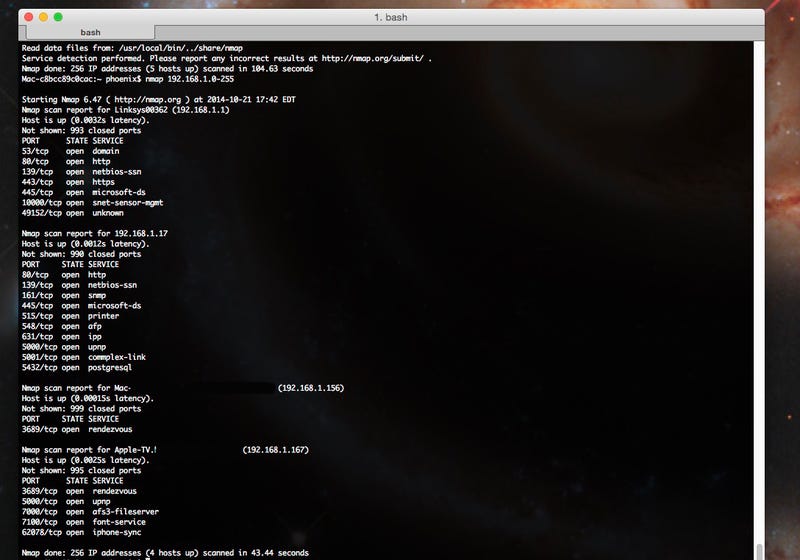

Download en installeer Nmap

Volgende, gaan we naar onze oude vriend Nmap. Voor degenen die niet bekend zijn, Nmap is een cross-platform, open-source netwerk scanning tool die apparaten kan vinden op uw netwerk, samen met een ton van de details op die apparaten. Je kunt zien welk besturingssysteem ze gebruiken, IP en MAC adressen, en zelfs open poorten en services. Download Nmap hier, bekijk deze installatiegidsen om het in te stellen, en volg deze instructies om hosts op uw thuisnetwerk te ontdekken.

Advertentie

Eén optie is om Nmap te installeren en uit te voeren vanaf de opdrachtregel (als u een grafische interface wilt, wordt Zenmap meestal meegeleverd met het installatieprogramma). Scan het IP-bereik dat u gebruikt voor uw thuisnetwerk. Dit bracht de meeste actieve apparaten op mijn thuisnetwerk aan het licht, met uitzondering van een paar apparaten die ik extra beveiligd heb (hoewel die ook ontdekt konden worden met een aantal commando’s van Nmap, die je kunt vinden in de bovenstaande link).

Opmerking

Vergelijk de lijst van Nmap met die van uw router

U zou op beide lijsten dezelfde dingen moeten zien, tenzij iets dat u eerder hebt opgeschreven nu is uitgeschakeld. Als u iets op uw router ziet dat Nmap niet heeft gevonden, probeert u Nmap rechtstreeks tegen dat IP-adres te gebruiken.

Advertentie

Kijk vervolgens naar de informatie die Nmap over het apparaat vindt. Als het beweert een Apple TV te zijn, zou het waarschijnlijk geen services zoals http moeten draaien, bijvoorbeeld.

Nmap is een zeer krachtig hulpprogramma, maar niet het gemakkelijkste in het gebruik. Als u een beetje bang bent, zijn er nog andere opties. Angry IP Scanner is een ander cross-platform hulpprogramma dat een goed uitziende en eenvoudig te gebruiken interface heeft en je veel van dezelfde informatie zal geven. Wireless Network Watcher is een Windows hulpprogramma dat draadloze netwerken scant waarmee je verbonden bent. Glasswire is een andere geweldige optie die u op de hoogte stelt wanneer apparaten verbinding maken of verbreken met uw netwerk.

Advertisement

Stap drie: Snuffel rond en kijk met wie iedereen praat

U zou nu een lijst moeten hebben van apparaten die u kent en vertrouwt, en een lijst van apparaten waarvan u hebt ontdekt dat ze op uw netwerk zijn aangesloten. Met een beetje geluk bent U hier klaar, en komt alles overeen, of spreekt het voor zich (zoals een TV die momenteel uit staat, bijvoorbeeld).

Advertentie

Als je echter acteurs ziet die je niet herkent, services die draaien die niet overeenkomen met het apparaat (Waarom draait mijn Roku postgresql?), of iets anders dat niet klopt, is het tijd om een beetje te snuffelen. Packet sniffing, wel te verstaan.

Wanneer twee computers met elkaar communiceren, hetzij op uw netwerk of via het internet, sturen ze stukjes informatie naar elkaar die “pakketten” worden genoemd. Samen vormen deze pakketten complexe gegevensstromen waaruit de video’s bestaan die we bekijken of de documenten die we downloaden. Packet sniffing is het proces van het vastleggen en onderzoeken van deze stukjes informatie om te zien waar ze heen gaan en wat ze bevatten.

Advertentie

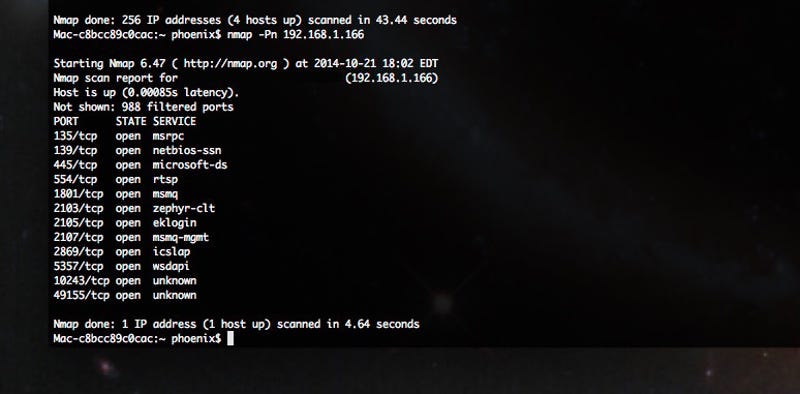

Wireshark installeren

Om dit te doen, hebben we Wireshark nodig. Het is een cross-platform netwerk monitoring tool die we hebben gebruikt om een beetje packet sniffing te doen in onze gids voor het uitpluizen van wachtwoorden en cookies. In dit geval zullen we het op een vergelijkbare manier gebruiken, maar ons doel is niet om iets specifieks vast te leggen, alleen om te controleren welke soorten verkeer er op het netwerk rondgaan.

Advertentie

Om dit te doen, moet je Wireshark via wifi in “promiscuous mode” laten draaien. Dat betekent dat het niet alleen op zoek is naar pakketten die van of naar uw computer gaan, maar dat het alle pakketten verzamelt die het op uw netwerk kan zien.

Volg de volgende stappen om u in te stellen:

- Download en installeer Wireshark

- Selecteer uw wifi-adapter.

- Klik op Capture > Options en zoals u in de bovenstaande video kunt zien (met dank aan de mensen van Hak5), kunt u voor die adapter “Capture all in promiscuous mode” selecteren.

Advertisement

Nu kunt u beginnen met het vastleggen van packets. Als je de capture start, krijg je een heleboel informatie. Gelukkig anticipeert Wireshark hierop en kunt u eenvoudig filteren.

Aanbeveling

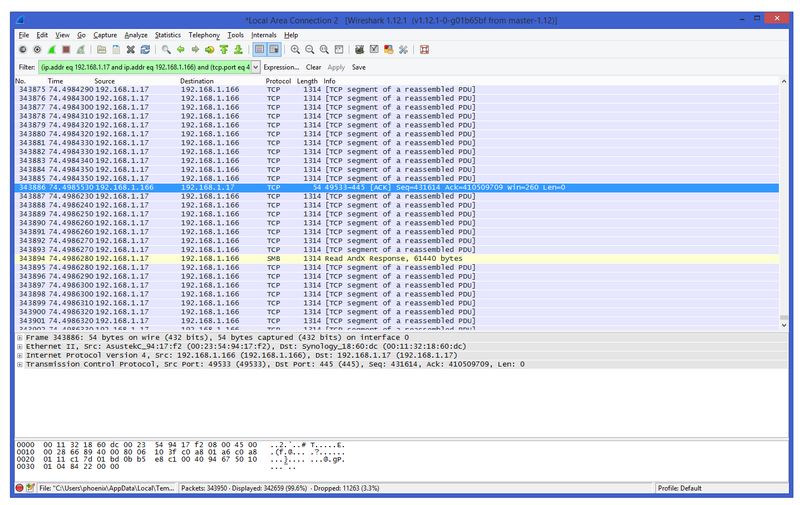

Omdat we alleen willen zien wat de verdachte actoren op uw netwerk aan het doen zijn, moet u ervoor zorgen dat het systeem in kwestie online is. Ga je gang en vang het verkeer van een paar minuten op. Vervolgens kunt u dat verkeer filteren op basis van het IP-adres van dat apparaat met behulp van de ingebouwde filters van Wireshark.

Dit geeft u een snel overzicht van met wie dat IP-adres in gesprek is en welke informatie ze heen en weer sturen. U kunt met de rechtermuisknop klikken op een van deze pakketten om het te inspecteren, de conversatie tussen beide uiteinden te volgen, en de hele capture te filteren op IP of conversatie. Zie voor meer informatie de gedetailleerde filterinstructies van Wireshark.

Aanbeveling

Het is mogelijk dat u (nog) niet weet waar u naar kijkt, maar daar komt een beetje speurwerk om de hoek kijken.

Analyseer verdachte activiteiten

Als u een verdachte computer ziet met een vreemd IP-adres, gebruikt u het commando nslookup (in de opdrachtprompt in Windows, of in een terminal in OS X of Linux) om de hostnaam te achterhalen. Dat kan je veel vertellen over de locatie of het type netwerk waar de computer verbinding mee maakt. Wireshark vertelt u ook welke poorten worden gebruikt, dus Google het poortnummer en kijk welke toepassingen het gebruiken.

Advertentie

Als u bijvoorbeeld een computer hebt die verbinding maakt met een vreemde hostnaam via poorten die vaak worden gebruikt voor IRC of bestandsoverdracht, hebt u mogelijk een indringer. Natuurlijk, als je merkt dat het apparaat verbinding maakt met gerenommeerde diensten via veelgebruikte poorten voor zaken als e-mail of HTTP/HTTPS, kan het zijn dat je op een tablet bent gestuit waarvan je huisgenoot je nooit heeft verteld dat hij die heeft, of dat iemand van je buren je wifi steelt. Hoe dan ook, je zult de gegevens hebben die nodig zijn om het zelf uit te zoeken.

Stap vier: Speel het lange spel en log uw vastleggingen

Advertentie

Natuurlijk zal niet elke slechte actor op uw netwerk online zijn en weglekken terwijl u naar ze op zoek bent. Tot nu toe hebben we u geleerd hoe u kunt controleren of er apparaten zijn aangesloten, hoe u ze kunt scannen om vast te stellen wie ze werkelijk zijn en hoe u vervolgens een beetje van hun verkeer kunt snuiven om er zeker van te zijn dat alles volgens de regels verloopt. Maar wat doe je als de verdachte computer ’s nachts zijn vuile werk doet wanneer je slaapt, of iemand lekt je wifi wanneer je de hele dag op je werk bent en niet in de buurt bent om te controleren?

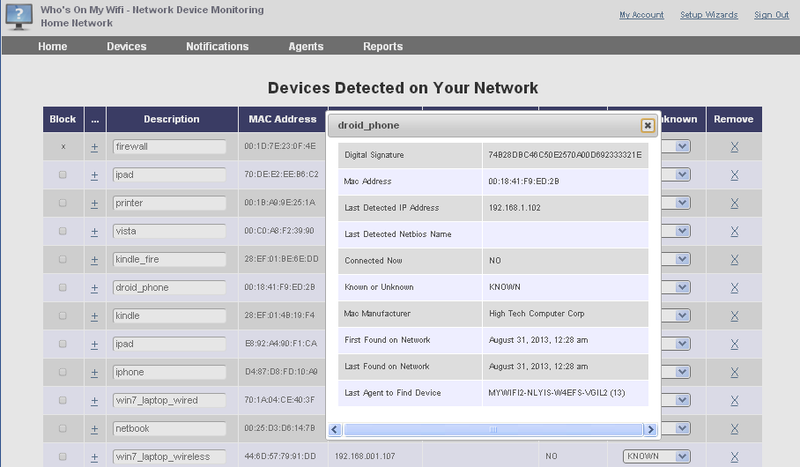

Gebruik netwerkmonitoringsoftware

Er zijn een paar manieren om dit aan te pakken. Een optie is het gebruik van een programma als Glasswire, die we eerder hebben genoemd. Deze software zal u waarschuwen wanneer iemand is aangesloten op uw netwerk. Wanneer u ’s ochtends wakker wordt of thuiskomt van uw werk, kunt u zien wat er is gebeurd terwijl u niet keek.

Advertentie

Controleer het logboek van uw router

Uw volgende optie is om de logboekmogelijkheden van uw router te gebruiken. Diep verborgen in de opties voor probleemoplossing of beveiliging van je router is meestal een tabblad gewijd aan logboekregistratie. Hoeveel je kunt loggen en wat voor soort informatie varieert per router, maar opties kunnen zijn: inkomend IP, poortnummer van bestemming, uitgaand IP of URL gefilterd door het apparaat op je netwerk, intern IP-adres en hun MAC-adres, en welke apparaten op je netwerk hebben ingecheckt bij de router via DHCP voor hun IP-adres (en, bij volmacht, welke niet.) Het is behoorlijk robuust, en hoe langer je de logs laat lopen, hoe meer informatie je kunt vastleggen.

Advertentie

Met aangepaste firmware zoals DD-WRT en Tomato (die we je allebei hebben laten zien hoe je ze installeert) kun je bandbreedte en aangesloten apparaten zo lang controleren en loggen als je wilt, en je kunt die informatie zelfs naar een tekstbestand dumpen dat je later kunt doornemen. Afhankelijk van hoe je je router hebt ingesteld, kan hij dat bestand zelfs regelmatig naar je e-mailen of het op een externe harde schijf of NAS zetten.

Hoe dan ook, het gebruik van de vaak genegeerde logboekfunctie van je router is een geweldige manier om te zien of, bijvoorbeeld, na middernacht en iedereen naar bed is gegaan, je gaming-pc plotseling begint te kraken en veel uitgaande gegevens verzendt, of je hebt een regelmatige bloedzuiger die graag op je wifi springt en op vreemde uren torrents begint te downloaden.

Aanbeveling

Wireshark laten draaien

De laatste optie, en een beetje de nucleaire optie, is om Wireshark gewoon urenlang of dagenlang te laten vastleggen. Het is niet ongehoord, en veel netwerkbeheerders doen het wanneer ze echt vreemd netwerkgedrag analyseren. Het is een geweldige manier om slechte actoren of babbelzieke apparaten op te sporen. Het vereist echter wel dat je een computer lange tijd aan laat staan, constant pakketten op je netwerk snuffelt en alles vastlegt wat er overheen gaat, en die logs kunnen aardig wat ruimte innemen. U kunt het beperken door de opnames te filteren op IP of type verkeer, maar als u niet zeker weet waar u naar zoekt, zult u heel wat gegevens moeten doorzoeken wanneer u een opname van zelfs maar een paar uur bekijkt.

Advertentie

In al deze gevallen kunt u, zodra u genoeg gegevens hebt vastgelegd, te weten komen wie uw netwerk gebruikt, wanneer dat gebeurt en of hun apparaat overeenkomt met de netwerkkaart die u eerder hebt gemaakt.

Advertentie

Stap vijf: Sluit uw netwerk af

Als u het tot hier hebt gevolgd, hebt u de apparaten geïdentificeerd die verbinding met uw thuisnetwerk zouden moeten kunnen maken, de apparaten die daadwerkelijk verbinding maken, de verschillen geïdentificeerd en hopelijk ontdekt of er slechte actoren, onverwachte apparaten of bloedzuigers in de buurt zijn. Het enige wat u nu nog hoeft te doen, is ze aanpakken, en dat is verrassend genoeg het makkelijke deel.

Advertentie

Wifi bloedzuigers krijgen de laars zodra u uw router hebt vergrendeld. Voordat u iets anders doet, moet u het wachtwoord van uw router wijzigen en WPS uitschakelen als dat is ingeschakeld. Als iemand erin geslaagd is rechtstreeks in te loggen op je router, wil je geen andere dingen veranderen alleen maar om ze te laten inloggen en weer toegang te krijgen. Zorg ervoor dat u een goed, sterk wachtwoord gebruikt dat moeilijk te kraken is.

Controleer vervolgens of er firmware-updates zijn. Als uw bloedzuiger gebruik heeft gemaakt van een exploit of een kwetsbaarheid in de firmware van uw router, houdt dit hem buiten – ervan uitgaande dat die exploit is gepatcht, natuurlijk. Zorg er ten slotte voor dat de draadloze beveiligingsmodus is ingesteld op WPA2 (omdat WPA en WEP zeer eenvoudig te kraken zijn) en verander je wifi-wachtwoord in een ander goed, lang wachtwoord dat niet kan worden geforceerd. De enige apparaten die dan nog verbinding zouden moeten kunnen maken, zijn de apparaten die je het nieuwe wachtwoord hebt gegeven.

Advertentie

Dit zou ervoor moeten zorgen dat niemand je wifi kan leasen en al zijn downloads op jouw netwerk kan doen in plaats van op dat van hen. Het zal ook helpen met de bedrade beveiliging. Als het mogelijk is, moet u ook een paar extra draadloze beveiligingsstappen nemen, zoals het uitschakelen van extern beheer of UPnP.

Advertentie

Voor de slechte actoren op uw bekabelde computers, moet u nog wat speurwerk verrichten. Als het echt een fysiek apparaat is, moet het een directe verbinding met je router hebben. Begin met het traceren van kabels en praat met je huisgenoten of familie om te zien wat er aan de hand is. In het ergste geval kun je altijd weer inloggen op je router en dat verdachte IP-adres helemaal blokkeren. De eigenaar van die set-top box of stilletjes aangesloten computer zal vrij snel komen aanrennen als het niet meer werkt.

Advertentie

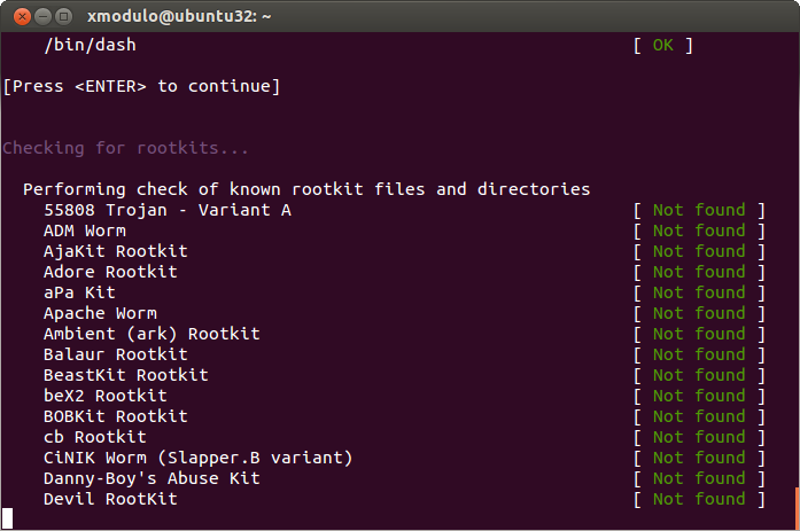

De grootste zorg hier zijn echter gecompromitteerde computers. Een desktop die is gekaapt en aangesloten op een botnet voor het ’s nachts delven van Bitcoin, bijvoorbeeld, of een machine die is geïnfecteerd met malware die naar huis belt en uw persoonlijke gegevens naar wie dan ook stuurt, kan slecht zijn.

Als u uw zoekopdracht eenmaal hebt beperkt tot specifieke computers, is het tijd om uit te zoeken waar het probleem op elke machine zit. Als je echt bezorgd bent, benader het probleem dan als een beveiligingsmonteur: Als je machines eenmaal eigendom zijn, zijn ze niet meer te vertrouwen. Blaas ze op, installeer ze opnieuw en herstel ze vanaf uw back-ups. (U hebt toch back-ups van uw gegevens?) Zorg er wel voor dat u uw pc in de gaten houdt. U wilt niet vanaf een geïnfecteerde back-up herstellen en het proces helemaal opnieuw beginnen.

Aanbeveling

Als u bereid bent de handen uit de mouwen te steken, kunt u een degelijk antivirusprogramma en een on-demand scanner voor anti-malware (ja, u hebt beide nodig) aanschaffen en proberen de computer in kwestie op te schonen. Als je verkeer zag voor een specifiek type toepassing, kijk dan of het geen malware is of gewoon iets dat iemand heeft geïnstalleerd dat zich slecht gedraagt. Blijf scannen totdat alles schoon is en blijf het verkeer van die computer controleren om er zeker van te zijn dat alles in orde is.

Aanbeveling

We hebben hier nog maar een tipje van de sluier opgelicht als het gaat om netwerkbewaking en -beveiliging. Er zijn tal van specifieke hulpmiddelen en methoden die experts gebruiken om hun netwerken te beveiligen, maar deze stappen werken ook voor u als u de netwerkbeheerder voor uw huis en gezin bent.

Advertisement

Het uitroeien van verdachte apparaten of bloedzuigers op uw netwerk kan een lang proces zijn, dat speurwerk en waakzaamheid vereist. Toch proberen we geen paranoia te creëren. De kans is groot dat je niets ongewoons zult vinden, en die trage downloads of slechte wifi-snelheden zijn iets heel anders. Toch is het goed om te weten hoe je een netwerk onderzoekt en wat je moet doen als je iets vreemds ontdekt. Vergeet niet om je krachten voor het goede te gebruiken.