Tu red doméstica -y todo lo que está conectado a ella- es como una caja fuerte. Detrás de su conexión se esconden toneladas de información valiosa, desde archivos sin cifrar que contienen datos personales hasta dispositivos que pueden ser secuestrados y utilizados para cualquier fin. En este post, le mostraremos cómo trazar un mapa de su red, echar un vistazo bajo las sábanas para ver quién está hablando con qué, y cómo descubrir los dispositivos o procesos que pueden estar chupando el ancho de banda (o son invitados inesperados en su red).

Este navegador no admite el elemento de vídeo.

En resumen: podrá reconocer las señales de que algo en su red está comprometido. Suponemos que está familiarizado con algunos aspectos básicos de la red, como la búsqueda de la lista de dispositivos de su router y lo que es una dirección MAC. Si no es así, diríjase a nuestra escuela nocturna Conozca su red para repasar primero.

Pero antes de seguir adelante, debemos hacer una advertencia: Utilice estos poderes para el bien, y sólo ejecute estas herramientas y comandos en el hardware o las redes que posee o administra. A tu amistoso departamento de TI no le gustaría que escanearas puertos o que olfatearas paquetes en la red corporativa, y tampoco le gustaría a toda la gente de tu cafetería local.

Publicidad

- Paso uno: Haz un mapa de la red

- Paso dos: Sondea tu red para ver quién está en ella

- Descargue e instale Nmap

- Compare la lista de Nmap con la de su router

- Paso tres: Husmear y ver con quién habla todo el mundo

- Instalar Wireshark

- Analiza la actividad sospechosa

- Paso cuatro: Juega el juego largo y registra tus capturas

- Utilice el software de monitoreo de red

- Comprueba el registro de tu router

- Mantener Wireshark en funcionamiento

- Paso cinco: Bloquea tu red

Paso uno: Haz un mapa de la red

Antes incluso de entrar en tu ordenador, escribe lo que crees que sabes sobre tu red. Empieza con una hoja de papel y anota todos tus dispositivos conectados. Eso incluye cosas como televisores inteligentes, altavoces inteligentes, portátiles y ordenadores, tabletas y teléfonos, o cualquier otro dispositivo que pueda estar conectado a su red. Si te sirve de ayuda, dibuja un mapa de tu casa habitación por habitación. A continuación, anota cada dispositivo y su ubicación. Puede que se sorprenda de cuántos dispositivos tiene conectados a Internet al mismo tiempo.

Anuncio

Los administradores e ingenieros de redes reconocerán este paso: es el primer paso para explorar cualquier red con la que no esté familiarizado. Haz un inventario de los dispositivos que hay en ella, identifícalos y luego comprueba si la realidad coincide con lo que esperas. Si (o cuando) no lo hace, podrá separar rápidamente lo que sabe de lo que no sabe.

Puede tener la tentación de limitarse a entrar en su router y mirar su página de estado para ver lo que está conectado, pero no lo haga todavía. A menos que pueda identificar todo lo que hay en su red por su dirección IP y MAC, sólo obtendrá una gran lista de cosas, una que incluye cualquier intruso o gorrón. Haga primero un inventario físico y luego pase al digital.

Publicidad

Paso dos: Sondea tu red para ver quién está en ella

Publicidad

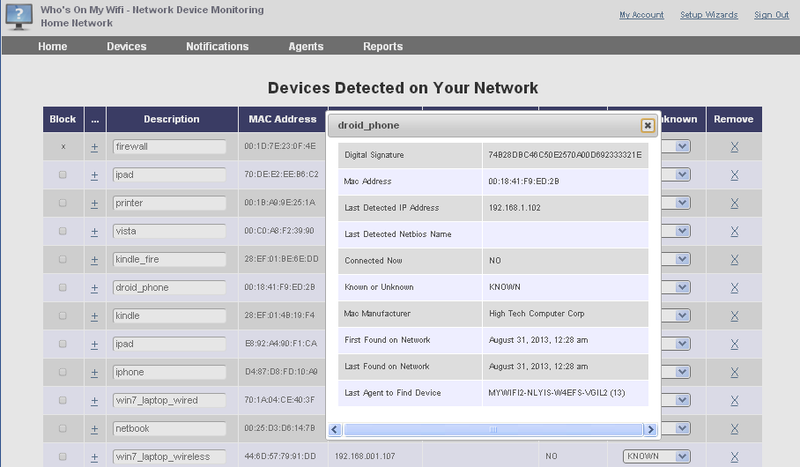

Una vez que tengas un mapa físico de tu red y una lista de todos tus dispositivos de confianza, es hora de investigar. Accede a tu router y comprueba su lista de dispositivos conectados. Eso te dará una lista básica de nombres, direcciones IP y direcciones MAC. Recuerda que la lista de dispositivos de tu router puede mostrarte todo o no. Debería, pero algunos routers sólo te muestran los dispositivos que utilizan el router para su dirección IP. De cualquier manera, mantenga esa lista a un lado – es buena, pero queremos más información.

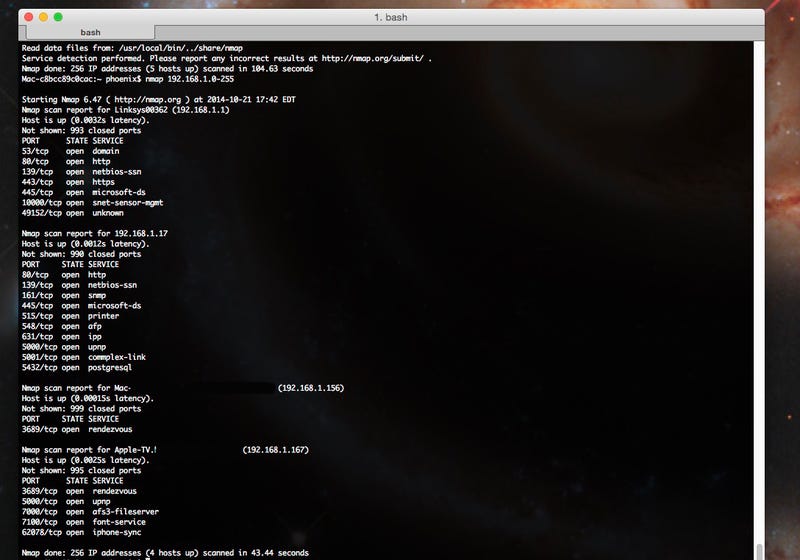

Descargue e instale Nmap

A continuación, vamos a recurrir a nuestro viejo amigo Nmap. Para aquellos que no están familiarizados, Nmap es una herramienta de escaneo de red multiplataforma y de código abierto que puede encontrar dispositivos en su red, junto con una tonelada de detalles sobre esos dispositivos. Puedes ver el sistema operativo que utilizan, las direcciones IP y MAC, e incluso los puertos y servicios abiertos. Descargue Nmap aquí, consulte estas guías de instalación para configurarlo y siga estas instrucciones para descubrir hosts en su red doméstica.

Publicidad

Una opción es instalar y ejecutar Nmap desde la línea de comandos (si desea una interfaz gráfica, Zenmap suele venir con el instalador). Escanea el rango de IP que utilizas para tu red doméstica. Esto descubrió la mayoría de los dispositivos activos en mi red doméstica, excluyendo unos pocos en los que tengo alguna seguridad mejorada (aunque esos fueron descubiertos también con algunos de los comandos de Nmap, que puedes encontrar en el enlace anterior).

Anuncio

Compare la lista de Nmap con la de su router

Debería ver las mismas cosas en ambas listas a menos que algo de lo que anotó antes esté apagado ahora. Si ves algo en tu router que Nmap no ha encontrado, intenta usar Nmap contra esa dirección IP directamente.

Anuncio

Entonces mira la información que Nmap encuentra sobre el dispositivo. Si dice ser un Apple TV, probablemente no debería tener servicios como http en ejecución, por ejemplo. Si parece extraño, sondea específicamente para obtener más información.

Nmap es una herramienta extremadamente potente, pero no es la más fácil de usar. Si eres un poco tímido, tienes otras opciones. Angry IP Scanner es otra utilidad multiplataforma que tiene una interfaz atractiva y fácil de usar que le dará mucha de la misma información. Wireless Network Watcher es una utilidad para Windows que escanea las redes inalámbricas a las que estás conectado. Glasswire es otra gran opción que le notificará cuando los dispositivos se conecten o desconecten de su red.

Anuncio

Paso tres: Husmear y ver con quién habla todo el mundo

A estas alturas, deberías tener una lista de dispositivos que conoces y en los que confías, y una lista de dispositivos que has encontrado conectados a tu red. Con suerte, has terminado aquí, y todo coincide o se explica por sí mismo (como un televisor que está apagado, por ejemplo).

Anuncio

Sin embargo, si ves algún actor que no reconoces, servicios que se ejecutan que no corresponden al dispositivo (¿Por qué mi Roku está ejecutando postgresql?), o algo más se siente fuera de lugar, es el momento de hacer un poco de sniffing. Cuando dos ordenadores se comunican, ya sea en su red o a través de Internet, se envían bits de información llamados «paquetes». Juntos, esos paquetes crean complejos flujos de datos que conforman los vídeos que vemos o los documentos que descargamos. El rastreo de paquetes es el proceso de capturar y examinar esos bits de información para ver a dónde van y qué contienen.

Publicidad

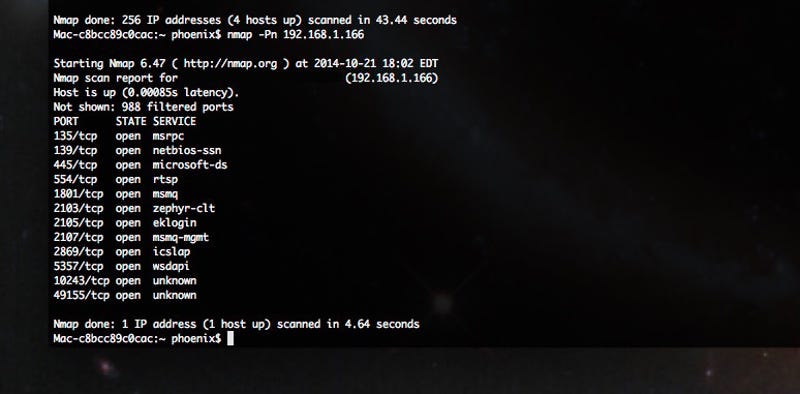

Instalar Wireshark

Para hacerlo, necesitaremos Wireshark. Es una herramienta de monitorización de red multiplataforma que utilizamos para hacer un poco de sniffing de paquetes en nuestra guía de sniffing de contraseñas y cookies. En este caso, lo usaremos de manera similar, pero nuestro objetivo no es capturar nada específico, sólo monitorear qué tipos de tráfico están pasando por la red.

Anuncio

Para hacer esto, necesitarás ejecutar Wireshark sobre wifi en «modo promiscuo». Eso significa que no sólo busca los paquetes que se dirigen hacia o desde tu ordenador, sino que recoge cualquier paquete que pueda ver en tu red.

Sigue estos pasos para configurarlo:

- Descarga e instala Wireshark

- Selecciona tu adaptador wifi.

- Haz clic en Capturar >Opciones-y como puedes ver en el video de arriba (cortesía de la gente de Hak5), puedes seleccionar «Capturar todo en modo promiscuo» para ese adaptador.

Anuncio

Ahora puedes empezar a capturar paquetes. Cuando inicies la captura, vas a obtener mucha información. Por suerte, Wireshark se anticipa a esto y facilita el filtrado.

Anuncio

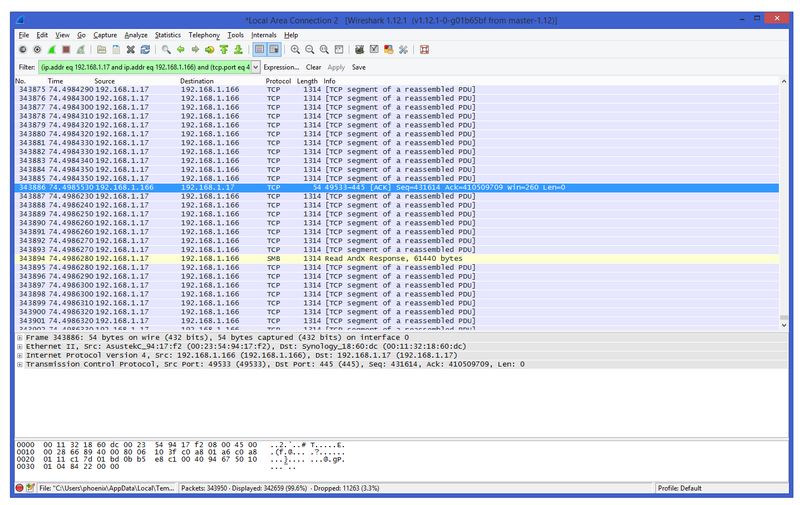

Dado que sólo buscamos ver qué hacen los actores sospechosos de tu red, asegúrate de que el sistema en cuestión está conectado. Continúa y captura unos minutos de tráfico. A continuación, puede filtrar ese tráfico basado en la dirección IP de ese dispositivo utilizando los filtros incorporados de Wireshark.

Hacer esto le da una visión rápida de con quién está hablando esa dirección IP y qué información están enviando de ida y vuelta. Puedes hacer clic con el botón derecho en cualquiera de esos paquetes para inspeccionarlo, seguir la conversación entre ambos extremos y filtrar toda la captura por IP o conversación. Para más información, consulte las instrucciones detalladas de filtrado de Wireshark.

Anuncio

Es posible que no sepa lo que está viendo (todavía), pero ahí es donde entra un poco de investigación.

Analiza la actividad sospechosa

Si ves a ese ordenador sospechoso hablando con una dirección IP extraña, utiliza el comando nslookup (en el símbolo del sistema en Windows, o en un terminal en OS X o Linux) para obtener su nombre de host. Eso puede decirte mucho sobre la ubicación o el tipo de red a la que se está conectando el ordenador. Wireshark también te dice los puertos que se están utilizando, así que busca en Google el número de puerto y mira qué aplicaciones lo utilizan.

Publicidad

Si, por ejemplo, tienes un ordenador que se conecta a un nombre de host extraño a través de puertos que se suelen utilizar para IRC o para la transferencia de archivos, puede que tengas un intruso. Por supuesto, si descubres que el dispositivo se está conectando a servicios de buena reputación a través de puertos comúnmente utilizados para cosas como el correo electrónico o HTTP/HTTPS, puede que te hayas topado con una tableta que tu compañero de piso nunca te dijo que tenía, o con alguien de la puerta de al lado robando tu wifi. En cualquier caso, tendrás los datos necesarios para averiguarlo por tu cuenta.

Paso cuatro: Juega el juego largo y registra tus capturas

Publicidad

Por supuesto, no todos los malos actores de tu red estarán en línea y haciendo de sanguijuelas mientras los buscas. Hasta este punto, le hemos enseñado a buscar dispositivos conectados, a escanearlos para identificar quiénes son realmente y a husmear un poco en su tráfico para asegurarse de que todo es correcto. Sin embargo, ¿qué hacer si el equipo sospechoso está haciendo su trabajo sucio en la noche cuando usted está durmiendo, o alguien está filtrando su wifi cuando estás en el trabajo todo el día y no alrededor de comprobar?

Utilice el software de monitoreo de red

Hay un par de maneras de abordar esto. Una opción es utilizar un programa como Glasswire, que mencionamos anteriormente. Este software te avisará cuando alguien esté conectado a tu red. Cuando te despiertes por la mañana o vuelvas a casa del trabajo, podrás ver lo que ha pasado mientras no estabas mirando.

Anuncio

Comprueba el registro de tu router

Tu siguiente opción es utilizar las capacidades de registro de tu router. En las opciones de solución de problemas o de seguridad del router suele haber una pestaña dedicada al registro. Cuánto puede registrar y qué tipo de información varía según el router, pero las opciones pueden incluir la IP entrante, el número de puerto de destino, la IP saliente o la URL filtrada por el dispositivo en su red, la dirección IP interna y su dirección MAC, y qué dispositivos en su red se han registrado en el router a través de DHCP para su dirección IP (y, por proxy, cuáles no).) Es bastante robusto, y cuanto más tiempo dejes los registros en funcionamiento, más información podrás capturar.

Publicidad

Los firmware personalizados como DD-WRT y Tomato (ambos te hemos enseñado a instalarlos) te permiten monitorizar y registrar el ancho de banda y los dispositivos conectados durante todo el tiempo que desees, e incluso pueden volcar esa información en un archivo de texto que puedes revisar más tarde. Dependiendo de cómo tenga configurado su router, puede incluso enviarle ese archivo por correo electrónico con regularidad o depositarlo en un disco duro externo o en un NAS.

De cualquier manera, utilizar la función de registro de su router, a menudo ignorada, es una gran manera de ver si, por ejemplo, después de la medianoche y cuando todo el mundo se ha ido a la cama, su PC de juegos de repente comienza a crujir y a transmitir una gran cantidad de datos de salida, o si tiene una sanguijuela habitual a la que le gusta saltar a su wifi y empezar a descargar torrents a horas extrañas.

Publicidad

Mantener Wireshark en funcionamiento

Tu última opción, y algo así como la opción nuclear, es dejar que Wireshark capture durante horas-o días. No es inaudito, y muchos administradores de red lo hacen cuando realmente están analizando el comportamiento extraño de la red. Es una gran manera de localizar a los malos actores o a los dispositivos parlanchines. Sin embargo, requiere dejar un ordenador encendido durante mucho tiempo, olfateando constantemente los paquetes de la red, capturando todo lo que pasa por ella, y esos registros pueden ocupar un buen espacio. Puedes reducir las cosas filtrando las capturas por IP o por tipo de tráfico, pero si no estás seguro de lo que estás buscando, tendrás un montón de datos que revisar cuando veas una captura incluso de unas pocas horas. Aun así, definitivamente te dirá todo lo que necesitas saber.

Publicidad

En todos estos casos, una vez que tengas suficientes datos registrados, podrás averiguar quién está usando tu red, cuándo, y si su dispositivo coincide con el mapa de red que hiciste antes.

Publicidad

Paso cinco: Bloquea tu red

Si has seguido hasta aquí, has identificado los dispositivos que deberían poder conectarse a tu red doméstica, los que realmente se conectan, has identificado las diferencias y, con suerte, has averiguado si hay algún mal actor, dispositivo inesperado o sanguijuela rondando. Ahora todo lo que tienes que hacer es lidiar con ellos, y sorprendentemente, esa es la parte más fácil.

Aviso

Las sanguijuelas del wifi tendrán el arranque tan pronto como bloquees tu router. Antes de hacer nada, cambia la contraseña de tu router y desactiva el WPS si está activado. Si alguien se las ha arreglado para entrar directamente en tu router, no querrás cambiar otras cosas sólo para que se conecten y vuelvan a tener acceso. Asegúrese de utilizar una contraseña buena y fuerte que sea difícil de forzar.

A continuación, compruebe si hay actualizaciones de firmware. Si su sanguijuela ha hecho uso de un exploit o vulnerabilidad en el firmware de su router, esto los mantendrá alejados -suponiendo que ese exploit haya sido parcheado, por supuesto. Por último, asegúrate de que tu modo de seguridad inalámbrica está configurado en WPA2 (porque WPA y WEP son muy fáciles de crackear) y cambia tu contraseña wifi por otra buena y larga que no pueda ser forzada. Entonces, los únicos dispositivos que deberían poder reconectarse son aquellos a los que les des la nueva contraseña.

Publicidad

Eso debería evitar que alguien te robe el wifi y haga todas sus descargas en tu red en lugar de la suya. También ayudará con la seguridad por cable. Si puede, también debería tomar algunas medidas adicionales de seguridad inalámbrica, como desactivar la administración remota o deshabilitar el UPnP.

Aviso

Para los malos actores en sus ordenadores con cable, tiene que hacer algo de caza. Si se trata de un dispositivo físico, debería tener una conexión directa con tu router. Empieza a rastrear los cables y a hablar con tus compañeros de piso o con tu familia para ver qué pasa. En el peor de los casos, siempre puedes volver a conectarte a tu router y bloquear por completo esa dirección IP sospechosa. El propietario de ese descodificador o de ese ordenador conectado silenciosamente vendrá corriendo bastante rápido cuando deje de funcionar.

Publicidad

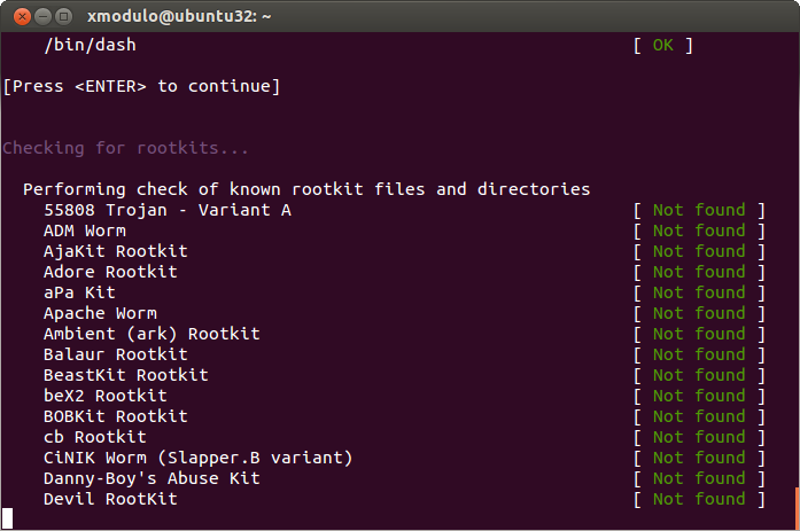

La mayor preocupación aquí, sin embargo, son los ordenadores comprometidos. Un ordenador de sobremesa que ha sido secuestrado y unido a una red de bots para la minería de Bitcoin durante la noche, por ejemplo, o una máquina infectada con malware que llama a casa y envía su información personal a quién sabe dónde, puede ser malo.

Una vez que se reduce la búsqueda a ordenadores específicos, es el momento de averiguar dónde está el problema en cada máquina. Si está realmente preocupado, adopte el enfoque del ingeniero de seguridad para el problema: una vez que sus máquinas son propiedad, ya no son dignas de confianza. Destrúyelas, reinstala y restaura desde tus copias de seguridad. (Tienes copias de seguridad de tus datos, ¿no?) Sólo asegúrate de vigilar tu PC: no querrás restaurar desde una copia de seguridad infectada y empezar el proceso de nuevo.

Publicidad

Si estás dispuesto a arremangarte, puedes hacerte con una utilidad antivirus sólida y un escáner antimalware a la carta (sí, necesitarás ambos), e intentar limpiar el ordenador en cuestión. Si ves tráfico de un tipo específico de aplicación, mira a ver si no es malware o simplemente algo que alguien ha instalado y que se está comportando mal. Sigue escaneando hasta que todo aparezca limpio, y sigue comprobando el tráfico de ese ordenador para asegurarte de que todo está bien.

Publicidad

Aquí sólo hemos arañado la superficie en lo que respecta a la monitorización y seguridad de la red. Hay montones de herramientas y métodos específicos que los expertos utilizan para asegurar sus redes, pero estos pasos te servirán si eres el administrador de la red de tu casa y tu familia.

Publicidad

Reducir los dispositivos sospechosos o las sanguijuelas de tu red puede ser un proceso largo, que requiere de investigación y vigilancia. Sin embargo, no estamos tratando de fomentar la paranoia. Lo más probable es que no encuentres nada fuera de lo normal, y que esas descargas lentas o esas velocidades de wifi tan malas sean algo totalmente distinto. Aun así, es bueno saber cómo sondear una red y qué hacer si encuentras algo que no te resulta familiar. Sólo recuerda usar tus poderes para el bien.