La tua rete domestica – e tutto ciò che vi è collegato – è come una cassaforte. Dietro il tuo login si nascondono tonnellate di informazioni preziose, da file non criptati contenenti dati personali a dispositivi che possono essere dirottati e utilizzati per qualsiasi scopo. In questo post, vi mostreremo come mappare la vostra rete, dare una sbirciata sotto le coperte per vedere chi sta parlando con cosa, e come scoprire i dispositivi o i processi che possono succhiare la larghezza di banda (o sono ospiti inaspettati nella vostra rete).

Questo browser non supporta l’elemento video.

In breve: sarai in grado di riconoscere i segni che qualcosa sulla tua rete è compromessa. Daremo per scontato che abbiate familiarità con alcune basi del networking, come trovare la lista dei dispositivi del vostro router e cosa sia un indirizzo MAC. In caso contrario, vai alla nostra scuola serale Know Your Network per ripassare prima.

Prima di andare avanti, però, dovremmo lanciare un avvertimento: Usate questi poteri per il bene, ed eseguite questi strumenti e comandi solo su hardware o reti che possedete o gestite. Il vostro amichevole dipartimento IT di quartiere non vorrebbe che faceste port scanning o sniffing di pacchetti sulla rete aziendale, e nemmeno tutte le persone della vostra caffetteria locale.

Avviso

- Passo uno: Fai una mappa della rete

- Secondo passo: Sonda la tua rete per vedere chi c’è dentro

- Scarica e installa Nmap

- Confronta la lista di Nmap con quella del tuo router

- Passo 3: Annusa in giro e vedi con chi stanno parlando tutti

- Installare Wireshark

- Analizza l’attività sospetta

- Quarto passo: Gioca il gioco lungo e registra le tue catture

- Usa un software di monitoraggio della rete

- Controlla il registro del tuo router

- Mantieni Wireshark in esecuzione

- Passo Cinque: Blocca la tua rete

Passo uno: Fai una mappa della rete

Prima ancora di accedere al tuo computer, scrivi quello che pensi di sapere sulla tua rete. Inizia con un foglio di carta e annota tutti i tuoi dispositivi collegati. Questo include cose come smart TV, altoparlanti intelligenti, laptop e computer, tablet e telefoni, o qualsiasi altro dispositivo che potrebbe essere collegato alla tua rete. Se ti aiuta, disegna una mappa della tua casa stanza per stanza. Poi scrivi ogni dispositivo e dove si trova. Potresti rimanere sorpreso da quanti dispositivi hai connesso a internet nello stesso momento.

Avviso

Gli amministratori e gli ingegneri di rete riconosceranno questo passo: è il primo passo per esplorare qualsiasi rete che non conosci. Fate un inventario dei dispositivi su di essa, identificateli, e poi vedete se la realtà corrisponde a ciò che vi aspettate. Se (o quando) non è così, sarai in grado di separare rapidamente ciò che conosci da ciò che non conosci.

Potresti essere tentato di accedere al tuo router e guardare la sua pagina di stato per vedere cosa è collegato, ma non farlo ancora. A meno che non possiate identificare ogni cosa sulla vostra rete tramite il suo indirizzo IP e MAC, otterrete solo una grande lista di cose – una che include qualsiasi intruso o scroccone. Fai prima un inventario fisico, poi passa a quello digitale.

Pubblicità

Secondo passo: Sonda la tua rete per vedere chi c’è dentro

Advertisement

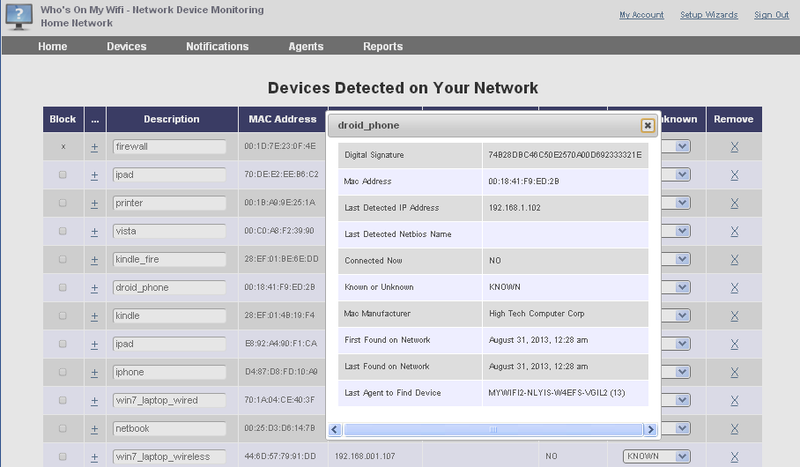

Una volta che hai una mappa fisica della tua rete e una lista di tutti i tuoi dispositivi affidabili, è ora di andare a scavare. Accedi al tuo router e controlla la sua lista di dispositivi collegati. Questo ti darà un elenco di base di nomi, indirizzi IP e indirizzi MAC. Ricorda che l’elenco dei dispositivi del tuo router potrebbe non mostrarti tutto. Dovrebbe, ma alcuni router mostrano solo i dispositivi che usano il router per il loro indirizzo IP. In ogni caso, tieni quella lista a lato: è buona, ma noi vogliamo più informazioni.

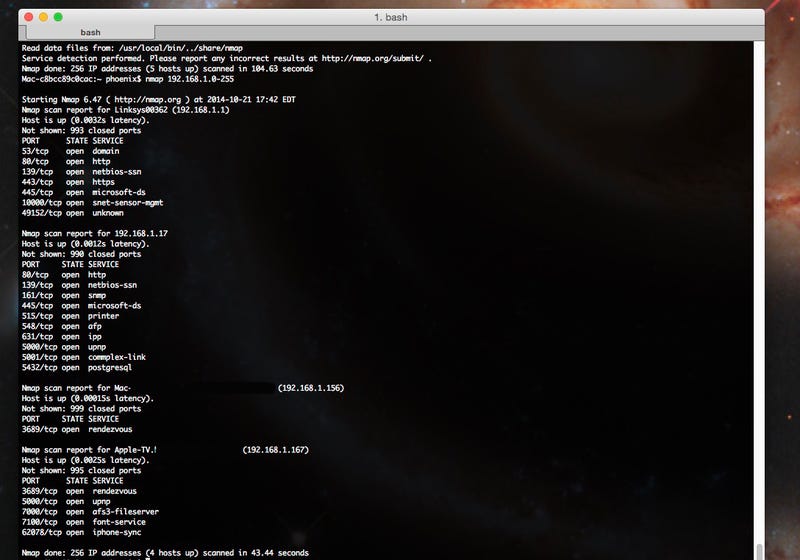

Scarica e installa Nmap

In seguito, ci rivolgeremo al nostro vecchio amico Nmap. Per chi non lo sapesse, Nmap è uno strumento di scansione di rete open-source e multipiattaforma che può trovare i dispositivi sulla vostra rete, insieme a una tonnellata di dettagli su questi dispositivi. Puoi vedere il sistema operativo che stanno usando, gli indirizzi IP e MAC, e anche le porte e i servizi aperti. Scarica Nmap qui, controlla queste guide all’installazione per impostarlo e segui queste istruzioni per scoprire gli host sulla tua rete domestica.

Pubblicità

Una opzione è quella di installare ed eseguire Nmap dalla riga di comando (se vuoi un’interfaccia grafica, Zenmap di solito viene fornito con il programma di installazione). Scansiona l’intervallo IP che stai usando per la tua rete domestica. Questo ha scoperto la maggior parte dei dispositivi attivi sulla mia rete domestica, escludendo alcuni di quelli su cui ho migliorato la sicurezza (anche se anche questi erano scopribili con alcuni dei comandi di Nmap, che potete trovare nel link qui sopra).

Avviso

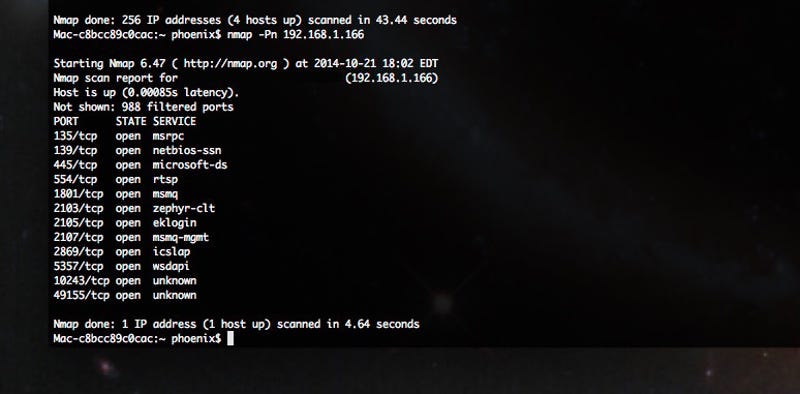

Confronta la lista di Nmap con quella del tuo router

Dovresti vedere le stesse cose in entrambe le liste a meno che qualcosa che hai scritto prima sia spento ora. Se vedi qualcosa sul tuo router che Nmap non ha rilevato, prova ad usare Nmap contro quell’indirizzo IP direttamente.

Avviso

Poi guarda le informazioni che Nmap trova sul dispositivo. Se sostiene di essere una Apple TV, probabilmente non dovrebbe avere servizi come http in esecuzione, per esempio. Se sembra strano, sondatelo specificamente per avere più informazioni.

Nmap è uno strumento estremamente potente, ma non è il più facile da usare. Se siete un po’ timorosi, avete altre opzioni. Angry IP Scanner è un’altra utility multipiattaforma che ha un’interfaccia bella e facile da usare che vi darà molte delle stesse informazioni. Wireless Network Watcher è una utility per Windows che analizza le reti wireless a cui siete connessi. Glasswire è un’altra grande opzione che ti notificherà quando i dispositivi si connettono o si disconnettono dalla tua rete.

Avviso

Passo 3: Annusa in giro e vedi con chi stanno parlando tutti

A questo punto, dovresti avere una lista di dispositivi che conosci e di cui ti fidi, e una lista di dispositivi che hai trovato connessi alla tua rete. Con un po’ di fortuna, hai finito qui, e tutto corrisponde o si spiega da solo (come una TV che è attualmente spenta, per esempio).

Avviso

Tuttavia, se vedi qualche attore che non riconosci, servizi in esecuzione che non corrispondono al dispositivo (Perché il mio Roku sta eseguendo postgresql?), o qualcos’altro sembra fuori posto, è ora di fare un po’ di sniffing. Packet sniffing, cioè

Quando due computer comunicano, sia sulla vostra rete che su internet, inviano bit di informazioni chiamati “pacchetti” l’uno all’altro. Messi insieme, questi pacchetti creano complessi flussi di dati che costituiscono i video che guardiamo o i documenti che scarichiamo. Packet sniffing è il processo di catturare ed esaminare quei bit di informazioni per vedere dove vanno e cosa contengono.

Pubblicità

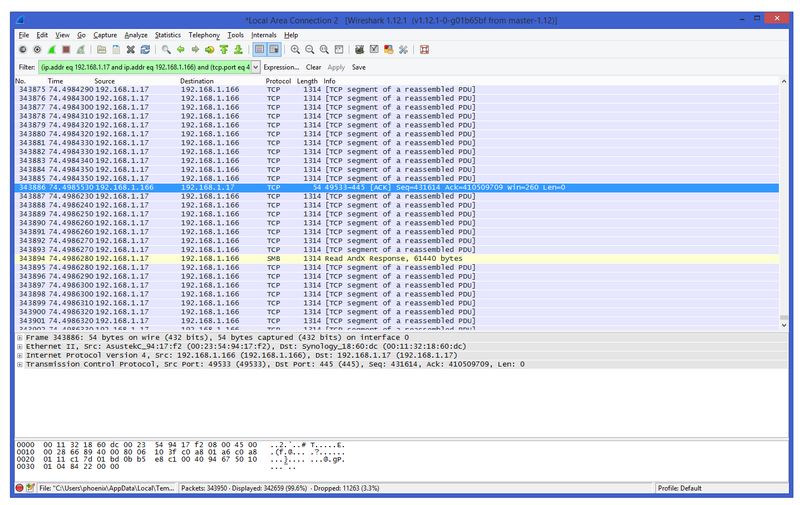

Installare Wireshark

Per fare questo, abbiamo bisogno di Wireshark. È uno strumento di monitoraggio di rete multipiattaforma che abbiamo usato per fare un po’ di sniffing di pacchetti nella nostra guida per sniffare password e cookie. In questo caso, lo useremo in modo simile, ma il nostro obiettivo non è quello di catturare qualcosa di specifico, solo di monitorare quali tipi di traffico stanno girando nella rete.

Pubblicità

Per fare questo, è necessario eseguire Wireshark su wifi in “modalità promiscua”. Questo significa che non sta solo cercando i pacchetti diretti o provenienti dal tuo computer, ma sta raccogliendo tutti i pacchetti che può vedere sulla tua rete.

Segui questi passi per configurare:

- Scarica e installa Wireshark

- Seleziona il tuo adattatore wifi.

- Clicca su Capture > Options e come puoi vedere nel video qui sopra (per gentile concessione dei ragazzi di Hak5), puoi selezionare “Capture all in promiscuous mode” per quell’adattatore.

Advertisement

Ora puoi iniziare a catturare i pacchetti. Quando si avvia la cattura, si otterranno molte informazioni. Fortunatamente, Wireshark lo prevede e rende facile il filtraggio.

Avviso

Siccome stiamo solo cercando di vedere cosa stanno facendo gli attori sospetti sulla tua rete, assicurati che il sistema in questione sia online. Andate avanti e catturate qualche minuto di traffico. Poi puoi filtrare il traffico in base all’indirizzo IP di quel dispositivo usando i filtri integrati di Wireshark.

Facendo questo ti dà una rapida visione di chi sta parlando con quell’indirizzo IP e quali informazioni stanno inviando avanti e indietro. È possibile fare clic destro su uno qualsiasi di quei pacchetti per ispezionarlo, seguire la conversazione tra le due estremità, e filtrare l’intera cattura per IP o conversazione. Per saperne di più, controlla le istruzioni dettagliate di Wireshark sul filtraggio.

Avviso

Potresti non sapere cosa stai guardando (ancora), ma è qui che entra in gioco un po’ di investigazione.

Analizza l’attività sospetta

Se vedi quel computer sospetto che parla ad uno strano indirizzo IP, usa il comando nslookup (nel prompt dei comandi in Windows, o in un terminale in OS X o Linux) per ottenere il suo hostname. Questo può dirvi molto sulla posizione o sul tipo di rete a cui il computer si sta connettendo. Wireshark ti dice anche le porte utilizzate, quindi cerca su Google il numero della porta e vedi quali applicazioni la utilizzano.

Pubblicità

Se, per esempio, hai un computer che si connette a uno strano hostname su porte spesso utilizzate per IRC o il trasferimento di file, potresti avere un intruso. Naturalmente, se trovate che il dispositivo si sta connettendo a servizi rispettabili su porte comunemente usate per cose come la posta elettronica o HTTP/HTTPS, potreste essere incappati in un tablet che il vostro compagno di stanza non vi ha mai detto di possedere, o in qualcuno della porta accanto che vi sta rubando il wifi. In ogni caso, avrete i dati necessari per capirlo da soli.

Quarto passo: Gioca il gioco lungo e registra le tue catture

Pubblicità

Ovviamente, non tutti i cattivi attori della tua rete saranno online a sgobbare mentre li cerchi. Fino a questo punto, vi abbiamo insegnato come controllare i dispositivi connessi, scansionarli per identificare chi sono realmente, e poi annusare un po’ del loro traffico per assicurarsi che sia tutto a posto. Tuttavia, cosa fare se il computer sospetto sta facendo il suo sporco lavoro di notte, quando stai dormendo, o se qualcuno sta fottendo il tuo wifi quando sei al lavoro tutto il giorno e non sei in giro a controllare?

Usa un software di monitoraggio della rete

Ci sono un paio di modi per affrontare questo problema. Un’opzione è quella di utilizzare un programma come Glasswire, che abbiamo menzionato prima. Questo software vi avviserà quando qualcuno è connesso alla vostra rete. Quando ti svegli al mattino o torni a casa dal lavoro, puoi vedere cosa è successo mentre non guardavi.

Avviso

Controlla il registro del tuo router

La tua prossima opzione è quella di utilizzare le capacità di registrazione del router. Seppellito in profondità nelle opzioni di risoluzione dei problemi o di sicurezza del tuo router c’è di solito una scheda dedicata alla registrazione. Quanto puoi registrare e che tipo di informazioni varia a seconda del router, ma le opzioni possono includere l’IP in entrata, il numero della porta di destinazione, l’IP in uscita o l’URL filtrato dal dispositivo sulla tua rete, l’indirizzo IP interno e il suo indirizzo MAC, e quali dispositivi sulla tua rete si sono registrati con il router tramite DHCP per il loro indirizzo IP (e, per procura, quali non lo hanno fatto.) È abbastanza robusto, e più a lungo lasci i log in esecuzione, più informazioni puoi catturare.

Pubblicità

I firmware personalizzati come DD-WRT e Tomato (entrambi i quali ti abbiamo mostrato come installare) ti permettono di monitorare e registrare la larghezza di banda e i dispositivi collegati per tutto il tempo che vuoi, e possono anche scaricare queste informazioni in un file di testo che puoi analizzare in seguito. A seconda di come hai impostato il tuo router, può anche inviarti quel file via email regolarmente o scaricarlo su un disco rigido esterno o NAS.

In entrambi i casi, usare la funzione di registrazione del tuo router, spesso ignorata, è un ottimo modo per vedere se, per esempio, dopo mezzanotte e quando tutti sono andati a letto, il tuo PC da gioco inizia improvvisamente a scricchiolare e a trasmettere un sacco di dati in uscita, o se hai una sanguisuga regolare che ama saltare sul tuo wifi e iniziare a scaricare torrent a ore strane.

Pubblicità

Mantieni Wireshark in esecuzione

La tua ultima opzione, e una specie di opzione nucleare, è lasciare che Wireshark catturi per ore o giorni. Non è inaudito, e molti amministratori di rete lo fanno quando stanno davvero analizzando strani comportamenti di rete. È un ottimo modo per individuare i cattivi attori o i dispositivi che chiacchierano. Tuttavia, richiede di lasciare un computer acceso per secoli, sniffando costantemente i pacchetti sulla vostra rete, catturando tutto ciò che passa attraverso di essa, e questi registri possono occupare un bel po’ di spazio. È possibile ridurre le cose filtrando le catture per IP o tipo di traffico, ma se non siete sicuri di ciò che state cercando, avrete un sacco di dati da setacciare quando state guardando una cattura anche di poche ore. Comunque, ti dirà sicuramente tutto quello che hai bisogno di sapere.

Pubblicità

In tutti questi casi, una volta che avrai abbastanza dati registrati, sarai in grado di scoprire chi sta usando la tua rete, quando, e se il suo dispositivo corrisponde alla mappa di rete che hai fatto prima.

Pubblicità

Passo Cinque: Blocca la tua rete

Se hai seguito fino a qui, hai identificato i dispositivi che dovrebbero essere in grado di connettersi alla tua rete domestica, quelli che effettivamente si connettono, identificato le differenze, e si spera che tu abbia capito se ci sono dei cattivi attori, dispositivi inaspettati, o sanguisughe in giro. Ora tutto quello che devi fare è occuparti di loro, e sorprendentemente, questa è la parte più facile.

Avviso

Le sanguisughe wifi verranno eliminate non appena avrai bloccato il tuo router. Prima di fare qualsiasi altra cosa, cambiate la password del vostro router e disattivate il WPS se è attivato. Se qualcuno è riuscito a entrare direttamente nel tuo router, non vuoi cambiare altre cose solo per fargli fare il login e riottenere l’accesso. Assicurati di usare una buona password forte e difficile da forzare.

In seguito, controlla gli aggiornamenti del firmware. Se la sanguisuga ha fatto uso di un exploit o di una vulnerabilità nel firmware del tuo router, questo la terrà fuori – supponendo che l’exploit sia stato patchato, naturalmente. Infine, assicurati che la tua modalità di sicurezza wireless sia impostata su WPA2 (perché WPA e WEP sono molto facili da decifrare) e cambia la tua password wifi con un’altra buona e lunga password che non può essere forzata. Poi, gli unici dispositivi che dovrebbero essere in grado di riconnettersi sono quelli a cui dai la nuova password.

Avviso

Questo dovrebbe prendersi cura di chiunque rubi il tuo wifi e faccia tutti i suoi download sulla tua rete invece che sulla loro. Aiuterà anche con la sicurezza via cavo. Se puoi, dovresti anche prendere alcuni passi aggiuntivi per la sicurezza wireless, come disattivare l’amministrazione remota o disabilitare UPnP.

Avviso

Per i cattivi attori sui tuoi computer cablati, hai qualche caccia da fare. Se è effettivamente un dispositivo fisico, dovrebbe avere una connessione diretta al vostro router. Inizia a rintracciare i cavi e a parlare con i tuoi coinquilini o la tua famiglia per vedere cosa succede. Nel peggiore dei casi, puoi sempre accedere nuovamente al tuo router e bloccare completamente quell’indirizzo IP sospetto. Il proprietario di quel set-top box o di quel computer silenziosamente collegato accorrerà abbastanza velocemente quando smetterà di funzionare.

Pubblicità

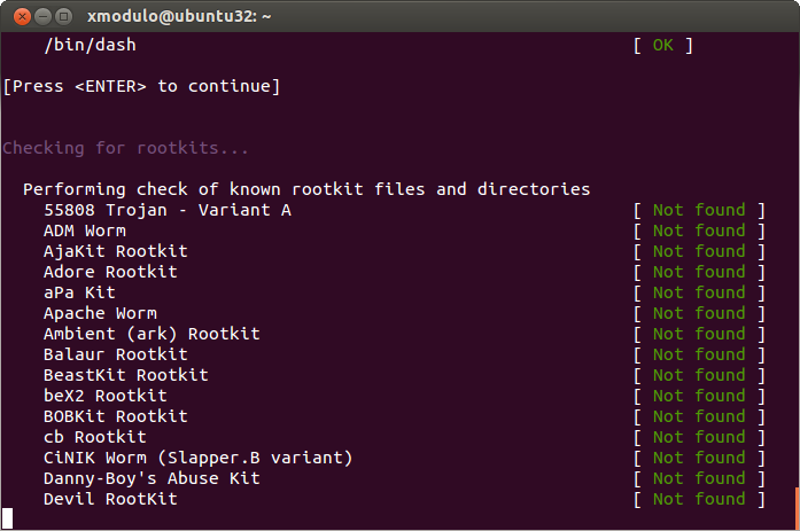

La preoccupazione maggiore qui, però, sono i computer compromessi. Un desktop che è stato dirottato e unito a una botnet per il mining notturno di Bitcoin, per esempio, o una macchina infettata da un malware che chiama a casa e invia le tue informazioni personali a chissà dove, può essere un male.

Una volta che hai ristretto la tua ricerca a computer specifici, è il momento di scoprire dove si trova il problema su ogni macchina. Se siete davvero preoccupati, prendete l’approccio dell’ingegnere della sicurezza al problema: una volta che le vostre macchine sono di proprietà, non sono più affidabili. Buttatele via, reinstallate e ripristinate dai vostri backup. (Avete i backup dei vostri dati, vero?) Assicuratevi solo di tenere d’occhio il vostro PC: non volete ripristinare da un backup infetto e ricominciare il processo da capo.

Avviso

Se sei disposto a rimboccarti le maniche, puoi procurarti una solida utility antivirus e uno scanner antimalware on-demand (sì, avrai bisogno di entrambi), e provare a pulire il computer in questione. Se hai visto traffico per un tipo specifico di applicazione, guarda se non è malware o solo qualcosa che qualcuno ha installato che si sta comportando male. Continua a scansionare fino a quando tutto risulta pulito, e continua a controllare il traffico da quel computer per assicurarti che sia tutto a posto.

Pubblicità

Abbiamo solo grattato la superficie quando si tratta di monitoraggio e sicurezza della rete. Ci sono tonnellate di strumenti specifici e metodi che gli esperti usano per proteggere le loro reti, ma questi passi funzioneranno per te se sei l’amministratore di rete per la tua casa e la tua famiglia.

Pubblicità

Escludere dispositivi sospetti o sanguisughe sulla tua rete può essere un processo lungo, che richiede investigazione e vigilanza. Tuttavia, non stiamo cercando di suscitare paranoia. È probabile che non troverete nulla fuori dall’ordinario, e quei download lenti o quelle velocità wifi schifose sono tutt’altra cosa. Anche così, è bene sapere come sondare una rete e cosa fare se si trova qualcosa di sconosciuto. Ricordati solo di usare i tuoi poteri per il bene.