あなたのホームネットワークとそれに接続されているすべてのものは、金庫のようなものです。 このような状況下において、弊社では、お客様のニーズに合わせて、最適なソリューションをご提案させていただきます。 この記事では、ネットワークをマッピングする方法、誰が何と会話しているかをカバーの下から覗き見る方法、帯域幅を消費している(またはネットワーク上の予期しないゲスト)可能性があるデバイスやプロセスを発見する方法を紹介します。

This browser does not support the video element.

一言で言うと:ネットワーク上で何かが侵害されているというサインを認識できるようになる。 ここでは、ルーターのデバイス一覧の見つけ方やMACアドレスが何であるかなど、ネットワークの基本についてよく知っていることを前提に説明します。 もしそうでなければ、私たちの Know Your Network Night School にアクセスして、まずブラッシュアップしてください。 これらの力を有効に活用し、これらのツールやコマンドは、あなたが所有または管理しているハードウェアまたはネットワーク上でのみ実行してください。 あなたの身近な IT 部門は、あなたが会社のネットワーク上でポート スキャンやパケットをスニッフィングすることを好まないでしょうし、あなたの地元のコーヒー ショップの人々も同様です。

広告

- ステップ 1: ネットワークマップを作成する

- ステップ 2: 3091> 広告

- Nmapのダウンロードとインストール

- Nmap のリストとルーターのリストを比較する

- ステップ3: この時点で、あなたが知っていて信頼しているデバイスのリストと、あなたのネットワークに接続されているデバイスのリストがあるはずです。 運が良ければ、ここで終了し、すべてが一致するか、自明なものとなります (たとえば、現在電源が切れているテレビなど)。 Advertisement

- Wiresharkをインストール

- 怪しげな活動を分析する

- ステップ4。 長い目で見て、キャプチャを記録する

- ルーターのログを確認する

- Wireshark を実行し続ける

- ステップ 5: ネットワークをロックする

ステップ 1: ネットワークマップを作成する

コンピュータにログオンする前に、ネットワークについて知っていると思われることを書き出してください。 まず、1 枚の紙に、接続されているすべてのデバイスを書き留めてください。 これには、スマート TV、スマート スピーカー、ラップトップ、コンピュータ、タブレット、電話など、ネットワークに接続されている可能性のあるあらゆるデバイスが含まれます。 部屋ごとの地図も用意しましょう。 そして、すべてのデバイスとその場所を書き出してください。 同時にインターネットに接続しているデバイスの数に驚くかもしれません。

広告

ネットワーク管理者やエンジニアは、この手順を認識しています。 ネットワーク上のデバイスのインベントリを作成し、それらを識別し、そして、現実が期待したものと一致するかどうかを確認します。 もしそうでない場合 (あるいはいつ)、知っていることと知らないことをすばやく分けることができます。

ルーターにログインして、そのステータス ページを見て、何が接続されているかを確認したくなるかもしれませんが、まだそうしないでください。 ネットワーク上のすべてのものをその IP および MAC アドレスで識別できない限り、侵入者やフリーローダーが含まれる大きなリストが表示されるだけでしょう。 まず物理的なインベントリを取得し、次にデジタルなインベントリに移ります。

広告

ステップ 2: 3091>

広告

広告

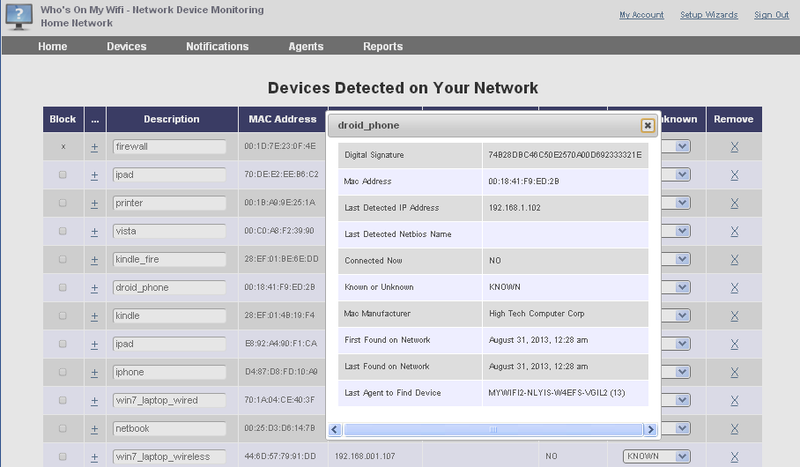

一度、あなたのネットワークの物理マップとあなたの信頼できるデバイスのすべてのリストを持って、それは掘りに行く時間です。 ルーターにログインし、接続されたデバイスのリストをチェックします。 それはあなたの名前の基本的なリストを与えるだろう, IPアドレス, とMACアドレス. 覚えている, あなたのルータのデバイスリストかもしれない またはあなたにすべてを表示しないことがあります. それが必要です, しかし、いくつかのルータはあなたにだけそのIPアドレスのルータを使用しているデバイスを示しています. いずれにせよ、そのリストを横に置いておくのは良いことだが、もっと情報が欲しい。

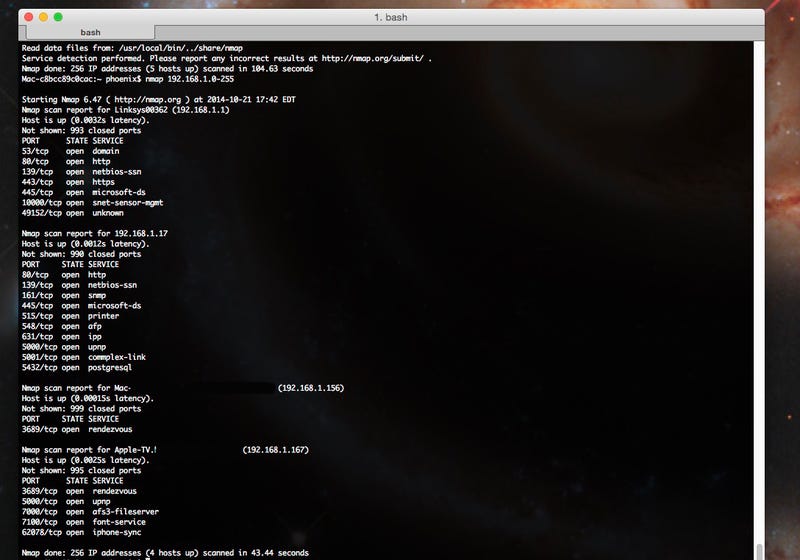

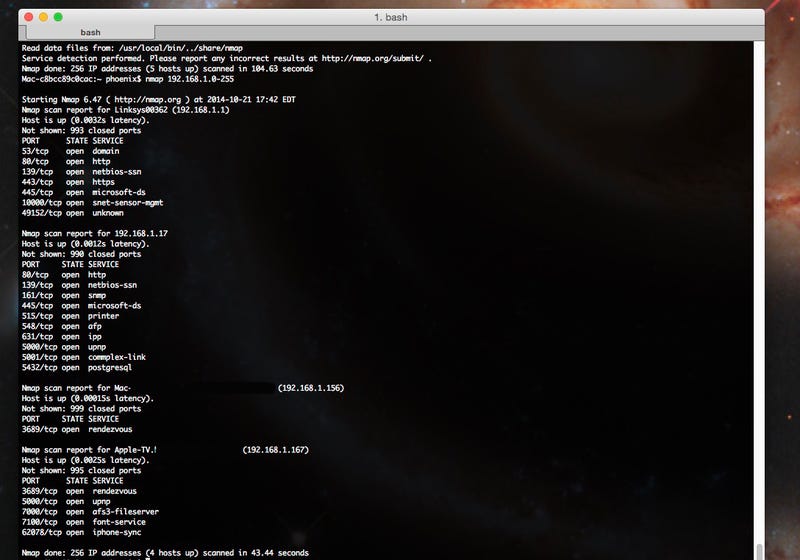

Nmapのダウンロードとインストール

次に、古い友人のNmapに目を向けることにする。 Nmap は、クロスプラットフォームでオープンソースのネットワークスキャンツールであり、ネットワーク上のデバイスとそのデバイスの詳細情報を検索することができます。 使用しているオペレーティング・システム、IPアドレス、MACアドレス、さらにはオープン・ポートやサービスも確認することができる。 Nmap をここからダウンロードし、これらのインストール ガイドをチェックして設定し、これらの指示に従ってホーム ネットワーク上のホストを検出します。 ホーム ネットワークに使用している IP 範囲をスキャンします。 これで、私のホームネットワーク上のアクティブなデバイスのほとんどを発見することができましたが、セキュリティを強化しているいくつかのデバイスは例外です(ただし、これらのデバイスもNmapのいくつかのコマンドで発見することができました。)

Advertisement

Nmap のリストとルーターのリストを比較する

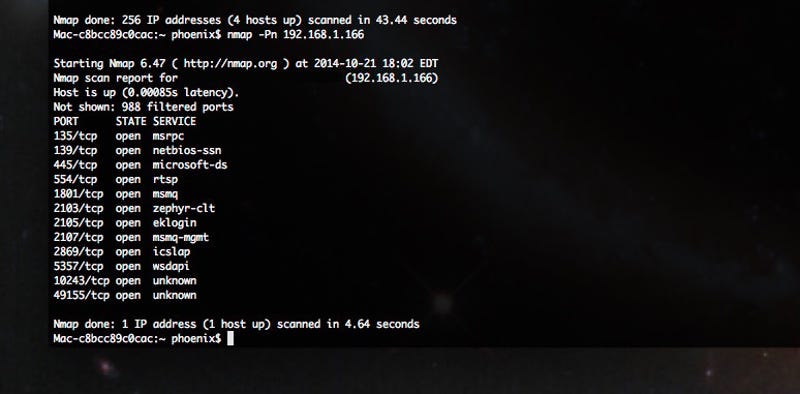

以前にメモしたものが今電源オフになっていなければ、両方のリスト上に同じものが表示されるはずです。 Nmapが発見できなかったものがルータにある場合、そのIPアドレスに対して直接Nmapを使用してみる。

広告

次に、Nmapが見つけたデバイスに関する情報を見てみよう。 Apple TVであると主張するならば、例えば、httpのようなサービスはおそらく実行されていないはずである。

Nmap は非常に強力なツールですが、最も使いやすいものではありません。 もし、あなたが少し臆病であるなら、いくつかの他のオプションがあります。 Angry IP Scanner もクロスプラットフォームのユーティリティで、見た目もよく、使いやすいインターフェイスで、同じような情報をたくさん得ることができます。 Wireless Network Watcherは、あなたが接続しているワイヤレスネットワークをスキャンするWindowsユーティリティです。 Glasswireは、デバイスがネットワークに接続したり、ネットワークから切断したときに通知するもう一つの素晴らしいオプションです。

広告

ステップ3: この時点で、あなたが知っていて信頼しているデバイスのリストと、あなたのネットワークに接続されているデバイスのリストがあるはずです。 運が良ければ、ここで終了し、すべてが一致するか、自明なものとなります (たとえば、現在電源が切れているテレビなど)。

Advertisement

Advertisement

しかし、見慣れないアクター、デバイスに対応しないサービスの実行 (Roku はなぜ postgresql を実行しているのか)、または他の何かがおかしいと感じていたら、少し嗅いでみる時でしょう。

2 台のコンピュータが通信するとき、ネットワーク上またはインターネット上で「パケット」と呼ばれる情報の断片を互いに送信します。 これらのパケットをまとめると、私たちが見るビデオやダウンロードするドキュメントを構成する複雑なデータ・ストリームができあがります。 パケット・スニッフィングとは、これらの情報の断片をキャプチャして調べ、それらがどこに行き、何が含まれているかを確認するプロセスです。

広告

Wiresharkをインストール

これを行うには、Wiresharkが必要です。 これはクロスプラットフォームのネットワークモニタリングツールで、パスワードとクッキーをスニッフィングするためのガイドで、ちょっとしたパケットスニッフィングを行うために使用しました。 この場合、同様の方法で使用しますが、私たちの目標は、特定の何かをキャプチャすることではなく、どのような種類のトラフィックがネットワークを回っているかを監視することです。

広告

これを行うには、Wiresharkを「プロミスキャスモード」で無線LAN経由で実行する必要があります。

セットアップするために以下のステップに従ってください:

- Wireshark

- Wifi アダプタを選択してダウンロードおよびインストールします。

- Capture > Options をクリックします。上のビデオ (Hak5 の人々による) にあるように、そのアダプタで “Capture all in promiscuous mode” を選択できます。

広告

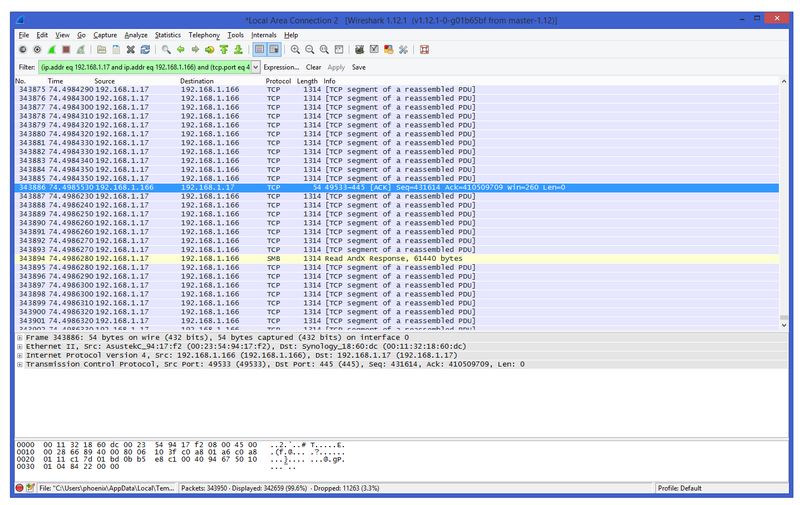

ここでパケットのキャプチャを開始できます。 キャプチャを開始すると、多くの情報が得られるようになります。 幸いなことに、Wireshark はこれを予測して、簡単にフィルタリングできます。

広告

ネットワーク上の疑わしい行為者が何をしているかを見るだけなので、問題のシステムがオンラインであることを確認します。 先に進み、数分相当のトラフィックをキャプチャします。 そして、Wireshark の内蔵フィルタを使用して、そのデバイスの IP アドレスに基づいてそのトラフィックをフィルタリングできます。 これらのパケットのいずれかを右クリックして検査し、両端間の会話を追跡し、IP または会話によって全体のキャプチャをフィルタリングすることができます。 詳しくは、Wireshark の詳細なフィルタリングの説明を参照してください。

怪しげな活動を分析する

その怪しいコンピューターが奇妙な IP アドレスに接続しているのを見たら、nslookup コマンド (Windows ではコマンド プロンプト、OS X や Linux ではターミナル) でそのホスト名を取得します。 そのコンピュータが接続している場所やネットワークの種類について、多くのことを教えてくれるでしょう。 Wireshark は使用されているポートも教えてくれるので、ポート番号でググって、どのアプリケーションがそれを使っているか見てみましょう。

広告

例えば、IRC やファイル転送によく使われるポートで、見知らぬホスト名のコンピュータに接続していたら、侵入者の可能性があります。 もちろん、デバイスが電子メールや HTTP/HTTPS などの一般的なポートで信頼できるサービスに接続している場合は、ルームメイトが所有しているとは言っていないタブレットに遭遇したか、隣の部屋の誰かが無線 LAN を盗んでいる可能性があります。 いずれにせよ、あなたは自分自身でそれを把握するために必要なデータを持っています。

ステップ4。 長い目で見て、キャプチャを記録する

広告

もちろん、ネットワーク上のすべての悪質業者がオンラインで、彼らを探している間に窃盗を行うわけではありません。 ここまでの説明で、接続されたデバイスをチェックし、それらをスキャンして実在の人物を特定し、さらにそのトラフィックを少しスニッフィングして、すべてが正常であることを確認する方法を説明しました。 しかし、怪しいコンピュータが夜寝ているときに汚い仕事をしていたり、一日中仕事でチェックできないときに誰かが無線LANをリーチしていたりしたら、どうしたらいいでしょうか。 ひとつは、先に紹介した Glasswire のようなプログラムを使用する方法です。 このソフトウェアは、誰かがネットワークに接続しているときに警告を発します。 朝起きたときや仕事から帰ってきたときに、見ていない間に何が起こったかを確認できます。

広告

ルーターのログを確認する

次の方法は、ルーターのログ機能を使用することです。 あなたのルータのトラブルシューティングやセキュリティオプションの奥深くに埋もれて、通常はロギングに専用のタブがあります。 どのくらいログを取ることができ、どのような種類の情報はルータによって異なりますが、オプションは、受信IP、宛先ポート番号、ネットワーク上のデバイスによってフィルタリングされた送信IPまたはURL、内部IPアドレスとそれらのMACアドレス、およびネットワーク上のどのデバイスが彼らのIPアドレス(および、代理によって、されていないためにDHCP経由でルータにチェックインしたかを含むかもしれません。

Advertisement

DD-WRT や Tomato (どちらもインストール方法を紹介しました) などのカスタム ファームウェアにより、望む限り、帯域と接続デバイスを監視してログを記録し、その情報をテキスト ファイルに出力して後で選別することも可能です。 ルーターの設定によっては、そのファイルを定期的にメールで送信したり、外付けハード ドライブや NAS に保存したりすることもできます。

いずれにしても、ルーターのあまり知られていないログ機能を使用すると、たとえば、誰もが寝静まった真夜中に、ゲーム用 PC が突然大量の送信データを処理し始めるか、あるいは、変な時間に無線 LAN に飛び込んでトレントのダウンロードを開始したい常連がいるかどうかを確認するには素晴らしい方法と言えます。

Advertisement

Wireshark を実行し続ける

最後の選択肢、つまり核となる選択肢は、Wireshark を何時間もまたは何日もキャプチャさせておくということです。 これは前代未聞のことではなく、多くのネットワーク管理者が奇妙なネットワーク動作を本当に分析するときに行います。 これは、悪者やおしゃべりなデバイスを突き止めるのに最適な方法です。 しかし、コンピュータを何時間もつけっぱなしにして、ネットワーク上のパケットを常にスニッフィングし、それを通過するすべてのものをキャプチャする必要があり、これらのログはかなりの容量を占めることになる。 IPやトラフィックの種類によってキャプチャをフィルタリングすることによって、物事を切り詰めることができますが、あなたが探しているものがわからない場合、あなたは数時間にわたってキャプチャを見ているときにふるいにかけるために多くのデータを持つことになります. それでも、知る必要のあるすべてのことを教えてくれることは間違いありません。

広告

これらのすべてのケースで、十分にデータを記録すると、誰がいつネットワークを使用しているか、また、そのデバイスが以前に作ったネットワーク マップに一致するかどうかを知ることができます。

広告

ステップ 5: ネットワークをロックする

ここまでたどってきたなら、ホーム ネットワークに接続できるはずのデバイス、実際に接続するデバイス、違いを識別し、うまくいけば、悪者、予期しないデバイス、またはヒルがぶら下がっていないかどうかを把握できたことでしょう。 今あなたがしなければならないことは、それらに対処することです。

広告

Wifi ヒルはルーターをロックダウンすると同時に起動されます。 このような状況下、「痒いところに手が届く」という言葉がありますが、その通りです。 誰かがあなたのルータに直接ログインするために管理している場合, あなただけの彼らがログインして、アクセスを取り戻すために他のものを変更する必要はありません. あなたはブルートフォース困難な良い、強力なパスワードを使用していることを確認してください。

次に、ファームウェアの更新を確認してください。 このような場合、「SkyDesk」は、「SkyDesk」と「SkyDesk」間の通信を遮断し、「SkyDesk」と「SkyDesk」間の通信を遮断します。 最後に、ワイヤレスセキュリティモードがWPA2に設定されていることを確認し(WPAとWEPは非常にクラックしやすいため)、Wifiパスワードを他の良い、ブルートフォースドできない長いパスワードに変更します。 そして、再接続できるのは、新しいパスワードを与えたデバイスだけです。

広告

これで、あなたの無線LANを盗聴して、彼らのネットワークの代わりにあなたのネットワーク上ですべてのダウンロードを行う人の世話をすることができます。 これは、有線のセキュリティにも役立ちます。 もし可能なら、リモート管理をオフにしたり、UPnP を無効にするなど、いくつかの追加のワイヤレス セキュリティ ステップを取るべきです。

広告

有線コンピュータ上の悪者に対して、あなたはいくつかの調査を行う必要があります。 それが実際に物理的なデバイスである場合、ルーターに直接接続されているはずです。 ケーブルをたどったり、ルームメイトや家族に話を聞いたりして、何が起きているのかを確認しましょう。 最悪の場合, あなたはいつもあなたのルータにログオンし直し、完全にその不審なIPアドレスをブロックすることができます.

広告

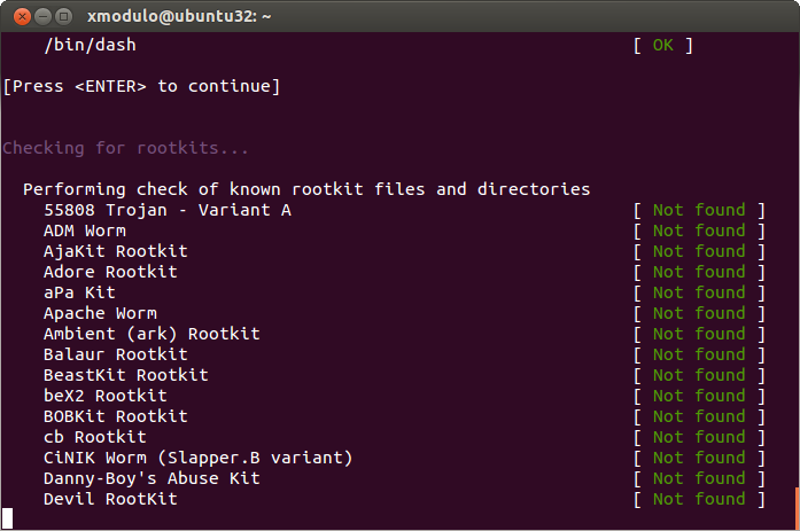

ここでもっと心配なのは、感染したコンピュータです。 たとえば、デスクトップが乗っ取られ、夜間のビットコイン採掘のためにボットネットに参加したり、ホームに電話をかけて個人情報をどこに送信するかわからないマルウェアに感染したマシンは、悪い影響を与える可能性があります。 本当に心配なら、この問題に対してセキュリティ エンジニア的なアプローチを取ります。 一度所有したマシンは、もう信用できません。マシンを処分し、再インストールして、バックアップから復元してください。 (感染したバックアップから復元して、また同じことを繰り返さないように、PCから目を離さないようにしましょう。

Advertisement

腕まくりする気があるなら、しっかりしたアンチウイルス ユーティリティとアンチマルウェア オンデマンド スキャンを自分で入手して(そう、両方必要です)、問題のコンピュータをクリーンにしてみてください。 あなたは、アプリケーションの特定の種類のトラフィックを見た場合, それはマルウェアまたは単に悪い動作をしている誰かがインストールされているものではないことを確認するために見て. すべてがきれいになるまでスキャンを続け、そのコンピュータからのトラフィックをチェックして、すべてが問題ないことを確認します。

広告

ネットワーク監視とセキュリティに関して、ここでは表面をさらったに過ぎません。 専門家がネットワークを保護するために使用する特定のツールやメソッドのトンがありますが、あなたが家庭や家族のネットワーク管理者であれば、これらの手順はあなたのために働くでしょう。

広告

ネットワーク上の疑わしいデバイスやリーチを根絶するには、探索と警戒が必要で長いプロセスになることがあります。 それでも、私たちは偏執狂を鼓舞しようとしているのではありません。 確率はあなたが普通のうち何も見つけることはありませんです, とそれらの遅いダウンロードやくだらない無線LANの速度は完全に何か他のものです. それでも、ネットワークを調査する方法と、見慣れないものを見つけた場合にどうするかを知っておくのは良いことです。 ただ、あなたの力を良いことに使うことを忘れないでください

。