Twoja sieć domowa – i wszystko, co jest do niej podłączone – jest jak skarbiec. Za Twoim loginem kryją się tony cennych informacji, od niezaszyfrowanych plików zawierających dane osobowe po urządzenia, które można porwać i wykorzystać w dowolnym celu. W tym wpisie pokażemy, jak zmapować swoją sieć, zajrzeć pod osłony, aby zobaczyć, kto z kim rozmawia, i jak odkryć urządzenia lub procesy, które mogą wysysać przepustowość (lub są nieoczekiwanymi gośćmi w sieci).

Ta przeglądarka nie obsługuje elementu wideo.

W skrócie: Będziesz w stanie rozpoznać oznaki, że coś w Twojej sieci jest zagrożone. Zakładamy, że jesteś zaznajomiony z niektórymi podstawami sieci, jak znaleźć listę urządzeń w routerze i co to jest adres MAC. Jeśli nie, udaj się do naszej szkoły nocnej Know Your Network, aby najpierw podszkolić się w tym zakresie.

Zanim jednak przejdziemy dalej, powinniśmy wydać ostrzeżenie: Korzystaj z tych uprawnień w dobrym celu i uruchamiaj te narzędzia i polecenia tylko na sprzęcie lub sieciach, które posiadasz lub którymi zarządzasz. Twój przyjazny sąsiedni dział IT nie chciałby, abyś skanował porty lub węszył pakiety w sieci korporacyjnej, podobnie jak wszyscy ludzie w lokalnej kawiarni.

Reklama

- Krok pierwszy: Zrób mapę sieci

- Krok drugi: Zbadaj swoją sieć, aby sprawdzić, kto się w niej znajduje

- Pobierz i zainstaluj Nmap

- Porównaj listę Nmapa z listą twojego routera

- Krok trzeci: Sniff around and see who everyone is talking to

- Zainstaluj program Wireshark

- Analizuj podejrzaną aktywność

- Krok czwarty: Zagraj w długą grę i rejestruj swoje przechwycenia

- Użyj oprogramowania do monitorowania sieci

- Sprawdź swój dziennik routera

- Utrzymaj Wireshark uruchomiony

- Krok piąty: Zablokuj swoją sieć

Krok pierwszy: Zrób mapę sieci

Zanim jeszcze zalogujesz się na swój komputer, zapisz to, co wydaje Ci się, że wiesz o swojej sieci. Zacznij od kartki papieru i zanotuj wszystkie podłączone urządzenia. Obejmuje to takie rzeczy, jak inteligentne telewizory, inteligentne głośniki, laptopy i komputery, tablety i telefony oraz wszelkie inne urządzenia, które mogą być podłączone do sieci. Jeśli to pomoże, narysuj mapę swojego domu pokój po pokoju. Następnie zapisz każde urządzenie i miejsce, w którym się znajduje. Możesz być zaskoczony, ile dokładnie urządzeń masz podłączonych do Internetu w tym samym czasie.

Reklama

Administratorzy sieci i inżynierowie rozpoznają ten krok – jest to pierwszy krok w badaniu każdej sieci, z którą nie jesteś zaznajomiony. Zrób inwentaryzację znajdujących się w niej urządzeń, zidentyfikuj je, a następnie sprawdź, czy rzeczywistość zgadza się z tym, czego oczekujesz. Jeśli (lub kiedy) nie, będziesz w stanie szybko oddzielić to, co wiesz od tego, czego nie wiesz.

Możesz być kuszony, aby po prostu zalogować się do routera i spojrzeć na jego stronie stanu, aby zobaczyć, co jest podłączone, ale nie rób tego jeszcze. Chyba że można zidentyfikować wszystko w sieci przez jego IP i adres MAC, będziesz po prostu dostać dużą listę rzeczy – jeden, który zawiera wszelkie intruzów lub freeloaders. Najpierw zrób fizyczną inwentaryzację, a potem przejdź do cyfrowej.

Reklama

Krok drugi: Zbadaj swoją sieć, aby sprawdzić, kto się w niej znajduje

Advertisement

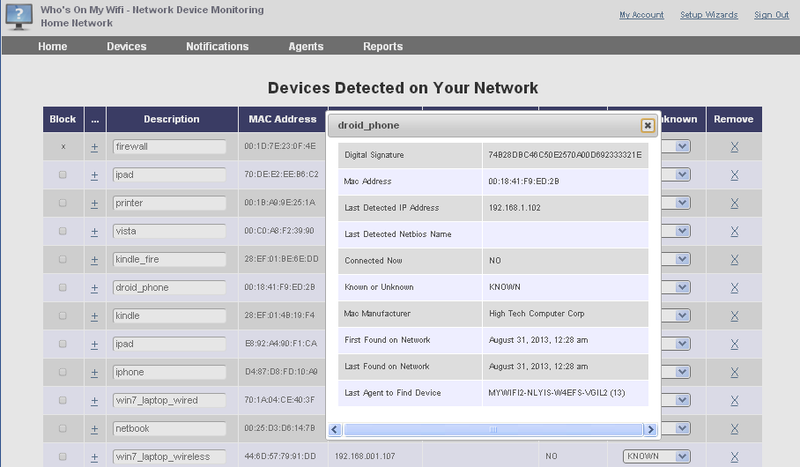

Gdy masz już fizyczną mapę swojej sieci i listę wszystkich zaufanych urządzeń, czas zacząć kopać. Zaloguj się do routera i sprawdzić jego listę podłączonych urządzeń. To da Ci podstawową listę nazw, adresów IP i adresów MAC. Pamiętaj, że lista urządzeń routera może lub nie może pokazać wszystko. Powinien, ale niektóre routery pokazują tylko urządzenia, które korzystają z routera na swój adres IP. Tak czy inaczej, zachować tę listę na bok – to jest dobre, ale chcemy więcej informacji.

Pobierz i zainstaluj Nmap

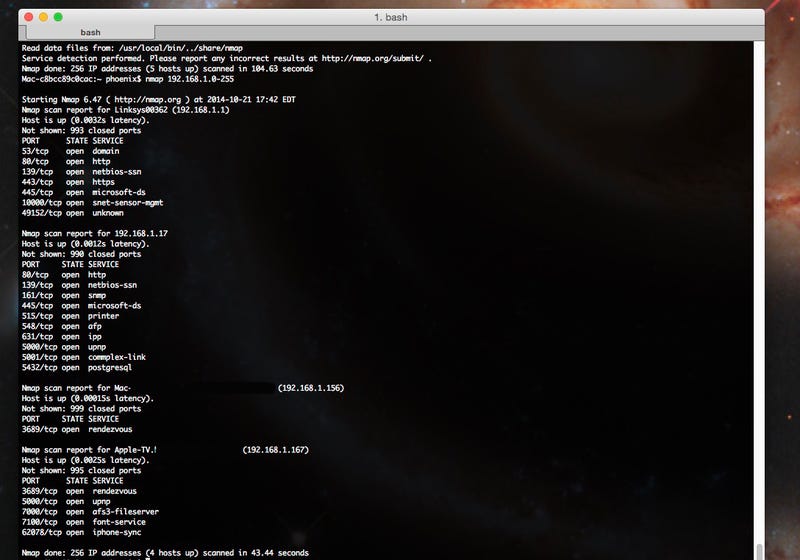

Następnie, mamy zamiar zwrócić się do naszego starego przyjaciela Nmap. Dla tych, którzy nie są zaznajomieni, Nmap jest wieloplatformowym, otwartoźródłowym narzędziem do skanowania sieci, które może znaleźć urządzenia w twojej sieci, wraz z mnóstwem szczegółów dotyczących tych urządzeń. Możesz zobaczyć system operacyjny, którego używają, adresy IP i MAC, a nawet otwarte porty i usługi. Pobierz Nmap tutaj, sprawdź te instrukcje instalacji, aby go skonfigurować i postępuj zgodnie z nimi, aby odkryć hosty w swojej sieci domowej.

Reklama

Jedną z opcji jest zainstalowanie i uruchomienie Nmapa z wiersza poleceń (jeśli chcesz mieć interfejs graficzny, Zenmap jest zwykle dostarczany z instalatorem). Przeskanuj zakres IP, którego używasz dla swojej sieci domowej. W ten sposób odkryłem większość aktywnych urządzeń w mojej sieci domowej, z wyjątkiem kilku, które mam zabezpieczone (choć te również można było wykryć za pomocą niektórych poleceń Nmapa, które można znaleźć w linku powyżej).

Uwaga

Porównaj listę Nmapa z listą twojego routera

Powinieneś zobaczyć te same rzeczy na obu listach, chyba że coś, co zapisałeś wcześniej jest teraz wyłączone. Jeśli widzisz coś na swoim routerze, czego Nmap nie wykrył, spróbuj użyć Nmapa bezpośrednio przeciwko temu adresowi IP.

Reklama

Potem spójrz na informacje, które Nmap znajduje na temat urządzenia. Jeśli twierdzi, że jest to Apple TV, prawdopodobnie nie powinno mieć uruchomionych usług takich jak http, na przykład. Jeśli wygląda to dziwnie, sprawdź to specjalnie, aby uzyskać więcej informacji.

Nmap jest niezwykle potężnym narzędziem, ale nie jest najłatwiejszy w użyciu. Jeśli jesteś trochę nieśmiały, masz kilka innych opcji. Angry IP Scanner jest kolejnym narzędziem wieloplatformowym, które posiada dobrze wyglądający i łatwy w użyciu interfejs, który dostarczy ci wielu tych samych informacji. Wireless Network Watcher to narzędzie dla systemu Windows, które skanuje sieci bezprzewodowe, do których jesteś podłączony. Glasswire to kolejna świetna opcja, która powiadomi Cię, gdy urządzenia podłączą się lub odłączą od Twojej sieci.

Reklama

Krok trzeci: Sniff around and see who everyone is talking to

By now, you should have a list of devices you know and trust, and a list of devices that you’ve found connected to your network. Przy odrobinie szczęścia, wszystko się zgadza lub nie wymaga wyjaśnień (np. wyłączony telewizor).

Reklama

Jednakże, jeśli widzisz jakichś aktorów, których nie rozpoznajesz, usługi uruchomione, które nie odpowiadają urządzeniu (Dlaczego mój Roku uruchamia postgresql?), lub coś innego wydaje się wyłączone, nadszedł czas, aby zrobić małe sniffing. Sniffing pakietów, to jest.

Gdy dwa komputery komunikują się, albo w twojej sieci, albo przez Internet, wysyłają do siebie bity informacji zwane „pakietami”. Połączone razem, pakiety te tworzą złożone strumienie danych, które składają się na filmy, które oglądamy, lub dokumenty, które pobieramy. Sniffing pakietów to proces przechwytywania i badania tych bitów informacji w celu sprawdzenia, dokąd zmierzają i co zawierają.

Reklama

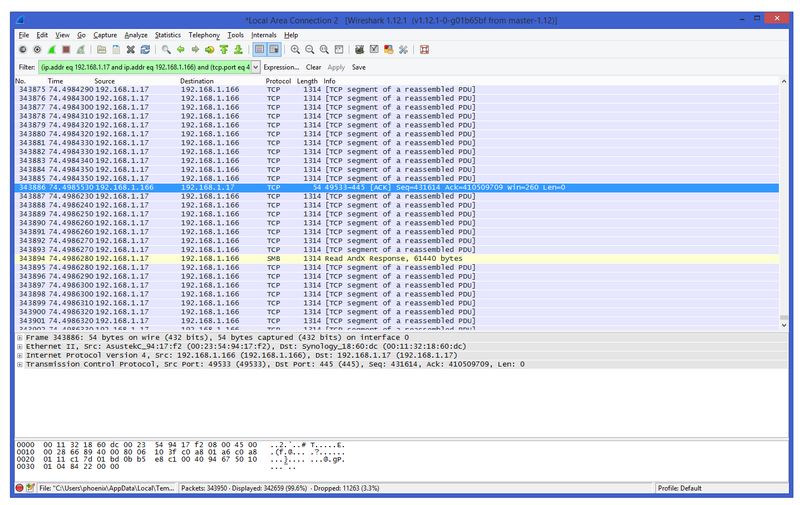

Zainstaluj program Wireshark

Aby to zrobić, będziemy potrzebować programu Wireshark. Jest to wieloplatformowe narzędzie do monitorowania sieci, którego używaliśmy do sniffowania pakietów w naszym przewodniku po wyłudzaniu haseł i ciasteczek. W tym przypadku będziemy używać go w podobny sposób, ale naszym celem nie jest przechwytywanie niczego konkretnego, tylko monitorowanie, jakie rodzaje ruchu krążą po sieci.

Reklama

Aby to zrobić, musisz uruchomić Wiresharka przez wifi w trybie „promiscuous mode”. Oznacza to, że nie będzie on szukał tylko pakietów zmierzających do lub z Twojego komputera – będzie zbierał wszystkie pakiety, które zobaczy w Twojej sieci.

Wykonaj następujące kroki, aby się skonfigurować:

- Ściągnij i zainstaluj program Wireshark

- Wybierz swój adapter wifi.

- Kliknij Capture > Options – i jak widać na powyższym filmie (dzięki uprzejmości ludzi z Hak5), możesz wybrać „Capture all in promiscuous mode” dla tego adaptera.

Advertisement

Teraz możesz rozpocząć przechwytywanie pakietów. Kiedy rozpoczniesz przechwytywanie, otrzymasz wiele informacji. Na szczęście Wireshark przewiduje to i ułatwia filtrowanie.

Reklama

Ponieważ chcemy tylko zobaczyć, co robią podejrzani aktorzy w twojej sieci, upewnij się, że system, o którym mowa, jest online. Przechwyć kilkuminutowy ruch sieciowy. Następnie możesz przefiltrować ten ruch na podstawie adresu IP urządzenia, korzystając z wbudowanych filtrów Wiresharka.

Wykonanie tej czynności daje szybki podgląd na to, z kim ten adres IP rozmawia i jakie informacje wysyła tam i z powrotem. Możesz kliknąć prawym przyciskiem myszy na dowolny z tych pakietów, aby go zbadać, prześledzić konwersację pomiędzy obydwoma końcami, a także przefiltrować całe przechwycenie według IP lub konwersacji. Więcej informacji na ten temat można znaleźć w szczegółowych instrukcjach filtrowania programu Wireshark.

Reklama

Możesz nie wiedzieć, na co patrzysz (jeszcze) – ale tu właśnie przydaje się odrobina dociekania.

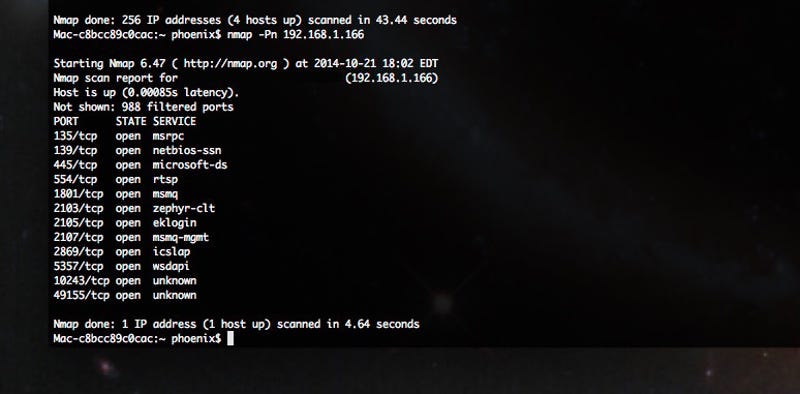

Analizuj podejrzaną aktywność

Jeśli widzisz, że podejrzany komputer rozmawia z dziwnym adresem IP, użyj polecenia nslookup (w wierszu poleceń w systemie Windows lub w terminalu w systemie OS X lub Linux), aby uzyskać jego nazwę hosta. Może to wiele powiedzieć o lokalizacji lub rodzaju sieci, z którą łączy się komputer. Wireshark informuje również o używanych portach, więc wygoogluj numer portu i sprawdź, jakie aplikacje go używają.

Reklama

Jeśli, na przykład, masz komputer łączący się z dziwną nazwą hosta przez porty często używane do IRC lub transferu plików, możesz mieć intruza. Oczywiście, jeśli okaże się, że urządzenie łączy się z renomowanymi usługami na powszechnie używanych portach, takich jak e-mail lub HTTP/HTTPS, być może właśnie natknąłeś się na tablet, o którym Twój współlokator nigdy Ci nie powiedział, że jest jego własnością, lub ktoś obok kradnie Twoje wifi. Tak czy inaczej, będziesz miał dane wymagane do rozgryzienia tego na własną rękę.

Krok czwarty: Zagraj w długą grę i rejestruj swoje przechwycenia

Reklama

Oczywiście, nie każdy zły aktor w twojej sieci będzie online i będzie się wykradał, gdy będziesz go szukał. Do tej pory nauczyliśmy Cię, jak sprawdzać podłączone urządzenia, skanować je, aby zidentyfikować, kim naprawdę są, a następnie sniffować trochę ich ruchu, aby upewnić się, że wszystko jest w porządku. Jednak, co zrobić, jeśli podejrzany komputer robi swoją brudną robotę w nocy, kiedy śpisz, lub ktoś jest leeching wifi, kiedy jesteś w pracy cały dzień i nie wokół, aby sprawdzić?

Użyj oprogramowania do monitorowania sieci

Istnieje kilka sposobów, aby rozwiązać ten problem. Jedną z opcji jest użycie programu takiego jak Glasswire, o którym wspomnieliśmy wcześniej. To oprogramowanie powiadomi Cię, gdy ktoś jest podłączony do Twojej sieci. Kiedy budzisz się rano lub wrócić do domu z pracy, można zobaczyć, co się stało, gdy nie patrzyłeś.

Reklama

Sprawdź swój dziennik routera

Twoją kolejną opcją jest użycie routera możliwości logowania. Pochowany głęboko w routerze rozwiązywania problemów lub opcji bezpieczeństwa jest zazwyczaj zakładka poświęcona logowania. Ile można rejestrować i jaki rodzaj informacji różni się w zależności od routera, ale opcje mogą obejmować przychodzące IP, numer portu docelowego, wychodzące IP lub URL filtrowany przez urządzenie w sieci, wewnętrzny adres IP i ich adres MAC, a które urządzenia w sieci zameldował się w routerze poprzez DHCP dla ich adresu IP (i, przez proxy, które nie.) To jest dość solidny, i dłużej zostawić dzienniki działa, tym więcej informacji można capture.

Reklama

Custom firmware jak DD-WRT i Tomato (z których oba pokazano, jak zainstalować) pozwalają na monitorowanie i rejestrowanie przepustowości i podłączonych urządzeń tak długo, jak chcesz, i może nawet zrzucić te informacje do pliku tekstowego, który można przesiać później. W zależności od tego, jak masz swój router skonfigurowany, może nawet wysłać ten plik do Ciebie regularnie lub upuść go na zewnętrznym dysku twardym lub NAS.

W każdym razie, przy użyciu routera często ignorowana funkcja logowania jest to świetny sposób, aby zobaczyć, czy, na przykład, po północy i wszyscy poszli do łóżka, Twój komputer do gier nagle zaczyna chrupanie i przesyłanie dużo danych wychodzących, lub masz regularne pijawka, który lubi hop na wifi i rozpocząć pobieranie torrentów w dziwnych godzinach.

Reklama

Utrzymaj Wireshark uruchomiony

Twoją ostatnią opcją, i w pewnym sensie opcją nuklearną, jest po prostu pozwolić Wiresharkowi przechwytywać dane przez godziny lub dni. Nie jest to niespotykane i wielu administratorów sieci robi to, gdy naprawdę analizuje dziwne zachowanie sieci. Jest to świetny sposób, aby namierzyć złych aktorów lub gadatliwe urządzenia. Wymaga to jednak pozostawienia komputera włączonego na całe wieki, ciągłego sniffowania pakietów w sieci, przechwytywania wszystkiego, co przez nią przechodzi, a te logi mogą zajmować sporo miejsca. Możesz przyciąć rzeczy w dół poprzez filtrowanie przechwytywania według IP lub typu ruchu, ale jeśli nie jesteś pewien, czego szukasz, będziesz miał dużo danych do przesiania, gdy patrzysz na przechwytywanie w ciągu nawet kilku godzin. Mimo to, na pewno powie ci wszystko, co musisz wiedzieć.

Reklama

W każdym z tych przypadków, gdy masz wystarczająco dużo danych, będziesz w stanie dowiedzieć się, kto używa twojej sieci, kiedy, i czy ich urządzenie pasuje do mapy sieci, którą zrobiłeś wcześniej.

Reklama

Krok piąty: Zablokuj swoją sieć

Jeśli podążałeś do tego miejsca, zidentyfikowałeś urządzenia, które powinny być w stanie połączyć się z siecią domową, te, które faktycznie się łączą, zidentyfikowałeś różnice i, miejmy nadzieję, zorientowałeś się, czy są jacyś źli aktorzy, nieoczekiwane urządzenia lub pijawki kręcące się w pobliżu. Teraz wszystko, co musisz zrobić, to poradzić sobie z nimi, i zaskakująco, to jest łatwa część.

Reklama

Pijawki Wi-Fi dostaniesz boot tak szybko, jak zablokować w dół routera. Zanim zrobisz cokolwiek innego, zmień hasło do routera i wyłącz WPS, jeśli jest włączony. Jeśli ktoś udało się zalogować bezpośrednio do routera, nie chcesz, aby zmienić inne rzeczy tylko o nich zalogować się i odzyskać dostęp. Upewnij się, że używasz dobrego, silnego hasła, które jest trudne do brute force.

Następnie sprawdź aktualizacje firmware. Jeśli pijawka wykorzystał exploit lub luki w oprogramowaniu firmowym routera, to będzie trzymać je z dala – zakładając, że exploit został załatany, oczywiście. Wreszcie, upewnij się, że tryb zabezpieczeń sieci bezprzewodowej jest ustawiony na WPA2 (ponieważ WPA i WEP są bardzo łatwe do złamania) i zmień hasło do sieci wifi na inne dobre, długie hasło, którego nie można złamać. Następnie, jedynymi urządzeniami, które powinny być w stanie połączyć się ponownie są te, którym podasz nowe hasło.

Reklama

To powinno załatwić sprawę każdego, kto leeching your wifi and doing all their downloading on your network instead of theirs. Pomoże to również w zabezpieczeniu sieci przewodowej. Jeśli możesz, powinieneś również podjąć kilka dodatkowych kroków bezpieczeństwa bezprzewodowego, takich jak wyłączenie zdalnej administracji lub wyłączenie UPnP.

Odpowiedź

W przypadku złych aktorów na komputerach przewodowych, masz trochę polowania do zrobienia. Jeśli jest to rzeczywiście fizyczne urządzenie, powinno mieć bezpośrednie połączenie z routerem. Zacznij śledzić kable i rozmawiać ze swoimi współlokatorami lub rodziną, aby zobaczyć, co się dzieje. W najgorszym przypadku, zawsze można zalogować się z powrotem na routerze i zablokować ten podejrzany adres IP całkowicie. Właściciel tego dekodera lub cicho podłączonego komputera przybiegnie dość szybko, gdy przestanie on działać.

Reklama

Większym zmartwieniem są jednak skompromitowane komputery. Komputer stacjonarny, który został porwany i połączony z botnetem w celu nocnego wydobywania Bitcoinów, na przykład, lub maszyna zainfekowana złośliwym oprogramowaniem, które dzwoni do domu i wysyła twoje dane osobowe do nie wiadomo kogo, może być zła.

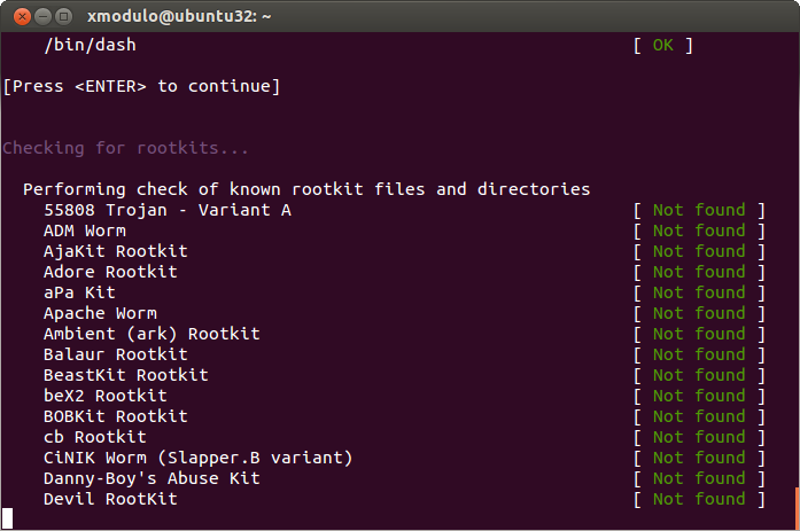

Gdy zawęzisz swoje poszukiwania do konkretnych komputerów, nadszedł czas, aby dowiedzieć się, gdzie leży problem na każdej maszynie. Jeśli naprawdę się martwisz, przyjmij podejście inżyniera bezpieczeństwa do problemu: Kiedy twoje maszyny są własnością, nie są już godne zaufania. Wyrzuć je, zainstaluj ponownie i przywróć z kopii zapasowych. (Masz przecież kopie zapasowe swoich danych, prawda?) Upewnij się tylko, że masz oko na swój komputer – nie chcesz przecież przywrócić systemu z zainfekowanej kopii zapasowej i zacząć procesu od nowa.

Reklama

Jeśli jesteś skłonny zakasać rękawy, możesz zdobyć solidne narzędzie antywirusowe i skaner anty-malware na żądanie (tak, będziesz potrzebował obu), i spróbować wyczyścić komputer, o którym mowa. Jeśli zauważyłeś ruch dla konkretnego typu aplikacji, sprawdź, czy nie jest to złośliwe oprogramowanie lub po prostu coś, co ktoś zainstalował i źle się zachowuje. Kontynuuj skanowanie, aż wszystko okaże się czyste i sprawdzaj ruch z tego komputera, aby upewnić się, że wszystko jest w porządku.

Reklama

Tylko naprawdę zarysowaliśmy tutaj powierzchnię, jeśli chodzi o monitorowanie sieci i bezpieczeństwo. Istnieje mnóstwo konkretnych narzędzi i metod, które eksperci wykorzystują do zabezpieczenia swoich sieci, ale te kroki będą działać dla Ciebie, jeśli jesteś administratorem sieci dla swojego domu i rodziny.

Reklama

Wyeliminowanie podejrzanych urządzeń lub pijawek w sieci może być długim procesem, który wymaga poszukiwania i czujności. Nie próbujemy jednak wywoływać paranoi. Szanse są, że nie znajdziesz nic niezwykłego, a te powolne pobieranie lub badziewne prędkości wifi są czymś zupełnie innym. Mimo to, dobrze jest wiedzieć, jak zbadać sieć i co zrobić, jeśli znajdziesz coś nieznanego. Tylko pamiętaj, aby używać swoich mocy dla dobra.